整合勢態感知人工智慧,臺灣新創廠商暢談AI資安

李宗翰攝影

為掌握各種威脅針對企業發動攻擊的動向,過去,我們需要建置非常多種資安產品,才能完整涵蓋到端點、網路、內容等不同應用層面的監控與管理。到了現在,為了抵禦日益強大、無孔不入的各式攻擊手法,我們可能要改用強調採用機器學習、人工智慧技術,以及能夠充分運用各種威脅情資的新一代資安產品,以便能夠更即時地偵測與反應。然而即便如此,使用這些解決方案所衍生的日常監督與管理工作,也需要足夠的專業資安人力來完成,因此,想要在有限的預算、時間、人力資源下,同時滿足這些要求,並不容易。

然而,不論該採取何種方式來因應,首先,我們應思考的是能夠具備防護與管理的前提:了解自己、了解敵人,也就是我們熟知的孫子兵法戰略「知己知彼,百戰不殆」。而基於這樣的概念,源於軍事理論的勢態感知(Situational Awareness,SA),後來陸續應用在各種領域,而在網路威脅攻防戰術的思考上,近年來也開始有人往這個方向挺進,甚至發展出產品與服務。

在2018臺灣資安大會第一天舉行的CyberNext論壇當中,奧義智慧創辦人吳明蔚也透過他們自行發展相關解決方案的經驗,來詮釋該公司對於勢態感知的技術應用心得。

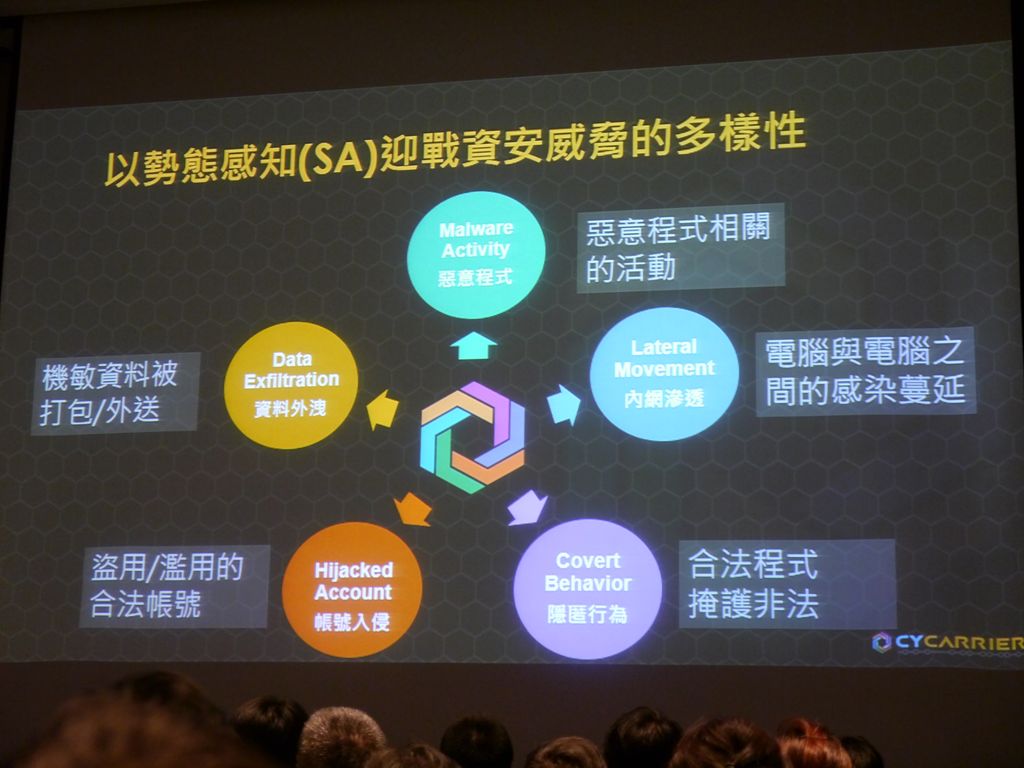

之所以運用這樣的概念,吳明蔚表示,是為了能夠因應資安威脅型態的多樣性,因為目前最常採用的攻擊手法,不外乎惡意程式的活動、內網滲透(在多臺電腦之間的橫向感染、擴散),以及隱匿行為(透過合法程式來掩護非法動作)、帳號入侵(合法帳號的盜用或濫用)、資料外送(將隱私或機密資料打包、傳到有心人士手中)。

而透過上述這5種樣態的描繪,就可以作為我們感知威脅態勢的5種感官,就像人體若要感受外界的變化,必須要借助五種感官:眼、耳、鼻、舌、身。

不過,另一個重大的挑戰在於,如果要一一辨識這些層出不窮的異常行為,可能需要耗費許多人力和時間。因此,吳明蔚特別提出以人工智慧來代替工人智慧的理念。

這個人工智慧概念的構成,其實,也借用了學者對於資安人才教育的看法。吳明蔚表示,在去年臺灣駭客年會上,臺灣科技大學資訊管理系特聘教授吳宗成對於臺灣資安人才教育,提出了人物、人才、人手等三種類型的名稱與定義,而這個架構也啟發了奧義智慧對於人工智慧的應用方式。

因此,他們在開發與設計AI資安產品的過程當中,就針對人物、人才、人手等三種類型的使用者,來提供不同的AI應用方式。

例如,針對資安領域的大師級專家,他們可以在這套系統中,取得自行訓練機器人的彈性,持續強化偵測與阻絕的準確度;若是讓專業的資安人員使用,他們可以透過這套系統來指揮機器人的行動,增加戰術運用的靈活度,具備一定程度的應變能力;至於具備一般IT能力的人員,他們能夠善用機器人的高執行效率,來簡化相關的處理工作,並能獲得即時分析案情的能力。

而對於資安產品目前應用人工智慧所展現的成效不彰,吳明蔚也點名批判,認為下列幾種現象,應視為「灌水的AI」。

首先,資安系統所提供出來的警示資訊,若是過於簡略、片段,不夠詳細,例如,有些解決方案僅顯示連到惡意網路中繼站的電腦資訊,或是表明特定電腦內部存在著惡意程式;有些產品雖然呈現了攻擊活動的規模,以及不同時間的高低起伏,但沒有提供更進一步的詳細資訊,像是使用者是否上當、受害,以及電腦受到感染的情況。

單靠上述這些情報,所要判斷的範圍還是太過廣泛,仍然不足以讓資安人員更快追查到目標,因此,單是做到這樣的程度,還是會讓AI指引的效果大打折扣。

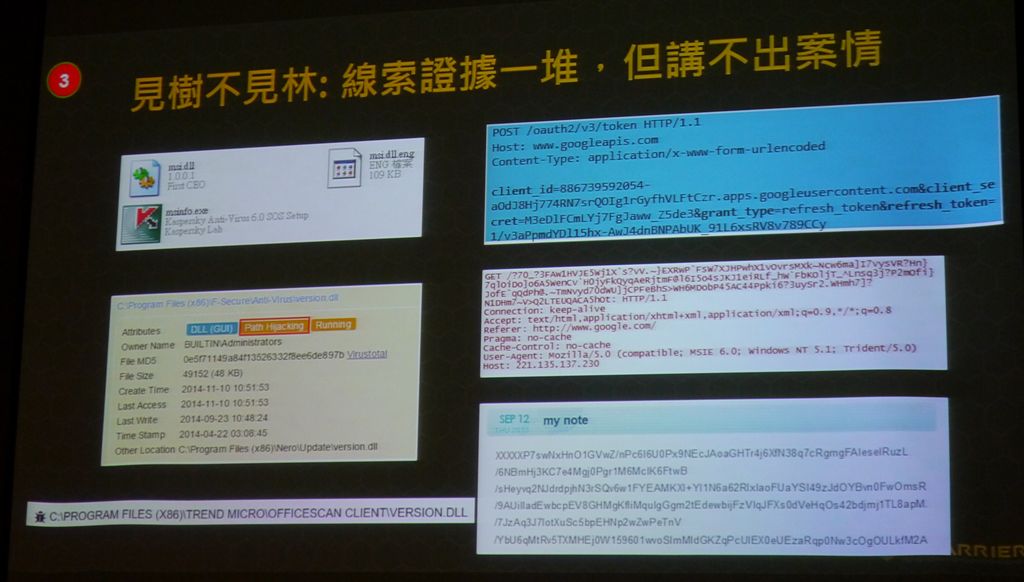

第二種則是自動化的程度不夠高。即便系統能讓人鉅細靡遺地查閱所有相關資訊,如果還是仰賴大量人工來逐一檢視細節,須透過抽絲剝繭的方式,才能夠找到關鍵、判斷威脅態勢,這也會讓人質疑AI並未發揮應有成效。

舉例來說,現今我們在許多資安系統當中,習於看到的大量圖表,雖然對於操作人員而言,看似直覺、易懂,但面對日益繁雜、多變的資安威脅活動,這樣呈現的資訊仍然太多,因此,對於提升判斷與處理效率的助益,越來越有限。因此,吳明蔚認為,這麼做,終究還是會陷入「見樹不見林」,甚至淪為「線索證據一堆,但講不出案情」的膠著狀態,無法從這些彙整的豐富資訊當中,了解整體進行的過程。

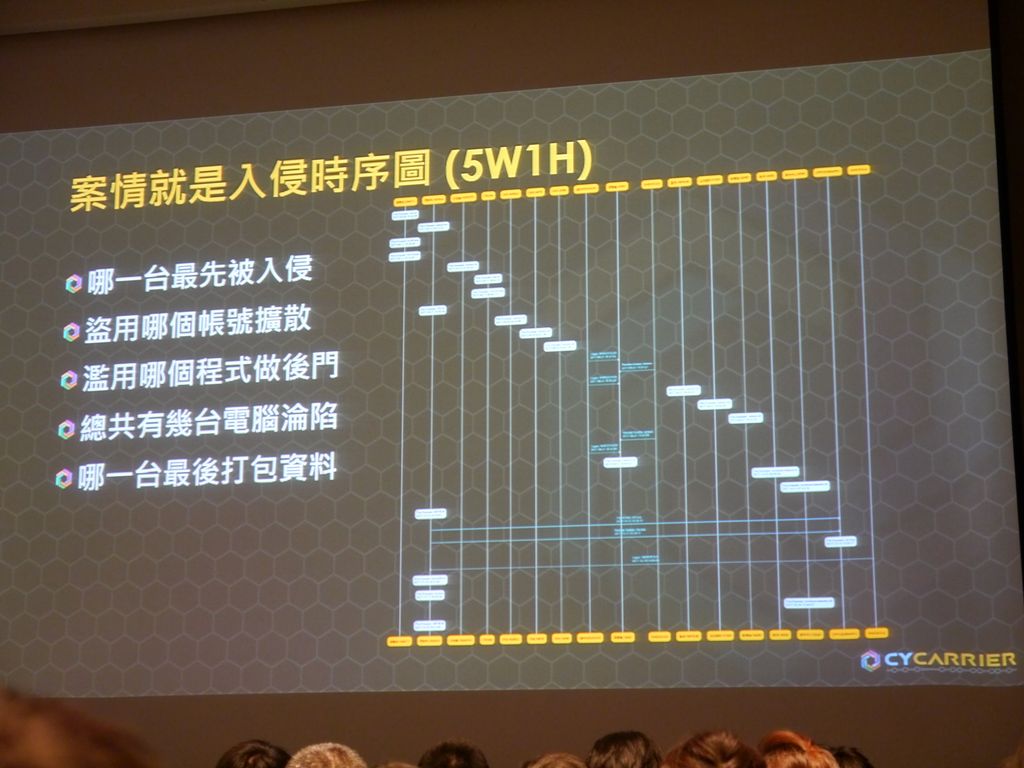

若要避免這樣的弊病,他認為強調AI的資安產品,應該具備產生「入侵時序圖」的能力,而且可以呈現出多種關鍵資訊,例如:最先被入侵的裝置、後續擴散所牽涉到的盜用帳號、作為後門與濫用弱點的應用程式,以及被攻陷的電腦、負責打包資料的電腦。

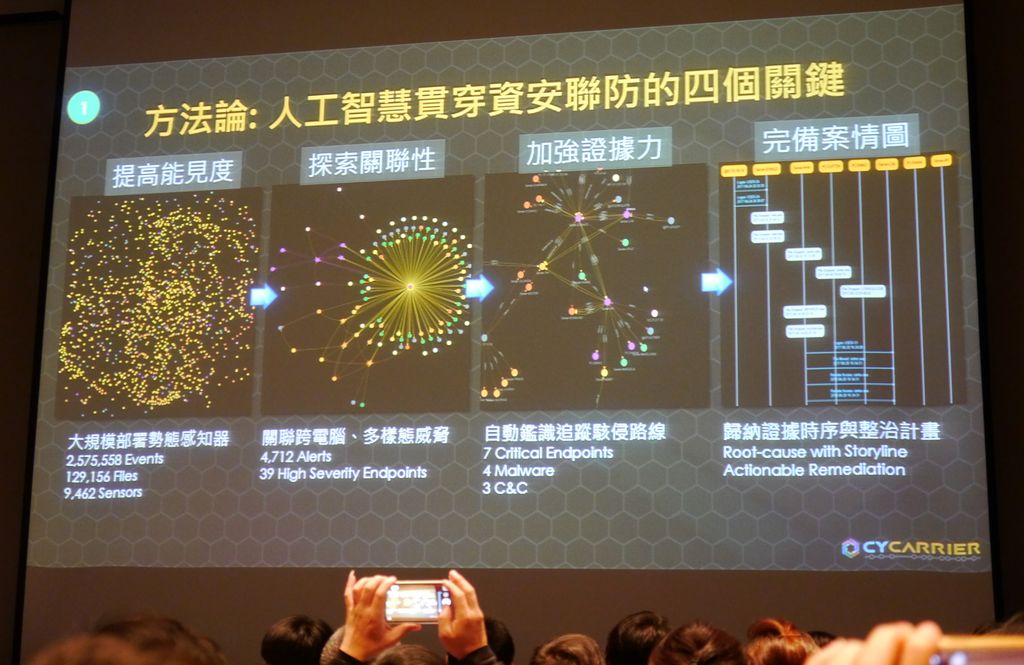

因此,基於這些思維,在資安聯防的需求下,發揮人工智慧的應有效果,吳明蔚進一步整理出他們實際應用在自家產品的4大關鍵,分別是提高能見度、探索關連性、加強證據力、完備案情圖,並且闡述了對應的作法。

首先是必須具備足夠的能見度。奧義智慧已經部署將9千多臺的勢態感測器,收集將近13萬各檔案,處理250萬筆以上的事件。其次,他們可以將這些事件彼此關聯起來,可彙整、突顯出具有高風險的端點設備,以及相關的安全警示。接著,他們再將攻擊、入侵的路徑描繪出來,運用鑑識的方式,形成、強化相關證據,並且聚焦在勢態最嚴重的端點設備、惡意軟體類型與中繼站。最後,則是基於這些證據,歸納出當中的重要主角,列出發生時間、先後順序,進而提出整治計畫。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10