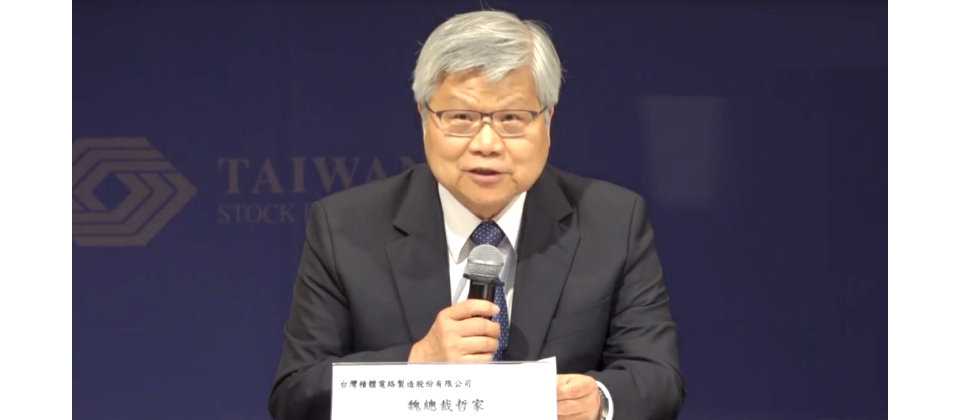

針對台積電8月3日發生機台停擺事件,該公司8月6日在證交所召開重大訊息說明記者會,由總裁魏哲家率領多位高階主管親自上陣說明。(圖片來源/翻攝自蘋果日報臉書直播)

0801-0807一定要看的資安新聞

台積電 勒索軟體 WannaCry

台積電總裁親上火線,對外解釋機台停擺與病毒感染事件始末

針對8月3日傍晚發生機臺停擺事件,台積電在8月6日在臺灣證券交易所召開重大訊息說明記者會,詳細解釋目前處理的狀態,以及此次事件的經過,總裁魏哲家親自上陣說明,現場也有多位高層主管列席回答記者提問,他們也對外宣布病毒感染的狀況,在8月6日已經全部消除,已恢復為百分之百全速上線生產的狀態,並且強調公司主要的電腦系統,包括生產製造資料庫以及客戶資料,都不受到此次病毒影響。

在這次事件當中,受影響的機台、自動搬運系統與電腦感染的病毒,是源自於去年肆虐全球的勒索軟體WannaCry的一個變種,而這些設備所用的作業系統是Windows 7,微軟也已提供安全性修補程式,但需經過審慎評估之後,才能進行安裝,於是產生了病毒能夠乘虛而入的機會,等到它們感染這支惡意程式之後,也發生了當機或是重複開機等症狀。

之所以爆發大規模的病毒感染,總裁魏哲家表示,原本新機台上線的程序,是必須先通過防毒軟體的檢測,才能連上網路,但此次卻是先上線,再進行防毒的處理,才會導致如此嚴重的後果。更多內容

新加坡 政府駭客 APT

新加坡史上最大網路攻擊,懷疑是政府駭客發動的APT攻擊

七月新加坡遭遇該國史上最大網路攻擊,致使總理李顯龍等150萬名用戶個資外洩。新加坡通訊部長S. Iswaran於八月六日在國會上報告這起網路攻擊案的調查報告。他指出,這場攻擊為一個進階持續性滲透攻擊(APT),駭客組織經由持續性滲透,繞過安全防護,鎖定新加坡國家醫療資訊系統SingHealth,最後非法存取並竊取資料。新加坡政府認為這次駭客攻擊符合特定某些已知APT組織的特徵,但基於國家安全理由不公佈任何相關細節。更多內容

CCleaner 5.45 個資蒐集

強制蒐集用戶資訊惹民怨,CCleaner 5.45版被緊急撤回

知名硬碟清理軟體CCleaner 5.45版被發現強制蒐集用戶資訊不給關閉,引發用戶不滿,軟體公司Piriform緊急撤下CCleaner最新版。

2017年由Avast收購的Piriform發布CCleaner最新版本5.45版,並公佈加入主動監控(Active Monitoring)功能,目的在以匿名、集體方式來蒐集監控用戶電腦及瀏覽器垃圾量、關閉瀏覽器時間點等資訊,並在適當時間通知用戶清垃圾,或通知用戶有新版本等。

然新版本中的隱私設定選項並未包含這項功能,這意謂用戶無法關閉主動監控,不但違反了用戶主控原則,也會不斷重開電腦,引發使用者抱怨。

雖然Piriform再次強調「主動監控」蒐集的是匿名、集體的資訊,只能看出用戶整體趨勢,沒有隱私疑慮。不過在用戶強烈反彈下,Piriform承認這項功能有待改善。該公司正在加緊開發新版本,儘可能重新釋出。更多內容

技術支援詐騙

賽門鐵克:技術支援詐騙手法愈來愈高明,不僅使用呼叫最佳化技術,還用加密演算法躲避偵測

賽門鐵克發現技術支援詐騙集團,現在會在廣告使用呼叫最佳化的服務,動態的將電話插入詐騙網頁中,還能增加更多的額外功能,提高詐騙成功率。另外,詐騙集團還不只使用了Javascript來混淆偵測,同時也使用AES加密演算法來閃躲流量掃描。

賽門鐵克提到,這個詐騙還使用呼叫最佳化服務,這是客服中心、電子商務供應商、聯盟網路或是大小型企業用來改善其業務的方法,但現在詐騙集團也開始使用這個技術,他們除了可以動態變更惡意網頁上的電話號碼外,也能追蹤撥入電話的來源,或是呼叫負載平衡、分析、路由或是紀錄等其他功能。更多內容

路由器 CoinHive 挖礦攻擊

超過17萬臺MikroTik路由器淪為駭客挖礦攻擊的跳板徑

資安業者 Trustwave揭露一起大規模的挖擴程式惡意行動,駭客先入侵了受到ISP業者與企業青睞的MikroTik高階路由器,再以這些路由器為跳板,在每個透過該路由器所造訪的網頁上植入CoinHive挖礦程式,利用使用者的瀏覽器與電腦資源幫他們挖礦,估計已有超過17萬臺路由器遭到滲透,且危害區域正從巴西向全球擴散。

根據Trustwave的安全研究人員Simon Kenin的說明,駭客所開採的是MikroTik已於今年4月23日所修補的漏洞,而且是在漏洞發現的同一天就修補了,但坊間已出現該漏洞的攻擊程式,此一攻擊程式鎖定MikroTik的Winbox圖形使用介面,允許遠端駭客取得該路由器的管理員權限。更多內容

AWS 物聯網

AWS IoT Device Defender服務上線,加強連網設備安全

AWS宣布AWS IoT Device Defender正式上線,除了美國、德國、倫敦資料中心外,位在亞洲的東京、新加坡及首爾資料中心,即日起也能使用該服務。AWS IoT Device Defender服務會查核物聯網裝置的設定組態,是否符合常規的最佳設定,使用者可以自行設定系統定期自動稽核,或者隨需進行檢查。

除了稽核工作,主動偵測是另外一個重要功能,AWS IoT Device Defender會檢查網路連線狀況、外出封包、目的IP位址等資訊。系統管理員可以主動設定資安管理政策,一旦出現違規行為,系統便會留下歷史紀錄。更多內容

Edge 本機資料

快修補!微軟Edge瀏覽器有本機資料竊取漏洞

安全研究人員發現,微軟Edge 瀏覽器出現可讓駭客竊取本機資料的漏洞,不過微軟已經修補本項漏洞。

這個漏洞是由安全公司Netsparker研究員Ziyahan Albeniz發現。這個漏洞出在瀏覽器中的同源政策(Same Origin Policy)。所謂同源是指主機名、協定、傳輸埠相同。不同源的客戶端腳本,像Javascript、ActionScript在沒明確授權的情況下,不能讀寫對方客戶端的資源。今日多數瀏覽器都會實作這個安全政策,因此瀏覽器不允許從https://attcker.xn--com-kb0er53oyyk908b AJAX 呼叫電腦上的file://c/your/stuff.txt檔案。

但file//協定相當特殊;兩個file:// URL的傳輸埠、主機名稱和協定都一樣。因此,如果瀏覽器未加入封鎖file://存取的規則,則使用者點選內含某個檔案路徑的HTML檔,就可能導致電腦某個資料夾的檔案被人讀取、下載或執行。

這類竊取文件的最好方法是網釣郵件,騙取使用者下載及執行惡意HTML檔案。Albeniz測試後證實,除了Edge之外,微軟Windows 郵件(Mail)及行事曆(Calendar)App也都可以執行外部傳來的HTML檔案。更多內容

Reddit 雙因素驗證

Reddit員工帳號遭駭,疑似是基於簡訊的雙因素驗證惹的禍

Reddi社交新聞網站Reddit坦承遭到駭客入侵,駭客取得了幾名Reddit員工登入雲端及原始碼代管服務供應商的憑證,進而存取了該站在2007年的資料庫備份。引起關注的是,駭客的主要攻擊管道是攔截了員工的簡訊,破解了相關登入系統的雙因素驗證機制。

Reddit說明,駭客是在今年6月14日至6月18日期間,入侵了幾名員工登入該站的雲端與原始碼代管服務供應商的憑證,儘管這些服務的登入都要求雙因素驗證,但Reddit卻發現基於簡訊(SMS)的驗證機制,並不如預期中的安全,且主要的攻擊是攔截了員工的簡訊,因而提醒所有人最好都改採基於認證載具(Token)的雙因素驗證機制(2FA)。更多內容

Android App 鍵盤側錄程式

Google移除上百款遭植入Windows鍵盤側錄程式的Android app

安全公司Palo Alto近日發現Google Play有145個感染Windows鍵盤側錄執行檔的App。而Google在獲報後也將之移除。

這145個App中的APK檔,分別在不同地點感染不同名稱的Windows惡意可攜式執行檔(Portable Executable,PE)。

Palo Alto的WildFire小組分析這些惡意的PE檔,發現有二個特別兇猛。其中一個PE檔則感染了21個APK,另一個PE檔更感染了高達142個APK檔,包含Google Play上的檔案。後者會進行Windows鍵盤側錄,藉此竊取用戶信用卡號、社會安全號碼及密碼。另外,它們也採用無害的檔案名稱來偽裝,像是Android.exe、my music.exe、gallery.exe、msn.exe、css.exe等。更多內容

更多資安動態

Malwarebytes釋出可偵測惡意程式與詐騙客服的瀏覽器擴充程式

思科將以23.5億美元買下雙因素驗證服務供應商Duo Security

傳因俄羅斯介入美國選舉與高層不合,臉書資安長離職

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10