專門開發備份、災難復原與智慧資料管理軟體的Veeam在9月傳出重大資料外洩事件,遭人揭露其放置在AWS的MongoDB資料庫因配置錯誤,而讓200GB的客戶資料暴露在外。

以往提及資料外洩的防範,多半不是從內部竊取,就是駭客由外部發動攻擊的角度探討。而這兩種型態的事件,都是屬於帶有特定意圖的攻擊為出發點,像是可能因同業挖角等原因,即將離職的員工,從而竊取公司的重要機密。

然而,最近幾年,企業的IT人員編制,數量往往不增反減,但需要管理的應用系統,卻越來越多,導致IT人員往往難以精通所有列管系統的設定,再加上企業運用公有雲越來越普及,因IT人員或是使用者的無心之過,在公有雲存放機敏資料的儲存體上,採取了不當配置,而產生的資料外洩風險,如今便逐漸浮上檯面。

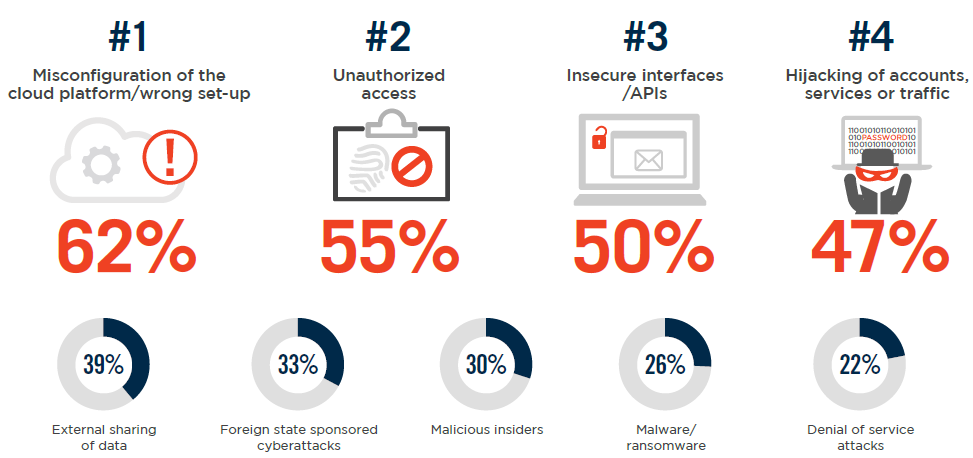

圖片來源/Palo Alto

因配置不當產生的風險,成企業採用雲端的資安最大隱憂

根據Palo Alto發表的2018年雲端安全報告中,受訪企業認為最大的資安威脅,已經不再是各式的網路攻擊,而是員工錯誤的設定造成機密曝險(62%),由於駭客只要找到完整路徑,就可以下載公司機敏資料,遠比發動攻擊要來得難以察覺。

雖然,問題形成的原因,來自員工或合作廠商的無心之過,但對於有心人士而言,卻是等於只要找到了完整的路徑,不需發動任何攻擊,就能長驅直入將企業的機密搬回家。稍微值得慶幸的是,目前資安人員所揭露的事件,許多機敏資料並未遭到駭客開採,或是造成嚴重的災情,然而,這也突顯企業採用各式型態的雲端服務後,資訊治理(IT Governance)變得更加困難。

這樣的情況,我們光是尋找AWS S3的新聞,就能看到許多的資料曝光,許多案例涉及的資料數量都相當龐大,而且,其中還有不少知名的企業,包含提供備份與災難復原解決方案的廠商Veeam、電信業者Verizon、媒體娛樂集團華納媒體(WarnerMedia,AT&T併購前稱為時代華納),以及聯邦快遞(FedEx)等,都被資安研究員發現,因組態設定不當,造成資料在AWS S3儲存體大公開的情形。而美國政府也連接被發現,將軍事情資與選情關連的民眾個資,大量儲存在S3上,卻沒有任何保護措施。

多家知名企業意外曝露大量個資

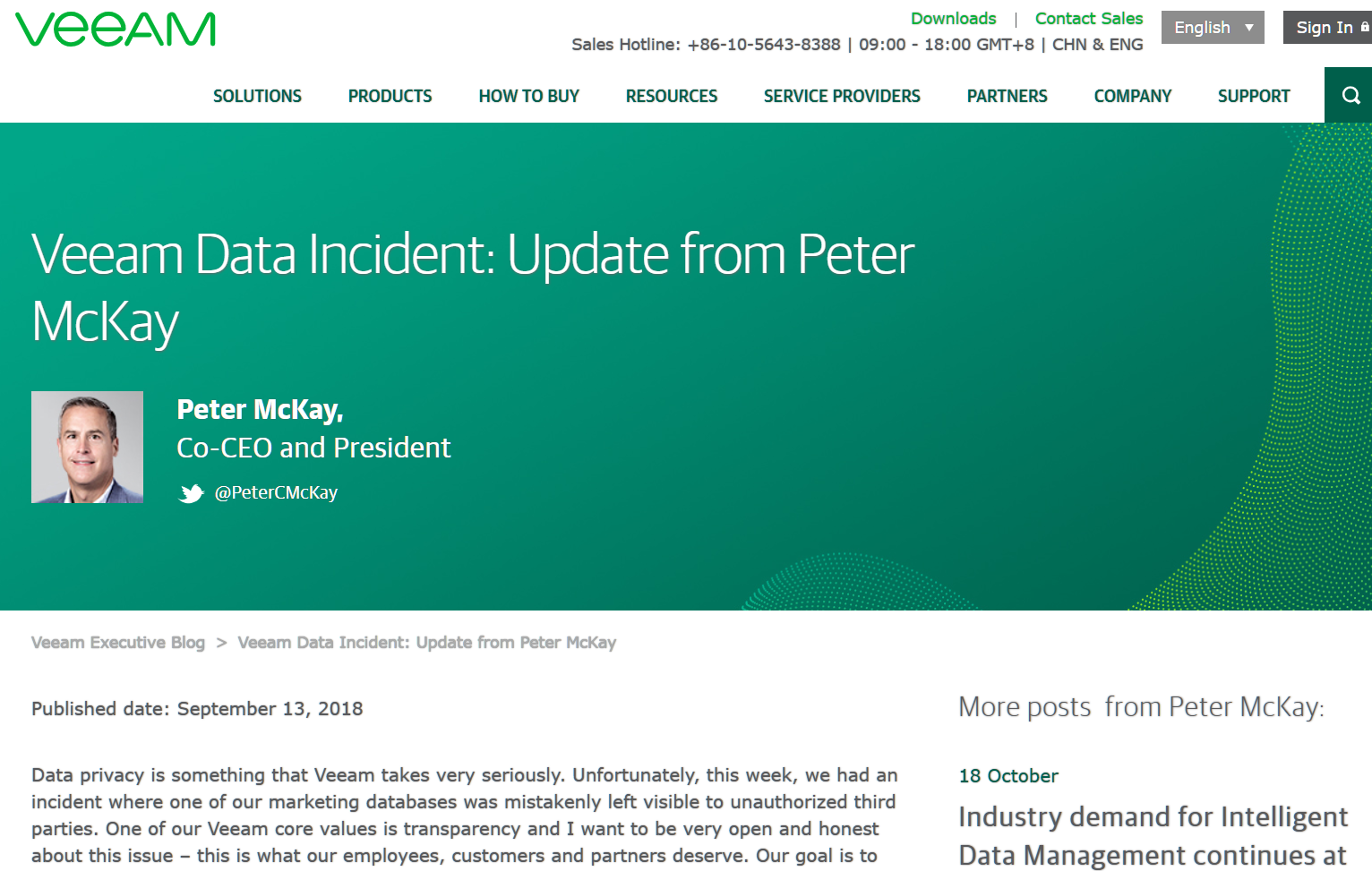

以提供企業備份產品的Veeam,9月13日共同CEO暨總裁Peter Mckey發表聲明,指出因人為疏失,該公司含有行銷資料的資料庫遭到公開,雖揭露此事的資安研究員Bob Diachenko指出,總計多達4.45億筆個資遭到曝光,不過Veeam僅證實其中包含450萬個電子郵件信箱。

論及最近的重大資料公開事件,就連專門開發虛擬備份平臺的龍頭Veeam,也照樣中招。資安研究員Bob Diachenko在今年9月揭露,他透過物聯網搜尋引擎Shodan,發現該公司公開的MongoDB資料庫,而且,不需密碼就能存取。

物聯網搜尋引擎在8月底時,把上述的資料庫納入索引,並於9日9日才關閉。這個MongoDB資料庫總共存放了200GB、4.45億筆的客戶資料,資料建立的時間點從2013年至2017年,其中的內容,包含了客戶的名稱、電子郵件帳號、國籍、來源IP位址,以及所屬企業規模等。雖然Veeam的資料庫受到索引的時間約為10天,然而這個極為龐大的資料庫,對於想要發送大量垃圾郵件的人,或是利用網路釣魚發動攻擊的駭客而言,簡直就是寶庫。

由於在去年初,駭客開始大舉攻擊網路上公開的MongoDB資料庫,先匯出資料,再清除原本資料庫裡的內容,藉此向資料庫所有者勒索,估計因此受害的資料庫超過4萬個。所以,Diachenko認為,Veeam並未遭到駭客勒索,算是相當幸運。

像Veeam這樣不小心將資料公開的情況,也出現在其他產業。像是聯邦快遞,Diachenko在今年2月發現,該公司在S3上儲存了至少119,000份含客戶個資的掃描文件,而且同樣沒有密碼保護。

研究人員指出,這些資料的來源,指向該公司為了跨足線上購物市場,所併購的美國商品代購服務業者Bongo International,包含了自2008年到2015年之間的資料,文件的內容包含了護照、駕照,以及寄送物品的申請表等,受害者遍及全球,包含歐洲地區、加拿大、澳洲、日本、中國、馬來西亞、墨西哥,以及沙烏地阿拉伯等。雖然Bongo International的線上服務已於2016年4月關閉,但是上述文件仍舊曝露在S3儲存體中。聯邦快遞接獲通報後,便關閉了該儲存體的公開存取權限。

委外廠商可能變成企業的豬隊友

將重要資料存放到雲端空間,因權限設置不當變成公開曝露的情況,除了企業自己的員工,如今許多業務委託外部的合作廠商執行,他們也有可能不小心洩露企業的客戶資料。

去年7月,資安公司UpGuard風險分析師Chris Vickery發現,美國電信業者龍頭Verizon,因外包廠商S3儲存體的配置有誤,造成超過1,400萬筆用戶個資外洩,包含用戶姓名、地址、電話號碼、Verizon帳號,以及PIN碼等。Vickery指出,只要利用PIN碼,駭客就能假冒用戶的身分,進而要求Verizon客服人員修改或刪除用戶的資料,因此這項資訊的洩露產生了極大的風險。

同年9月,華納媒體也因手機App外包廠商設置於S3的資料庫設定疏失,導致共有600GB、400萬名用戶資料公開。

根據資安公司Kromtech的調查,發現這些資訊來自軟體服務業者BroadSoft,應該是與開發App相關的資料,不只華納媒體的客戶資料遭到曝露,還連帶公開了BroadSoft自己公司的基礎架構。

上述的資料存放在2個公開的資料夾中,包含了華納媒體的用戶個資,涵蓋姓名、帳號、MAC位置、付款地址,以及電話等,時間橫跨2010年到2017年。

公部門也受波及,民眾資料全都露

類似的情況,在政府單位同樣層出不窮。去年6月,資安公司UpGuard風險分析師Chris Vickery發現,美國共和黨委託旗下的資料研究公司Deep Root Analytics收集並分析選情,但該資料研究公司竟公開在AWS S3上,存放了近2億筆共和黨選民資料,容量高遠1.1TB之多,相當於500小時的影片檔案大小。然而,這些資料竟然沒有任何保護措施,任何人只要能夠存取正確的資料夾路徑,就能一覽上述的民眾詳細個人資料。

經分析後發現,S3的子網域為Deep Root Analytics所有,而且該公司也與其他同屬共和黨的資料分析外包業者,例如TargetPoint Consulting和Data Trust,共同建置這個選民分析的資料夾。

這批資料的內容,包含了以公司命名的檔案目錄,內容涵蓋了該公司自2008年、2012年,以及2016年美國總統大選時,收集到的1.98億筆民眾資料,而且不只民眾的姓名、出生日期、住家地址,以及電話號碼等,更出現共和黨用於大數據分析的資料模型。據研究人員調查,上述能提供川普陣營操作選戰運用的個資,直到去年1月川普總統上任之前,都還在更新,但極有可能因組態不當,導致未加以防護。Vickery通報美國警方之後,Deep Root Analytics也證實此事,並修改存取設定,關閉公開存取的管道。

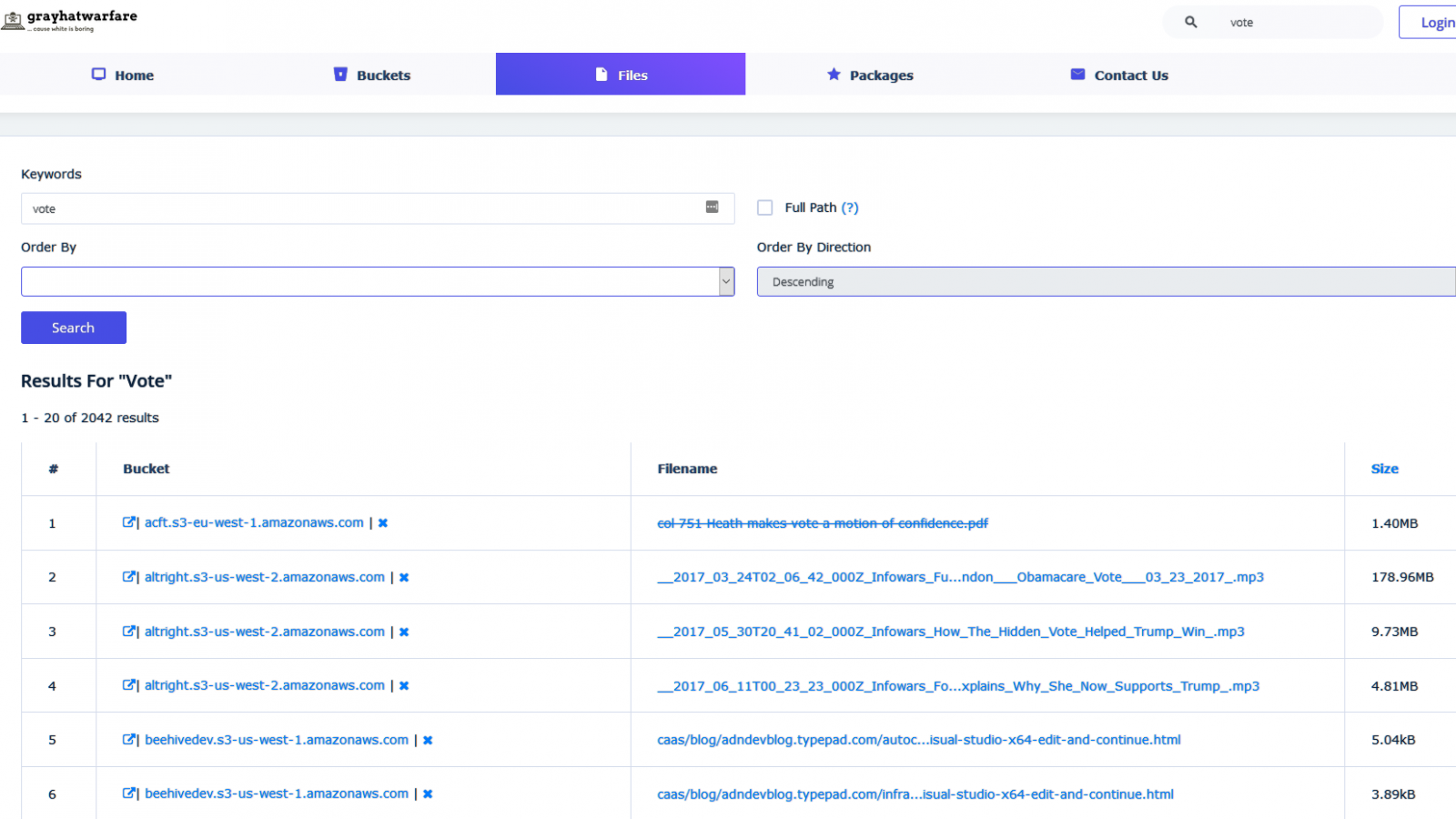

無獨有偶,今年7月,安全研究人員Diachenko指出,提供政治競選活動電話語音行銷服務的Robocent公司,在AWS S3儲存體中,存放了數十萬筆美國民眾的資料,同樣沒有任何的防護措施,而且,這名研究員發現的管道,僅是透過免費的GrayhatWarfare搜尋引擎,以Voters為關鍵字,就找到了Robocent的儲存體,其中總共儲存了2,594個檔案,包含了民眾的全名、住家地址、年齡、性別、教育程度,以及政治傾向等,還有各種政治行銷的電話語音檔案。

值得留意的是,該名研究員前述使用的S3搜尋引擎,可列出所有AWS S3上所有公開的儲存體,並且支援搜尋含有特定字串的內容。換言之,駭客想要找到下手的目標,可能更加容易。而在同月上旬時,GrayhatWarfare找到了7萬個公開的儲存體,到7月19日則剩下4.8萬個,可見當中關閉公開權限的儲存體,其中許多資料應是需要特別加以保護。

一名代號為GrayhatWarfare的研究人員,針對AWS S3機敏資料隨意公開的情況層出不窮,製作了與自己同名的搜尋引擎,藉此讓企業檢查是否曝露公司機密,例如我們以Vote為關鍵字查詢,就會出現各種與競選有關的公開資料。

國防單位照樣無法倖免,雲上資料安全設置難題浮上檯面

但不只是企業委外業務容易導致個資外洩,具備較為嚴格法規要求的政府單位,去年也多次遭到資安公司UpGuard揭露。美國軍情單位將資料放置到AWS S3後,竟然沒有相關防護措施,甚至是最基本的密碼保護也沒有,這也意味著,雲端設定疏失的問題,讓國家機密可能因此外洩。

該公司先是在6月發現一份檔案,經分析後發現應與美國國家地理空間情報局(NGA)有關,內容包含了許多軍事的衛星影像,像是阿富汗戰區與北韓彈道飛彈工廠的監控畫面。

半年之後,UpGuard再次發現,美國國防部將8年監控全球社交網路與新聞輿論的情資,擺放於3個公開的S3儲存體,其中的一個儲存體中,就含有多達18億筆資料。

上述的資料,包含摘錄了新聞網站、評論、論壇,以及社交網站上的內容,而且涵蓋多種語系與國家。雖然這些資料可能不像個資,能夠直接成為詐騙利用的資訊,不過,這也導致媒體嘲諷,美國政府就是想要收集一切的言論。

另一起事件則是在去年11月,現隸屬於美國陸軍情報暨安全司令部的機密資料,竟出現在可公開存取的S3儲存體,研究人員發現共有47個檔案,其中3個可下載。在可下載的檔案中,包含了一個OVA虛擬設備映像檔,以及說明文件。雖然這個OVA檔無法執行,其中大部分的資料,也要透過美國國防部網路才能存取。根據分析,OVA檔案的部分區塊,標示為最高機密等級,另有禁止攜出境外(NOFORN)等級的區域。上述遭揭露的事件,都顯示美國國防部對於雲端資料,可能沒有妥善的管控。

臺灣已傳出雲端資料外洩災情,國內企業無法置身事外

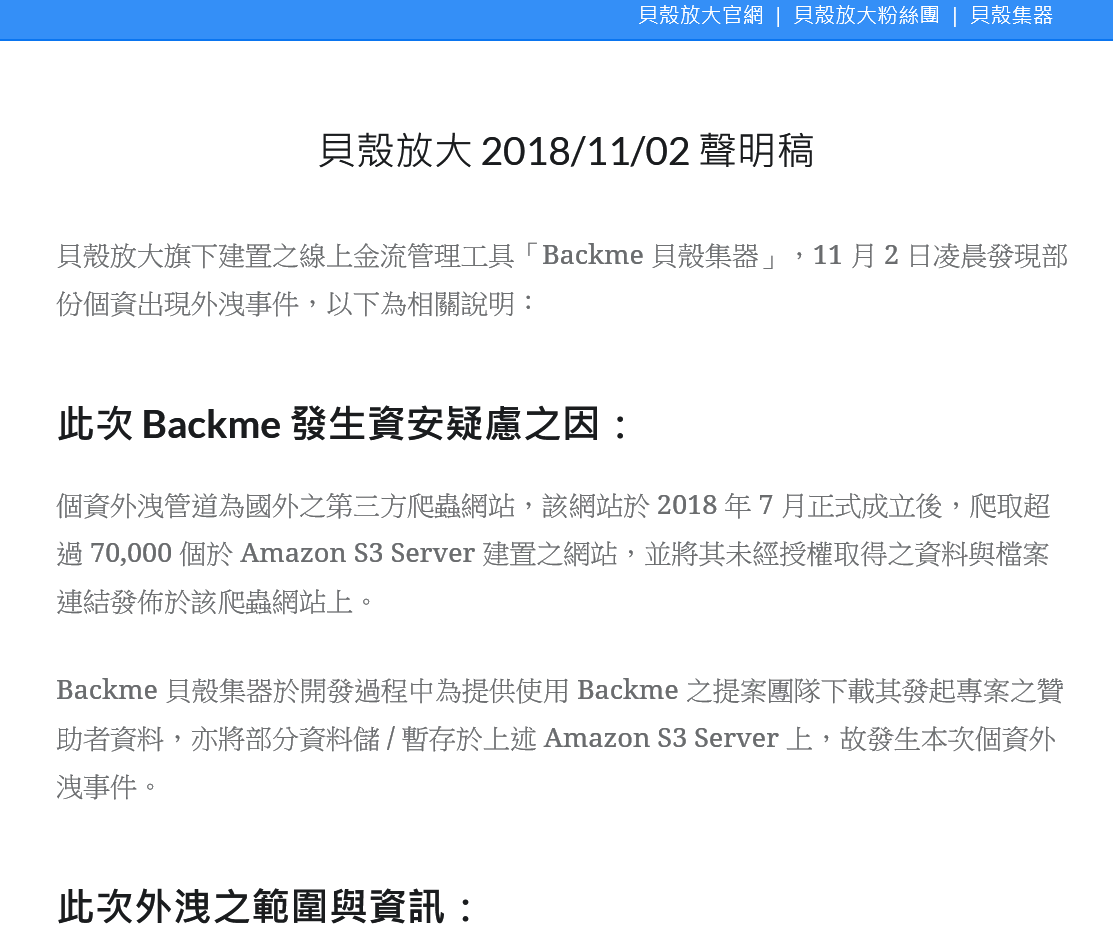

近期國內的集資新創公司貝殼放大發布聲明,表示他們存放在AWS S3網站上的資料遭駭,共約洩漏10萬筆個資,致使許多他們曾經服務過的客戶,都可能面臨個資外洩的情形,其中時代力量、社會民主黨皆已證實,他們有部分個資遭到洩露。

前述將資料儲存在公開的儲存體上,導致任人取用的現象,幾乎是在美國的案例,然而,隨著國內的企業開始接受雲端服務,最近也開始出現本土事件。

其暴露的資料內容,包含經由該網站提供贊助的使用者,他們的註冊名稱、電子郵件信箱、寄件地址、電話號碼,以及贊助的項目等,雖然該公司強調,使用者的信用卡資料,與貝殼集器帳號的密碼,並未遭到外洩,也聲稱曾經合作過的集資平臺不受影響。然而,曾是該公司客戶的時代力量與社會民主黨,都在臉書證實部分個資因此遭到外洩。

其中,面臨選舉將近,時代力量的情況特別受到關注。該政黨接獲通報後,表示經6萬筆外洩資料比對之後,總共有2,189筆捐款人與線上申請加入黨員的資料,遭到貝殼放大公司的事件影響。這起事件爆發之後,網友抱怨,時代力量連黨員與支持者的個資都無法妥善保護,如何相信能夠做到守護臺灣的訴求?不過,這也突顯企業或是團體中,若是網站與應用系統委外建置,對於使用者的個資,勢必更難以掌握其流向。

整體而言,前述資安人員揭露的事件,多半尚未出現濫用的情事,但是是否已經外流,則不得而知。各界也會質疑這些公司,對於機敏資料缺乏妥善管理,沒有盡到保護的義務。

而且,對於客戶的資料外洩,有些企業可能仍存有並非故意,而認為自己沒有責任的心態。在今年3月,國內出現了因個資外洩的團體集體訴訟首例。因去年5月23日,雄獅旅行社遭駭客入侵,竊取旅客購買機票、訂房,以及自助旅行訂單資料,約36萬筆交易資料外洩,從而導致18名消費者遭到詐騙,總計為3,159,592元,但該公司僅願意以員工優惠價提供旅遊產品等補償,並認為自己也是受害者,消基會認為此風不可長,遂提出團體訴訟,求償3,639,592元。

隨著GDPR等個資保護法規的頒布,不僅要求企業發現資料外洩事件後,必須限時通報,針對企業未盡個資保護的疏失,將面臨集體訴訟與巨額裁罰。

企業無法妥善配置雲端服務中的安全性設定,主要因素仍是操作的門檻極高,再加上IT人員吃緊,企業便難以掌握機敏資料的流向,以及是否得到相關保護。找出這些需要特別加以保護的資料,進一步列管,是當務之急。

AWS S3資料外洩事件頻傳,多起因於權限設定不當

在企業雲端服務的採用上,AWS S3算是相當普遍,其中出現的資料外洩事件,不少是因不當設定導致重要資料曝露,我們整理了自2017年6月起出現的事件與影響規模。

2017年6月

Deep Root Analytics

影響範圍 這間共和黨所屬的資料研究公司將1.1TB、1.9億筆共和黨選民資料,並與分析模型,放置於公開的S3資料夾裡。

美國國防部

影響範圍 軍事衛星資料公開存放,包括阿富汗戰區的衛星影像、北韓彈道飛彈工廠衛星監控等情資。

2017年7月

Verizon

影響範圍 因承包廠商設置錯誤,導致該電信業者多達1400萬筆用戶資料曝光。

2017年9月

華納媒體

影響範圍 手機App合作廠商BroadSoft線上資料庫設定錯誤,超過400萬名用戶個資,以及合作廠商內部架構遭到洩露。

2017年10月

Accenture

影響範圍 將旗下企業多雲管理平臺用戶資料公開存放在4個S3儲存體,其中一個高達137GB。

2017年11月

Uber

影響範圍 駭客竊取該公司GitHub帳密,進而存取S3上的資料,包含5700萬用戶與60萬名司機個資。

美國國防部

影響範圍 情資單位收集8年的社群網路言論內容,存放在3個儲存體,其中一個多達18億筆資料。另含有最高機密與禁止境外使用(NOFORN)內容的OVA虛擬機映像檔,可供下載,並附有使用說明文件。

道瓊公司

影響範圍 美國著名的出版財經信息出版業者洩露讀者個資,該公司確認至少220萬名讀者受到影響。

澳洲廣播公司

影響範圍 該公司將自2015年以來每日的MySQL備份儲存在公開的S3儲存體,總計約1800份,約影響5萬名用戶。

2018年2月

Tesla

影響範圍 設置於S3的線上資料庫遭到駭客植入挖礦程式,該公司聲稱僅影響該公司的測試車輛,後來證實是前員工所為。

FedEx

影響範圍 聯邦快遞將併購的Bongo公司客戶資料放到S3,包含約12萬份掃描文件,像是用戶的駕照、申請託運的表單等。

2018年4月

LocalBlox

影響範圍 該公司暗中收集了1.2TB、4800萬筆用戶資訊,來源包括臉書、LinkedIn、推特,以及不動產服務網站等。

2018年7月

Robocent

影響範圍 研究人員使用S3公開資料搜尋引擎GrayhatWarfare,發現數十萬民眾個資遭到曝露。

2018年9月

Veeam

影響範圍 該公司存放在S3上的MongoDB公開資料庫,含有約200GB、超過4.45億筆客戶資料。

2018年10月

Pocket iNet

影響範圍 華盛頓ISP業者曝露73GB公司內部資料,包含大量的明文密碼,以及內部網路架構等資料。

阿瑞克航空

影響範圍 這間奈及利亞的航空公司把CSV檔案,放在多個公開S3儲存體,其中之一含有逾8萬筆客戶個資與信用卡資料。

2018年11月

貝殼放大

影響範圍 該群眾募資顧問公司發現10萬筆資料外洩,主要曝露的內容,為使用該公司系統進行小額贊助的用戶。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10