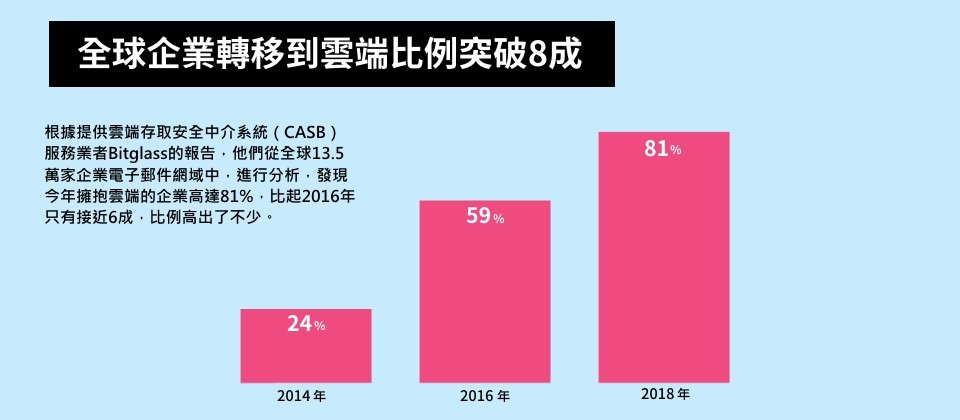

資料來源:Bitglass,iThome整理,2018年11月

雲端服務具備隨租即用的特性,越來越受到企業歡迎,不過,隨之而來的管理問題,也逐漸浮現。像是Verizon和華納媒體(WarnerMedia)等知名公司,都曾因為雲端儲存體上的權限設定問題,分別導致1,400萬與400萬筆客戶資料公開。因此,那些營業機敏資訊放上了雲端,以及持有這些資料的人員,是否做好相關的保護,企業都需要有所掌握或監管,避免成為機敏資料外洩的管道。

雖然,提供雲端服務的業者,多半都會強調他們平臺具備高可用性,並擁有多種資安防護措施,可是,就像租房子,即使房門配置了大鎖,大樓也聘請守衛管制進出人員,承租的房客還是要把屋子上鎖,才能避免不明人士闖空門,甚至是加裝額外的防盜措施,強化門鎖的防護能力。當然,最重要的步驟,房客還是要上鎖,才會發揮效用。

相同的概念,其實也適用在雲端服務租用上,只是許多人可能會認為,放置在雲端的應用系統或是服務,其資料安全都是業者的責任,卻往往忽略自己也要啟用相關的保護措施,一旦自己疏於管控導致權限大開,有心人士不費吹灰之力,就能輕鬆把公司機密搬走。

以往應用系統和資料都在企業內部的機房,至少企業網路上會部署各式防堵外部威脅的機制,以保護公司重要設施和機敏資料,不致隨意對外公開,隨意任人取用。但在採用各式雲端服務時,由於基礎設施都部署在業者的資料中心,企業能夠掌控的部分更為有限。

論及保護這些存放於雲端的公司資料,最根本的做法,莫過於在啟用儲存體與上傳檔案時,就套用合適的設定。例如,維持系統預設不公開的政策。

而已經採用了一段時日的企業,則應該透過盤點的方式,了解公司的重要資料放置的地點,進而檢視這些檔案,是否已經得到妥善防護。

就追蹤機敏內容的流向而言,採用Cloud Access Security Broker(CASB)產品,算是較能即時掌握資料流向的措施,而透過資料外洩防護機制(DLP),能夠發現具有特定樣式的機敏資料,例如大量的身分證字號、電話號碼,可在進一步列管這些資料的上傳行為,或是直接禁止存放到公有雲。

此外,從資料本身的加密著手,也能避免在檔案外洩時。資料直接遭到曝光。可以使用檔案加密機制,與數位版權管理(DRM)等,則是能避免檔案不小心遭到公開時,其中的內容難以直接開啟和檢視,達到保護機密不致外洩。

不過,並非所有企業都會使用上述的工具,很有可能僅是採用試算表檔案,記錄雲端儲存體上存放的內容,甚至有些IT人員以自行記憶的方式管理。

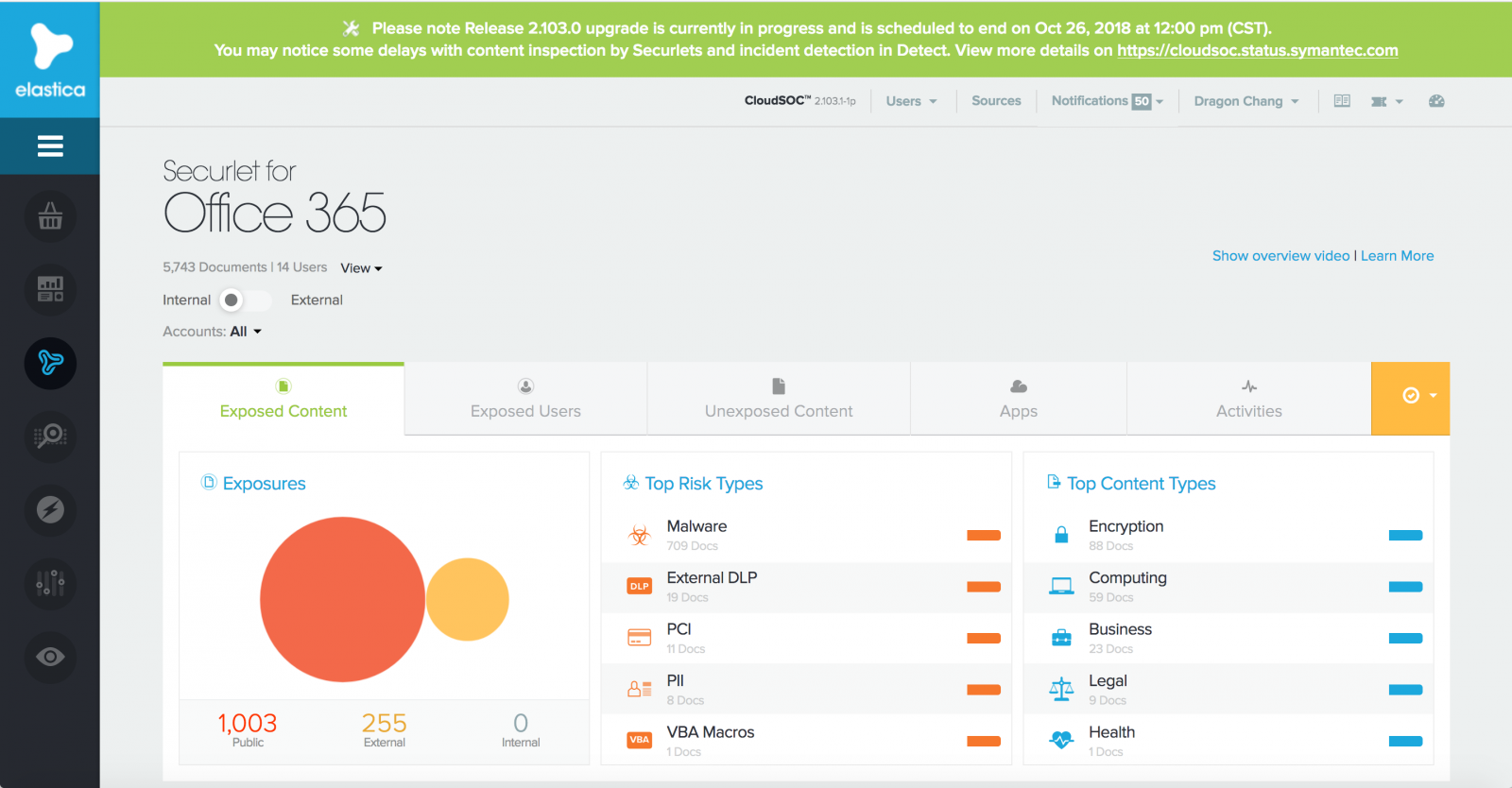

採用CASB掌握雲端上資料動態

由於難以透過傳統的防護措施直接管控使用者行為,透過雲端存取安全中介系統的監控,可管控員工是否將機敏資料存放到雲端,以及這些檔案的儲存,符合相關的保護措施與否等。

圖片來源/Symantec

列出雲端應用所曝露資料的情況

從Symantec CloudSOC的管理畫面上,企業可針對Office 365等應用程式,快速得知是否有使用者或是檔案,面臨在網路上公開的情形,並且,這裡也顯示檔案的合法性,IT人員就能從中知悉是否存在相關風險。

圖片來源/Forcepoint

能依據不同時段管制存取政策

企業不只能由CASB追蹤員工使用雲端的動態,還能建立政策,限制特定時間的管制措施。以圖中Forcepoint CASB的政策管理介面而言,我們可以指定在不同時段裡,套用不同程度的監控或管制策略。

企業上雲是大勢所趨,而且採用範圍越來越多元

雖然並非每間公司都採用雲端服務,然而根據CASB業者Bitglass的調查,今年初已有超過8成的企業上雲,比起2016年時約為59%增加不少。換言之,現在每5間公司,至少4間開始採用各式雲端服務。

資料保護解決方案業者Veritas則在他們今年度的資料冰山調查報告(The Databerg Report)中,調查2550名IT主管後發現,企業上雲最重要的理由,位居首位的是降低營運成本(62%),其次則是做為資料備份與建立災害復原機制,分別有55%與48%。但是,企業所擁有的資料裡,僅有15%是屬於真正重要的機敏內容,約有33%則是過期或是重覆留存冗餘資料(Redundant, Obsolete or Trivial,ROT),然而,前述兩者之外,企業超過一半以上的資料,屬於狀態不明的黑資料(Dark Data),因此,企業保護資料應有優先順序,才能充分發揮防護效果。

這樣的情況,Forcepoint也提出了相當接近的分析結果──企業裡約有47%存放在雲端的資料,是IT部門無從掌握或根本就尚未納入管理。而且,該公司在今年第1季,在網路上發現多達12,000TB、超過15億筆的敏感資料。他們也發現,企業在分享機敏內容時,56%沒有採取嚴謹的措施。

而從Symantec公布的2018年影子資料報告裡,也指出雲端服務所衍生的企業資料管理亂象,受訪的CIO普遍認為,自己所屬的企業總共擁有30至40個雲端應用系統,但是實際上存在於企業的各式服務,平均卻多達1,516個,比起去年1,232個成長了四分之一。

上述各項統計數據顯示,在企業之間採用雲端服務的情況很常見,而且往往還是運用多款服務,然而,同時背後帶來了企業管不到的影子IT問題,包含了影子資料與雲端應用等。

雖然臺灣企業導入雲端服務的速度,與國外有所差距,採用雲端服務的考量,也必須納入法規的要求,例如,金融單位必須採用在臺灣設有資料中心的雲端平臺,因此必須捨棄AWS S3或是Azure等業者的服務。然而,根據我們最近針對臺灣新興儲存應用的調查,採用公有雲的比例可說是大幅成長超過5成──從去年的9%,變成今年的14%,若以此發展速度,雲端服務即將成為臺灣企業儲存主力之一。

-3-600.jpg)

上雲讓資訊管理問題再度浮現

對於即將導入雲端服務的企業來說,避免無意將機敏檔案公開最為理想的做法,便是在將資料上傳到雲端的流程中,就確實妥善配置儲存體的相關設定。不過,無論是AWS S3、Azure、Google Platform等平臺,它們的共用功能,預設值都是關閉,真正的困難之處,還是在於使用者想要開啟分享的權限,甚至是連接其他系統時,需要具備相關知識,才能正確架設這些系統。

以虛擬平臺備份解決方案龍頭Veeam的資料曝露事件為例,其中便同時包含了雲端的AWS S3儲存體,以及應用系統的MongoDB資料庫兩大部分,換言之,企業機密曝光的現象,往往不完全只是雲端儲存體設定的問題,光是MongoDB必須啟用內建的防火牆等防護機制,恐怕不少IT人員頭痛,或試圖讓系統能正常運作後,便忘記設定資料保護機制。

有鑑於AWS S3上的資料曝險事件頻傳,Amazon還在去年底,調整管理介面,特別以醒目的Public字樣提醒使用者,儲存體屬於公開的狀態,任何人只要找到完整的路徑,就能下載檔案。此外,該公司也納入了檔案加密的政策,能讓用戶定義所有儲存的內容,都要採取加密保護措施。

相較於建置在企業內部的資料中心而言,將應用系統或是資料搬上公有雲之後,勢必要倚賴公有雲與應用系統本身的各種防護措施。然而,實際把資料搬上雲端的員工,若是沒有相關的知識,極有可能導致權限配置不當;縱使執行的員工能夠妥善設定,日後若是必須由其他人接手時,也可能產生斷層。因此,企業若是能夠建立一套標準作業程序,追蹤搬上雲端的機敏內容動態,或許才是長久之計。不過,企業想要找出這些資料,大致上還是要從盤點的角度著手,先彙整所有保存公司資料的儲存體,再來才是歸納出其中含有的機密。

步驟1:先從盤點上雲資料下手

基本上,想要保護企業機敏內容,避免因權限設置不當造成資料的曝險,首先便是要找到檔案的存放之處。因此,企業必須先進行整體的資料盤點作業。

根據前述Veritas訪問2,550位IT主管的結果,平均一間公司裡面,僅有15%是重要的資料,因此,若沒有先行盤點,便會耗費過多的資源在保護冗餘資料及未能列管的內容。該公司估計,若是沒有增加資料的透明度,將管理資源集中在真正需要保護的資料,在2020年時,全球的企業要因應龐大的冗餘資料儲存與管理需求,將至少要耗費3.3兆美元。

其實,不論資料上雲端與否,企業都應該定期清點,只是相較之下,存放在多個雲端服務的資料,執行列管的步驟與複雜程度,也隨之變增加。

首要決定盤點資料來源

然而,想要盤點這些資料,並且了解企業裡那些人能夠觸及,也有相當高的難度,因此,Veritas技術顧問協理孫秀婷認為,雖然要達成全面盤點並不容易,但IT人員要先決定採取什麼樣的方法,以一致性的基準進行盤點。

基本上,企業可從已經採用、並能夠列管端點電腦的平臺,進行選擇。例如,資料備份解決方案、資產管理工具,或是端點的防毒軟體等,都是能夠採行的資料管理源頭依據。

像是以備份系統來說,至少企業可透過指定的檔案類型與名稱,先行找出特定的資料,例如,員工備份到雲端空間的PST電子郵件帳號檔案,與MSG格式的信件檔案等等。

但對於沒有上述管理工具的公司來說,可能就要透過人力的方式,進行儲存體逐一盤點,並予以記錄下來。

透過專屬資安系統進行過濾

若是想要透過即時監控的方式,找出在雲端中儲放與運用機敏資料的情況,企業可採用雲端存取安全中介系統,透過進出雲端服務的流量,進行行為側錄與追蹤。而近年來,各家資安大廠都爭相提供相關的解決方案。

根據市調公司Gartner在今年10月底的魔術象限報告中指出,雖然目前採用這種防護產品的比率不到20%,但他們估計,2022年時約60%大型企業會採用。

值得留意的是,這些解決方案與雲端服務介接的方式,主要可分為2種,一種為反向代理伺服器的模式,再者則是透過雲端服務的API連接。前者的模式中,上網的使用者必須經由CASB連線,才能連接到外部的雲端服務,因此可提供較為完整且即時的管制措施,然而,若是員工直接在公司外部,以網際網路連線直接存取雲端服務,就無法受到CASB的保護。

利用API介接的做法,則是在使用者連線到雲端服務時,由串接的API把用戶導向企業的CASB,其特性就是不受員工在公司內部網路與否,都可使用CASB的功能,對於網路頻寬的需求也較低。但相較於反向代理伺服器的機制,API引導的做法則對於使用者的行為記錄,管制功能可能不若反向代理伺服器完整。

此外,對於規模較小的企業而言,上述也有廠商如Forcepoint,試圖在網頁安全閘道或是防火牆上,陸續納入部分的CASB功能。企業日後就能在上述2種設備中,啟用有關的附加機制,便能以此管理由設備上網的員工,讓他們使用雲端服務時能夠得到相關的保護。而像Symantec的策略,則是提供CloudSOC的延伸功能,例如線上版本的DLP、網頁安全閘道,以及上網隔離措施等等。

反向思考,由滲透測試找弱點

企業想要檢查與盤點資料,不只能從各式的偵察機制著手,也有廠商提出委由外部資安團隊執行滲透測試的想法。雖然這樣的方法不若CASB能動態監控,但對於想要開始著手找到弱點的企業而言,不失為一種方法。

而且,透過滲透測試所帶來的附加好處,就是連帶能找到企業內部的弱點,然後一併進行修復作業。

步驟2:列管機敏內容的流向

了解企業所儲放的機敏內容之後,進一步就是要針對使用者能夠上傳的檔案,進行管制措施。透過自動偵測的工具而言,主要就是前面提到的雲端存取安全中介系統,能夠直接追蹤使用者操作的動態之餘,部分廠牌的產品,更進一步提供使用者行為分析(UEBA)的機制,一旦發現異常存取的現象,便會提醒管理者,確認是否為攻擊事件。

不過,企業對於文件管理的系統,在雲端的機敏資料管理上,還是能夠派得上用場。而且,能夠先行識別可能帶有重要內容的檔案。

採用DLP列管上傳內容

論及前述事件裡大量洩露的客戶資料,像是身分證字號、行動電話號碼等,企業就能採用DLP,將含有這種內容的資料找出來,甚至可進一步禁止使用者上傳。

不過,採用DLP的前提,就是內容要具備一定的字串格式特徵,才能受到事先制定的定義識別。因此,許多資料並不能直接以DLP納管或是攔截,例如,公司的重要合約就可能難以透過指定規則,交由DLP檢測。

透過CASB行為追蹤

相較於DLP僅能找出特定規則的內容,CASB能夠監督使用者存取雲端服務的狀態,而且,它能涵蓋的面向較廣,包含了能偵測敏感資料是否公開或廣泛共用,或是能發現將資料上傳到未經許可的雲端應用程式,以及是否符合GDPR等法規的要求等。

而CASB不只能找出資料曝險的情事,也普遍具備威脅防護的能力。

步驟3:確立SOP以持續管理

雖然隨著企業的規模與所屬領域不同,選擇用來防範設置不當的措施,也會有所調整。不過,相同的是,為了企業確保能夠持續掌握所擁有的機敏資料,應該需要建立一套執行的標準作業程序,以免公司人員調動等因素,換由他人接手就要重新再次制定相關規則。

不過,由於訂立的流程不見得盡善盡美,可能隨著企業組織的更動,需要有所調整,因此,在落實標準作業程序之餘,也要定期檢視並修正執行的方式。

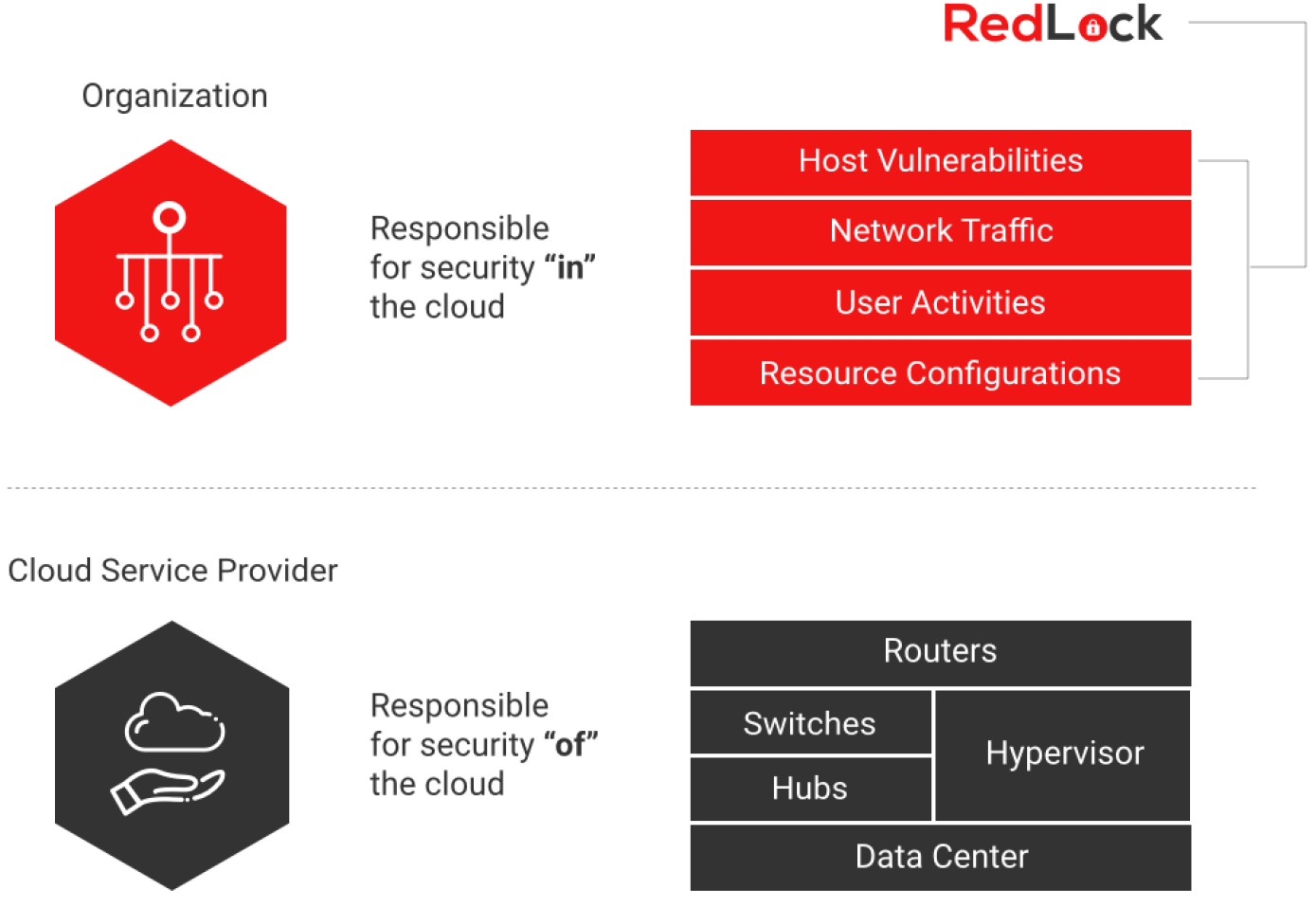

圖片來源/RedLock

上雲企業需自行維護資源組態與員工存取管理

企業採用雲端服務時,其安全性由業者與企業共同維護。業者主要是負責基礎設施的安全性,但在資源的組態設定、使用者存取行為的控管,以及網路流量管制等,企業仍是必須加以管理。

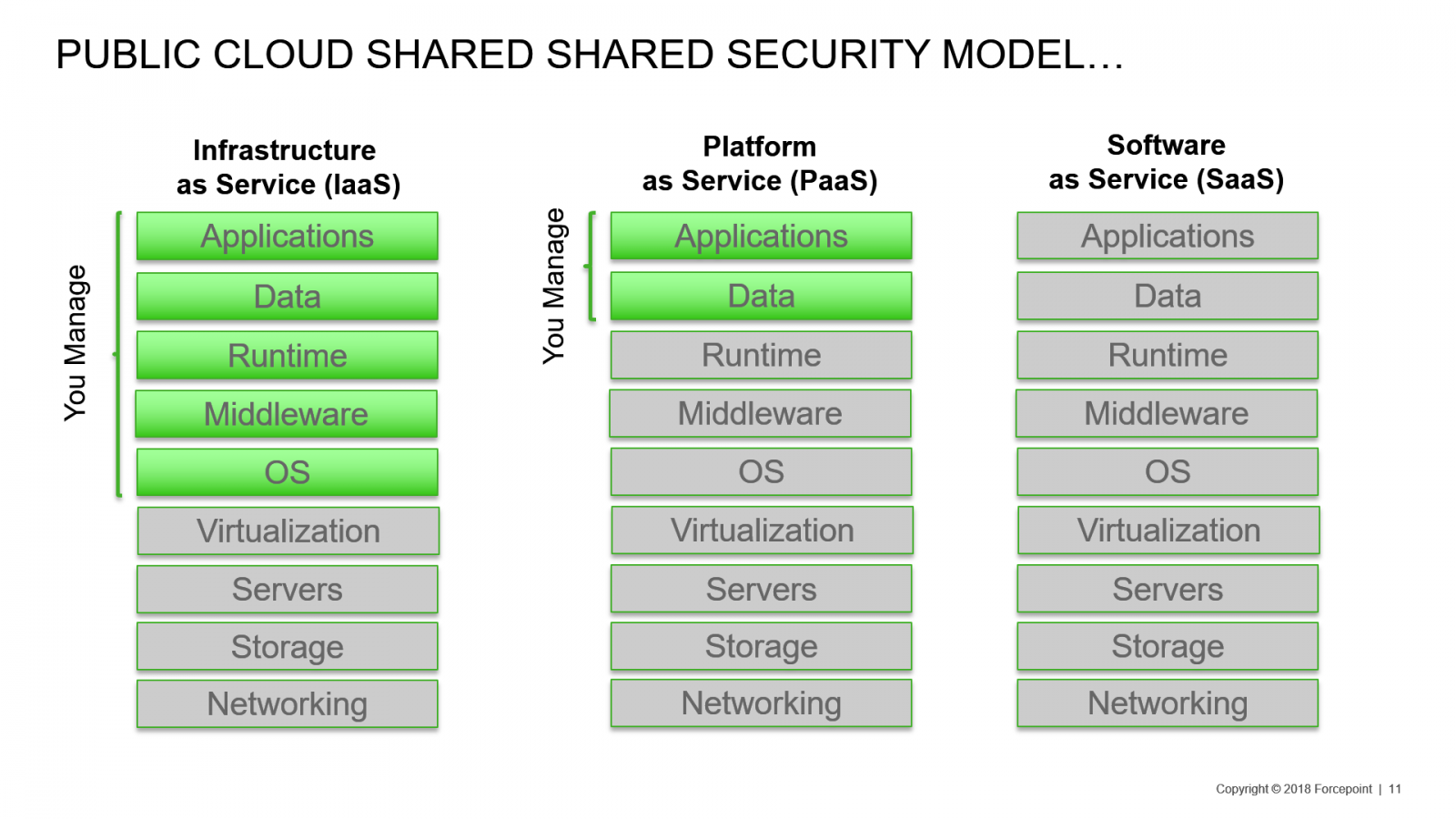

圖片來源/Forcepoint

各種形態的雲端服務中,企業能掌控的層面有所不同

在雲端服務中,底層的網路、儲存空間、虛擬化平臺等,都是由業者控制,其中,針對資料的部分,IaaS與PaaS上企業仍可自行掌握,而SaaS中,資料則無法直接備份或管理,必須透過雲端業者提供的工具,或是交由其他廠商執行。

圖片來源/Veritas

列管機敏資料動態,首先需要了解資料分布所在

想要找到機敏資料並加以妥善保護,首先便要找出企業有那些資料。以圖中Veritas Imformation Map的儀表板中,便呈現各地資料量,並且提供管理者以副檔名的方式,尋找特定型態的資料分布,或是那些是較為不重要的檔案,藉此初步分類可能需要加以偵測動態的內容。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10