示意圖,與新聞事件無關。

俄羅斯的漏洞安全解決方案供應商Positive Technologies近期公布一研究報告,該公司檢驗了市場上前三大ATM品牌—NCR、Diebold Nixdorf與GRGBanking,發現絕大多數的ATM(Automated Teller Machine,自動櫃員機)都能在20分鐘內利用各種安全漏洞加以攻陷。

Positive測試了上述三大品牌的10款ATM在不同配置下的安全性,總計測試了26台ATM,發現有85%的ATM禁不起網路攻擊,69%的ATM可能遭受黑盒子(Black Box)攻擊,76%可被操縱以退出自助終端模式(kiosk)以便於作業系統上執行攻擊命令,還有92%的ATM允許駭客直接存取硬碟,另有42%可竄改開機模式,且所有的ATM都能被用來竊取金融卡資訊,而上述種種的攻擊所花費的時間都不會超過20分鐘。

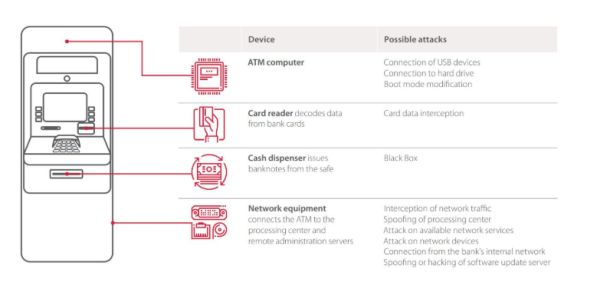

ATM主要由機體及保險箱組成,機體內含一個ATM電腦,可用來連結網路設備、讀卡機、鍵盤及吐鈔機,但它通常只利用塑膠門及簡單的鎖加以保護,而且同款ATM經常使用一樣的鎖;至於保險箱的架構則相對安全,由鋼材及混凝土建置,只包含吐鈔機及現金點收模組。(來源:Positive Technologies)

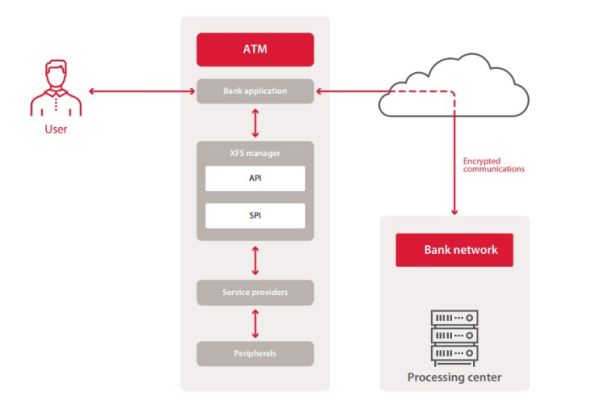

這些ATM電腦都執行不同版本的嵌入式Windows,只有具備管理權限的人員才能操作Windows,使用者看到的則是基於終端模式的功能介面。

ATM運作架構(來源:Positive Technologies)

駭客鎖定ATM的攻擊主要有兩種目的,一是偷走放在ATM保險箱中的金錢,其次則是竊取金融卡資訊。

Positive的安全研究人員指出,駭客可針對85%的ATM展開網路攻擊,他們可以開啟ATM,拔掉乙太網路並換上一個惡意裝置,直接或間接攻擊網路服務,以存取ATM管理權限並植入惡意程式,通常在20分鐘內就能完成攻擊,若有內賊的幫忙或ATM的數據機置放於機體之外,更可縮短攻擊時間。

在執行網路攻擊的當中,如果ATM與銀行處理中心的資料傳遞不夠安全,駭客就能詐騙處理中心;或是選擇開採網路服務的安全漏洞;也能攻擊與ATM連結的網路裝置。

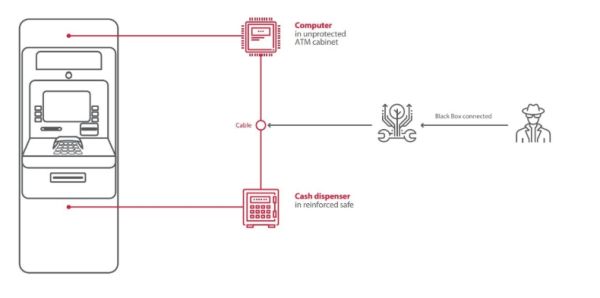

至於所謂的黑盒子攻擊(下圖,來源:Positive Technologies)則是鎖定吐鈔機,雖然吐鈔機處於非常堅固的保險箱中,但吐鈔機與ATM電腦間的連結則是相對脆弱,因此,駭客可在ATM上鑽孔以連接吐鈔機的纜線,並將它接上自己的裝置,也許只是在Raspberry Pi上執行變更過的ATM診斷工具,以避免觸發各式警報,並執行吐鈔命令。黑盒子攻擊則在10分鐘內就能完成。

退出終端模式的攻擊則是企圖存取應用程式介面底下的ATM OS,駭客可利用Raspberry Pi等裝置來模擬使用者的鍵盤輸入,並將它連結到ATM上的USB或PS/2介面,在獲得存取OS的權限之後,必須再繞過應用程式控制以對吐鈔機發出指令,大約需要15分鐘來完成相關攻擊。

另一項攻擊則是企圖存取ATM硬碟,如果硬碟未加密,駭客就能輕而易舉地植入惡意程式並嵌入吐鈔命令,或是從硬碟中拷貝機密資訊;駭客也能讓ATM自隨身碟啟動,雖然此一啟動功能需要輸入BIOS密碼,但研究人員發現有8%的ATM對此完全不要求密碼,還有23%ATM的BIOS密碼很容易猜到。這類攻擊需時20分鐘。

而竄改開機模式的用意則是為了避開系統的安全機制,以方便駭客下手,有42%的測試機種允許研究人員變更開機模式,且只需要15分鐘。

此外,所有的ATM都允許駭客盜走用戶的磁條金融卡資訊,包括攔截ATM與處理中心之間的通訊,或是OS與讀卡機之間的通訊,再用以製作偽卡。

Positive負責網路安全恢復能力的Leigh-Anne Galloway指出,此一研究顯示出大多數的ATM都未能阻止未知裝置的連結,以致於讓駭客能夠接上鍵盤或其它裝置,且絕大部份的ATM也都未限制用來存取OS功能的常用金鑰組合,再加上終端的許多安全政策經常配置錯誤或完全未部署。

由於上述所有的攻擊都必須實際接觸ATM,因此Galloway建議業者應優先強化ATM實體的安全性,並認真監控ATM上的安全紀錄與意外,且應定期展開ATM的安全分析。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05