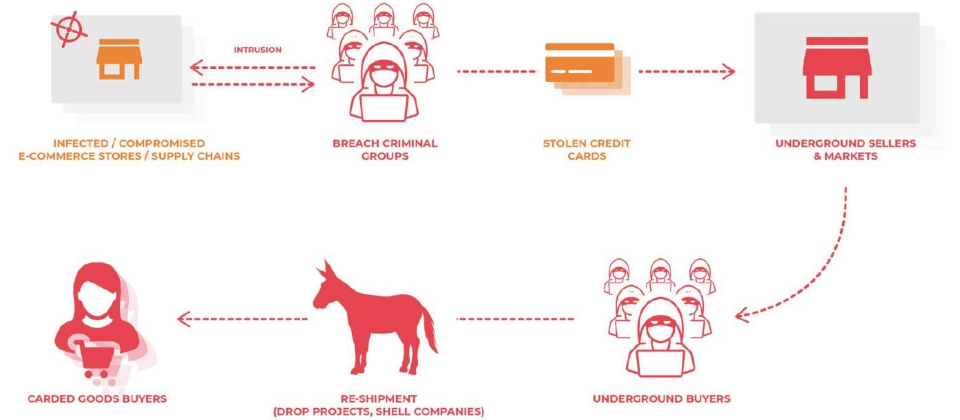

Magecart駭客從電子商務網站中側錄線上交易內容後,可經由黑市轉賣獲利,而取得這些資料後,買家則用來作為其他犯罪用途,例如鎖定個資的名單發動攻擊,或是進行詐騙等應用。(圖片來源/RiskIQ、Flashpoint)

論及網站的安全性,或許不少人會先想到的層面,會與可用性有關。例如,分散式阻斷攻擊(DDoS),國內的美食-KY旗下的85度C,8月便因捲入政治風波,而遭到入侵,網站經歷了5天後才恢復。然而,除了上述帶有特定訴求的網站攻擊事件之外,暗中側錄交易內容,或是利用元件漏洞滲透的做法,難以察覺與防範,而這樣的事件於2018年中,遭到揭露的數量算是相當多,說到側錄個資,Magecart在這一年之中,發動攻擊可說是時有所聞,而且不光是從網站本身,也針對合作廠商應用程式動手。

再者,從網站元件的漏洞發動攻擊的現象,在2018年也不斷出現,同時也考驗網站的管理者,能否及時修補。由於很可能影響網站的運作,許多管理者不會按時安裝更新軟體,導致駭客有機可乘。這樣的現象,也反映在攻擊者運用的手法裡,普遍利用已經遭到揭露的軟體弱點,並非全新的零時差漏洞。

上述針對網站攻擊的態勢,絲毫沒有減緩的跡象,而且防不勝防,因此我們認為,網站安全仍然是2019年資安防護的重點。

由應用程式模組側錄個資事件頻傳

在2018年重大的資料外洩事件中,其中有部分是網站交易內容遭到側錄所導致,由於攻擊者只竄改網站的某些模組,而非直接深入企業內部存取資料,不致觸發企業自身的防護機制,這也使得相關攻擊防不勝防。例如,9月時,Magecart攻擊了英國航空(British Airways)的網站,RiskIQ研究員Yonathan Klijnsma發現,駭客只在該網站所使用的Modernizr程式庫裡,埋入了22行程式碼,就得手了38萬名旅客的個資與付款資訊。

這一年中,Magecart發動了多起攻擊事件,包含了Ticketmaster集團旗下多個網站、Newegg商城網站、Vision Direct眼鏡商城網站,以及前述的英國航空網站等,都先後受到攻擊。

其中,在6月底Ticketmaster的攻擊事件中,Magecart朝向他們合作的廠商下手,而非從Ticketmaster所屬的網站本身,進行用戶的資料收集。Ticketmaster於27日公布,他們發現合作廠商Inbenta所提供的客戶支援通訊程式裡,採用這個網路應用程式的英國版網站,約有5%使用者的個資遭到側錄。

然而根據RiskIQ的調查,Inbenta公司的程式碼早就外洩,遭到駭客組織側錄交易資料的情況,遠比Ticketmaster宣稱的嚴重許多,而且其他提供網頁應用程式的業者,也出現了類似的情形,包括Ticketmaster部分網站裡,採用的社群分析平臺SociaPlus,以及市場調查平臺Annex Cloud、商務聯絡平臺Clarity Connect,與網站分析平臺PushAssist等。Magecart甚至在植入網站的指令中,恐嚇管理者不能刪除,否則就要把整個網站加密,行徑可說是相當囂張。

以外部應用程式模組對網站進行側錄的手法,Magecart連知名的Google Analytics也不放過。歐洲最大的網路眼鏡商城Vision Direct於11月時,發現網站遭到側錄,調查後竟發現,Magecart竄改了導向Google Analytics網址,由於駭客最終還會連接到正確的分析網站上,因此管理者根本難以從管理後臺發覺到異常。基於網站普遍會採用各式的應用程式模組,駭客若是從所連接的模組下手,由於各模組由業者自行維護,一旦出現遭到竄改的情況,網站管理者不只難以發現,後續修復流程勢必更複雜。

網站元件接連發現漏洞

除了側錄使用者輸入的內容,2018年出現的網站漏洞數量,也相當多。

尤其是2017年9月時,造成Equifax資料外洩的元件──Apache Struts,於2018年被揭露遠端攻擊漏洞,編號為CVE-2018-11776,之後,隨附於Apache Struts裡的Commons FileUpload程式庫,也被發現有問題。

再者,WordPress網站的程式外掛,WooCommerce與Accelerated Mobile Pages(AMP),這兩個分別提供線上商城模組,以及行動裝置網頁最佳化的功能,都在2018年傳出重大的漏洞。

不只現在仍在維護的軟體經常出現漏洞,企業不願更新網站軟體的心態,也是促成網站元件弱點濫用的推手。根據W3Techs在11月底的調查,PHP使用5.x的比例高達76.4%,然而,這個版本已於12月31日終止支援,日後駭客若是發現漏洞將無從修補。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10