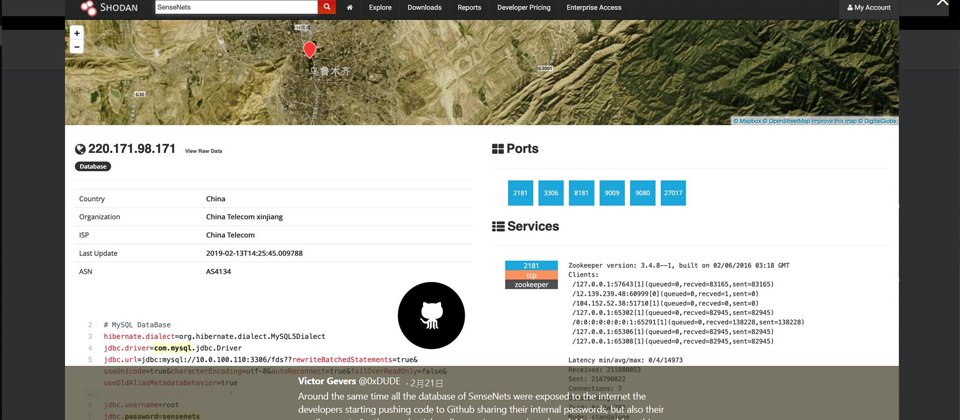

荷蘭非盈利機構GDI基金會網路安全研究員Victor Gevers發現,中國人臉識別公司SenseNets的MongoDB資料庫管理系統,公開在網際網路且沒有密碼保護。(圖片來源:擷取自Victor Gevers's Twitter貼文)

0221-0227一定要看的資安新聞

#IIS漏洞

微軟修補IIS造成CPU使用率飆到100%的漏洞

微軟在2月20日發出安全公告,警告一支存在IIS服務中的漏洞,可能讓駭客發動惡意HTTP/2呼叫,使系統CPU使用率衝高到100%,藉此發動DoS攻擊,令網站斷線。受到此漏洞影響的產品,包括Windows 10及Windows Server 2016中的IIS,目前微軟已釋出獨立更新檔KB4487006、KB4487011、KB4487021與KB4487029,並表示此漏洞沒有緩和威脅或權宜作法,他們也呼籲IIS管理員最好儘速安裝修補程式。更多內容

#資料庫設定不當 #隱私安全

荷蘭研究員揭露中國的人臉識別資料庫外露,未設密碼一般人就能存取

圖片來源/擷取自Victor Gevers's Twitter貼文

圖片來源/擷取自Victor Gevers's Twitter貼文

在2月中,荷蘭非盈利機構GDI基金會網路安全研究員Victor Gevers發現,中國人臉識別公司SenseNets的MongoDB資料庫管理系統,公開在網際網路且沒有密碼保護,這表示一般人未經站方授權,也能檢視資料庫的內容,而這起事件也暴露中國對於新疆自治區的監控現況。

Gevers並在其Twitter上發布多條消息,當中揭露資料庫所包含的個人資料,例如名字、公民身分號碼、生日、住址、照片與工作等,甚至該公司的系統還與重要公共場所的監控系統連結,記錄一連串的GPS座標。更多內容

#金融安全 #ATM吐鈔攻擊

暗網出現能讓ATM變吃角子老虎的吐鈔攻擊程式

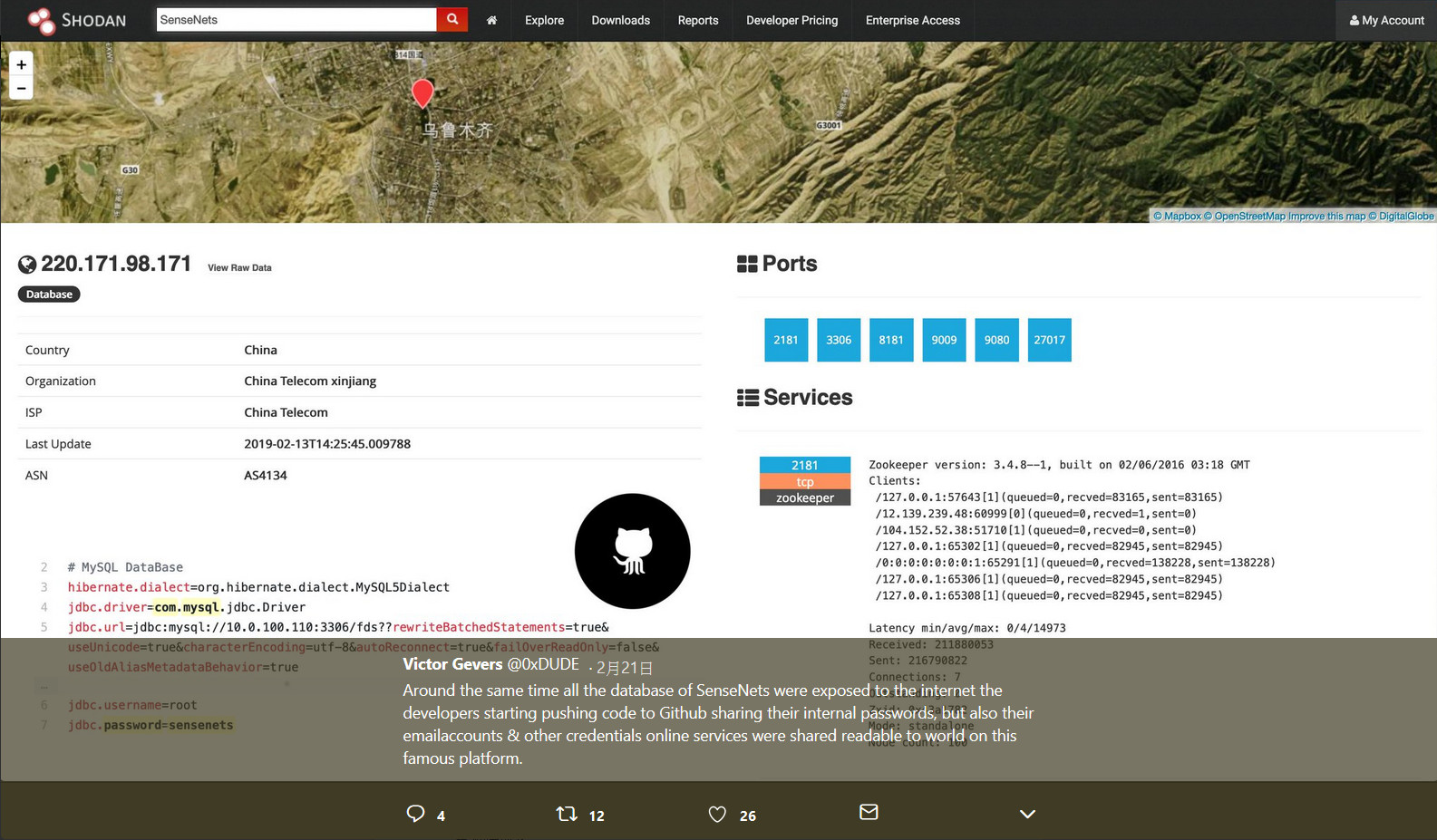

圖片來源/Kaspersky

圖片來源/Kaspersky

根據卡巴斯基的研究,他們在去年3月發現一支能讓ATM自動吐鈔的惡意程式WinPot,並指出在去年9月有人於暗網上販售,近期,這套惡意程式還屢次改版加入新功能。事實上,ATM吐鈔攻擊近年來並不罕見,但是WinPot的作者顯然在介面上做出強化,使遭感染的ATM畫面看起來就像一臺吃角子老虎遊戲機,此外,據卡巴斯基的說明,WinPot惡意程式的運作方式與Cutlet Maker類似,是透過隨身碟插入ATM以感染。更多內容

#CrowdStrike #Breakout Time

網路攻擊也要快狠準,俄羅斯駭客的攻擊速度是北韓駭客的8倍快

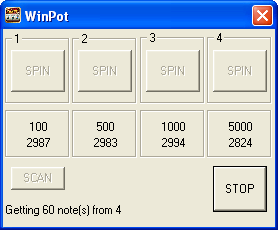

圖片來源/Clowdstrike

圖片來源/Clowdstrike

美國資安業者CrowdStrike在去年,首度提出了網路攻擊行動中「爆發時間」(Breakout Time)的概念,指的是駭客入侵目標系統至橫向發展所需的時間,該業者並在近期公布了各國駭客進攻的爆發時間,其中,俄羅斯駭客集團Bear平均耗時為18分鐘,居次的北韓駭客集團Chollima是2小時20分。該業者並指出,爆發時間將可視為衡量駭客攻擊火力的一大重要指標。他們並提出了因應爆發時間的「1-10-60法則」,也就是說,要在1分鐘內偵測入侵,10分鐘內完成調查,並在60分鐘內完成修復,才能早於爆發時間來防禦攻擊行動。更多內容

#PHP CMS漏洞 #Drupal

Drupal修補遠端程式攻擊漏洞

全球第三大內容管理系統Drupal修補一重大漏洞,該漏洞允許駭客自遠端執行PHP程式,並取得Drupal網站的控制權。此一編號為CVE-2019-6340的安全漏洞,肇因於某些類型的欄位,無法適當地處理非表格來源的資料。

目前,這項漏洞已經修補,Drupal建議,8.6與8.5版的用戶應儘速更新至最新版。此外,他們也提醒,8.5.x以前的Drupal 8版本也受到該漏洞的影響,但因其產品壽命周期已經結束,已無更新程式可用,若要暫時緩解,Drupal也提供相關建議,例如關閉所有的Web服務模組。更多內容

#軟體漏洞 #WinRAR

WinRAR含有超過10年的重大漏洞,5億用戶恐遭波及

資安業者Check Point揭露了WinRAR的重大安全漏洞,一旦被成功利用,駭客就能將惡意程式植入使用者的開機程序中,而且,該漏洞起碼自2005年便已存在。根據資安業者說明,他們利用WinAFL模糊測試工具檢測出四個安全漏洞,其中的CVE-2018-20253是越界寫入(out of bounds write)漏洞,另外三個則與壓縮檔案格式ACE有關。更多內容

#漏洞獎勵計畫

GitHub擴大漏洞懸賞計畫,增加獎勵範圍和金額

最近GitHub宣布擴大漏洞獎勵計畫,涵蓋github.com、githubapp.com,以及github.net網域下的服務,並且提高了獎金,其中緊急的漏洞,GitHub將提供2萬~3萬以上美元的獎勵,且賞金將沒有最高上限,同時,新增了安全條例,將確保漏洞計畫的參與者免於法律風險。自2014年1月他們推出漏洞獎勵計畫以來,GitHub已將計畫逐步擴大,現在,更將漏洞依照風險等級分為緊急、高度、中度和低度。更多內容

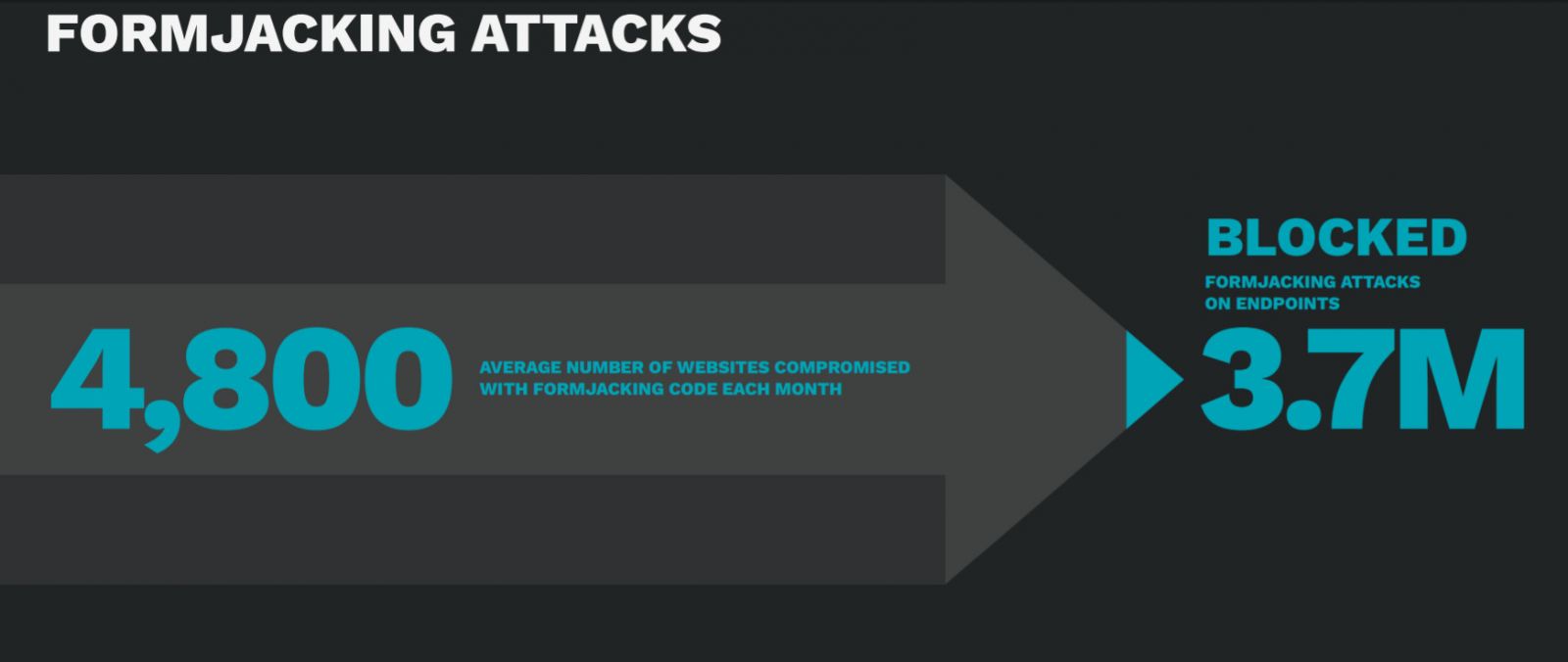

#表單劫持 #賽門鐵克ISTR

表單點擊劫持超越勒索軟體、挖礦劫持成2018年首要威脅

圖片來源/Symantec

圖片來源/Symantec

賽門鐵克公布第24期網路安全威脅報告(ISTR),當中指出2018年最新的威脅是表單劫持(form jacking),而勒索軟體和挖礦劫持則呈現減少的跡象。其中所謂的表單劫持,是指駭客在網路零售商的網站上,植入惡意程式碼,以竊取消費者的信用卡資訊。像是去年Ticketmaster遭駭,就是此攻擊手法的代表案例。此外,這份報告也提及供應鏈攻擊及離地(LotL)攻擊是兩大新興威脅,以及雲端和物聯網裝置是駭客最愛目標。更多內容

#Google Maps

Google地圖的3D城巿地圖功能惹議,臺灣飛彈部署陣地曝光

根據國內媒體報導,Goolge Map在2月中旬新增3D城巿地圖於臺灣四個城市之中,但也讓新店飛彈陣地的愛國者飛彈部署等重要軍事設施,被清楚立體還原,成為科技日新月異下所難以防範的資訊外洩管道,而國防部也緊急與業者協調,之後,Google則在22日宣布將該功能在臺下架(當3D傾斜檢視時不再立體)。事實上,在10多年前,Goolge Earth就因為全球多國軍事基地的清晰圖片而受關注,因此,對於商用衛星的防範、偽裝與檢討,應是軍方及早就要關注的議題。更多內容

#金融木馬 #釣魚郵件

網釣郵件假冒Google的reCAPTCHA系統

資安業者Sucuri揭露了一起「舊瓶裝新酒」的網釣攻擊活動,在2016年就現身的金融木馬程式BankBot,最近被駭客透過偽造的Google驗證系統reCAPTCHA來執行網釣活動。該公司安全分析師Luke Leal指出,該網釣電子郵件偽裝成來自波蘭銀行的通知信,信中連結並仿冒Google的reCAPTCHA系統,要求使用者進行驗證,讓整個詐騙流程看起來更真實。若受害者採用的是Android裝置,就會下載惡意的.apk檔案,若否則會下載.zip檔案。遭到Android用戶下載的.apk檔案,可被用來攔截基於簡訊的雙因素認證碼,進而取得銀行用戶的憑證。更多內容

更多資安動態

瑞典270萬筆病患通話紀錄在毫無防備的伺服器上曝光

ICANN呼籲各網域都應全面部署DNSSEC

8成Chrome擴充程式缺乏隱私政策

Acrobat與Reader重新修補可外洩資訊的漏洞

如果你的Android手機經常很熱且是吃電怪獸,可能是被DrainerBot附身了

印度國營瓦斯公司外洩逾600萬筆國民身分識別碼

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10