Sophos

許多資安廠商都在年度報告裡,提到所謂的無檔案式(Fileless)攻擊,不少資安專家更一步,因駭客利用企業環境內的現成工具,將這種手法稱為就地取材(Living off the Land,LoL)。其中,企業內部普遍存在而遭到駭客大肆濫用的工具,一般會先被提及的是PowerShell。不過,遠端桌面存取協定(RDP)廣受攻擊者運用的現象,其實也相當需要加以防範,於6月4日舉行的Sophos全球巡迴研討會臺北場活動裡,Sophos技術經理林子涵特別提出他們的發現。

林子涵指出,近年來許多企業資安防護的重點,可能聚焦在於因應勒索軟體上,使得這種攻擊的態勢稍微趨於緩和。但是,基於綁架企業的資料仍然有利可圖等因素,使得現在的勒索軟體攻擊事件裡,駭客鎖定企業為目標比例大幅攀升,而值得留意的是,在這種針對性的攻擊中,遠端桌面存取協定竟是攻擊者散播勒索軟體的主要途徑。

在前面提到的遠端桌面存取協定之外,林子涵也表示,另外一款雖然在Windows作業系統沒有內建,但廣受管理者採用的遠端存取命令列工具PsExec,同樣成為時下攻擊者濫用的對象。因此,林子涵認為,企業應該要嚴加控管這種遠端存取的措施,甚至是在沒有使用的時候,停用相關功能。

勒索軟體攻擊鎖定企業,遠端桌面存取竟成幫兇

林子涵提到,縱使去年勒索軟體攻擊的事件數量,已經開始出現下降的情勢,但對於企業來說,還是存在一定程度的威脅。根據Sophos實驗室對於2,700名IT主管的訪查,半數以上的企業遭遇過勒索軟體攻擊,蒙受損失的金額中位數為13萬3千美元──這樣的金額相當於4輛轎車,對於許多公司而言也許不算龐大,相較於遭到勒索的資料重要性來說,就可能選擇支付贖金了事,使得歹徒有機可乘。

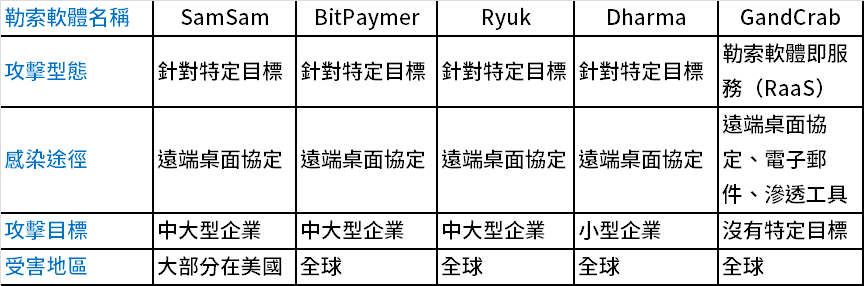

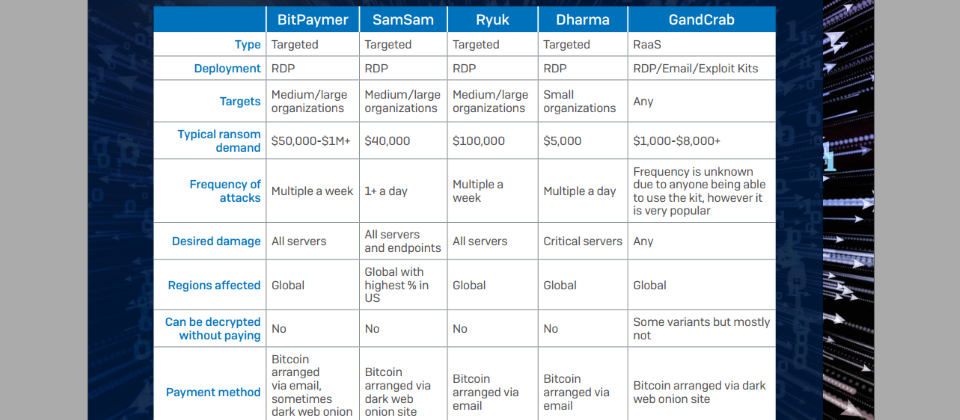

這樣的現象使得駭客食髓之味,林子涵指出,去年在美國大肆爆發的勒索軟體SamSam,散布的管道就是遠端桌面存取協定,而且,這樣的現象還廣泛出現在其他的勒索軟體中,包含了BitPaymer、Ryuk、Dharma,以及GandCrab等,值得注意的是,其中GandCrab並非專門鎖定企業的勒索軟體,卻也同樣採用了這樣的滲透機制,顯示相關手法已是當今勒索軟體攻擊過程裡,極為普遍的做法。

在2018年發動攻擊的勒索軟體中,不少都將遠端桌面連線協定(RDP)做為滲透的管道,而且多數是鎖定企業為勒索的對象。

事實上,林子涵指出,這幾年來運用有關遠端存取措施的攻擊事件,其實有跡可循,在2017年底,繼WannaCry之後出現的變種NotPetya勒索軟體,其擴散的途徑,就是經由遠端執行工具PsExec,這是一款企業網管人員常用的命令列軟體。

林子涵舉出微軟近期的重大修補事件,同樣突顯遠端桌面存取協定遭到濫用的嚴重性,那就是BlueKeep漏洞(CVE-2019-0708),該公司在WannaCry攻擊事件後,針對已經終止支援的Windows XP與Server 2003,二度提供修補軟體,原因就是避免類似WannaCry大規模擴散的情況發生。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06