6/20~6/26精選Container新聞

#Talos、#ARM

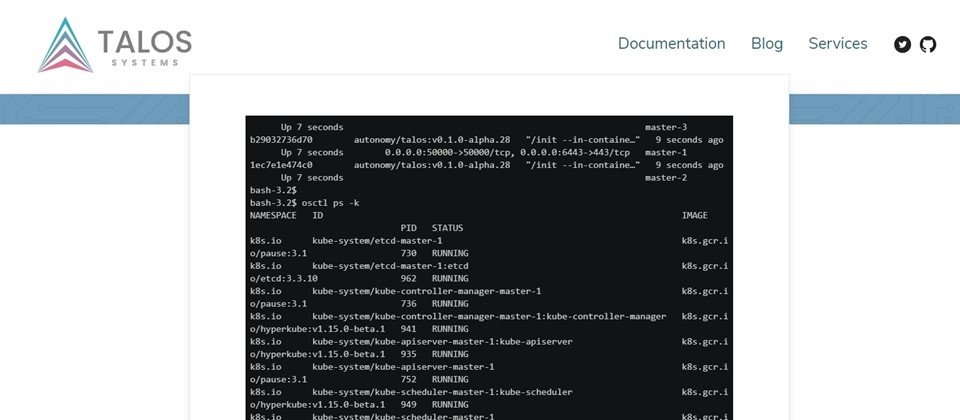

K8s叢集專用作業系統Talos釋出測試版了,超級精簡連SSH功能都移除

Talos作業系統不是一個通用型的作業系統,而是一款專門用來部署Kubernetes的作業系統,最近終於開源釋出了測試版,帶修正臭蟲後就會釋出1.0。Talos是一個API架構的Kubernetes專用作業系統,雖然也是Linux系列的作業系統,但是移除了大量執行K8s時不需要的功能來簡化作業系統的執行負載,特別是從機器角度來考慮功能的精簡,而不是人如何管理的角度,因此甚至還移除了Console功能、SSH、Telnet功能等維運人員慣用的機制。這個版本還可以支援ARM處理器,因此可用於邊緣運算設備或低功耗環境。Talos類似CoreOS、RancherOS或Linuxkit都是容器作業系統,但Talos更為精簡。

#容器安全、#Kubernetes工具

kubectl工具老漏洞沒修好,cp複製指令出包恐讓駭客偷換惡意程式進系統

K8s管理者愛用的命令列工具kubectl又出包了,一年前曾發現了一個路徑瀏覽漏洞(path traversal),編號CVE-2019-1002101,kubectl的複製機制也就是cp指令有漏洞,當從Pod複製檔案到用戶端機器時,可以趁機換掉用戶端環境中其他目錄中的檔案,恐讓駭客用來偷偷植入惡意程式。儘管當時Kubernetes和OpenShfit已經釋出了修補程式,但最近K8s產品團隊發現,這個修補程式卻造成了另一個漏洞,但這次是發生在一種內有symlinks連結的tar壓縮檔案,同樣會導致路徑瀏覽漏洞的出現(CVE-2019-11246),目前也釋出更新。

#Istio、#服務網格

SAP跨雲整合工具Kyma釋出1.2新版,整合新版Istio來強化串接外部服務網格的安全

Kyma是傳統企業商軟巨頭SAP開源釋出的跨雲整合工具,可以讓企業內部的K8s應用,更容易和雲端服務串接。Kyma採取事件導向架構設計,三大元件包括了應用程式連結器,可提供安全連線,也可監控和追蹤內部應用和外部服務的呼叫情況,第二個Serverless元件,可讓外部系統也能透過API呼叫內部應用。第三項功能則是服務目錄,可串接公有雲業者的雲端服務或部署在上面的應用。新釋出的1.2版中,讓應用程式連結器元件改用Istio來取原有的Ingress Gateway,可用來強化與外部服務網格(Service Mesh)的連線安全性。

#Istio、#服務網格

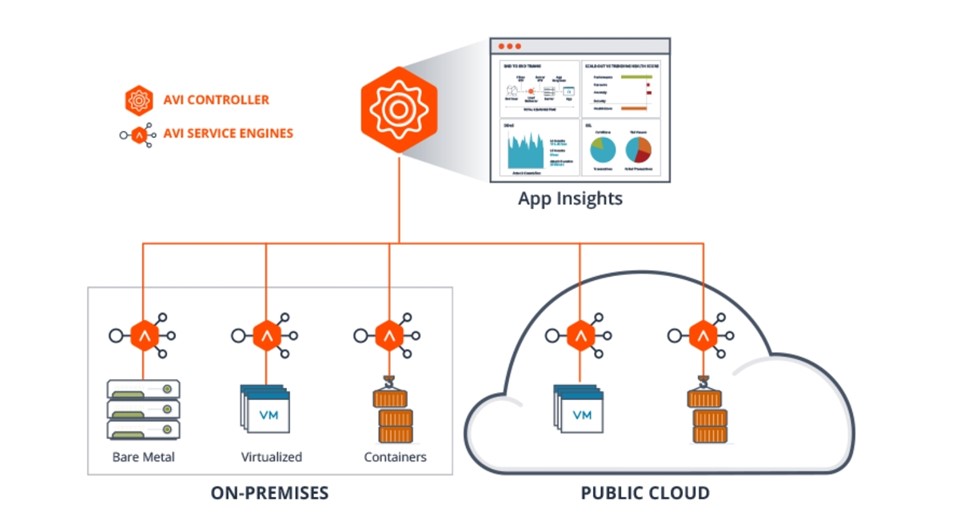

VMware買下雲端容器應用派送平臺,繼續跨大混合雲布局

今年VMware接連併購,尤其鎖定混合雲架構和容器應用市場的布局,最新一起併購是宣布買下了可提供跨雲容器應用派送的新創公司Avi Networks,預計在VMware第二個財季也就是8月時完成併購案。Avi Networks主要產品是可以提供AP跨雲自動化派送,可支援AWS、Azure和GCP三大公雲,私有雲則可支援VMware和OpenStack。特別的是,Avi Networks另一個主力產品是容器應用的管理功能Universal Service Mesh,透過開源的服務網格平臺Istio,同時可管理微服務架構上的傳統應用程式和容器化應用,也可調度和管理Kubernetes和紅帽OpenShift上的容器應用。這兩大特性都是VMware今年持續強化的重點,混合雲和容器應用層管理。

#容器持續部署、#IoT部署

DevOps工具商JFrog企業版正式推出自家自動化部署引擎了

專攻IoT應用領域的DevOps工具商JFrog最近宣布自家企業版多了一項CI/CD自動化工具JFrog

JFrog今年2併購的Shippable,現在終於整合到自家產品線中,成為一個集中式的CI/CD部署服務,可用來調度從開發建置到正式上線的所有自動化部署任務。JFrog的DevOps工具不只可以部署原始程式碼,可支援如Docker容器映像檔、npm套件應用等,尤其可以透過網際網路來部署遠端IoT裝置上的程式,甚至最近還推出了可遠端持續部署自駕車系統的CI/CD工具。

#K8s App、#Prometheus

雲端供應商Platform9推新型K8s託管服務,直接託管常用K8s應用

雲端供應商Platform9推出不一樣的K8s託管服務,不是提供Kubernetes代管平臺,而是直接提供特定應用軟體的K8s託管服務,稱為Kubernetes Managed App服務(K8s應用託管服務)。目前可提供3種應用,包括Prometheus託管服務、EFK託管服務(也就是Elastic、Kibana和Fluentd三者一組的套裝應用)和MySQL的K8s託管服務。Platform9表示,可以提供到99.9%的SLA服務水準。

#深度學習、#容器部署

Google推深度學習容器,用戶能在本地和雲端建立一致的開發環境

Google推出深度學習專用的容器測試版,這是一個預先打包的容器,經過效能最佳化以及相容性測試,供開發者開箱即用,深度學習容器內含資料科學常用的工具包含Python 3環境,以及GPU用的Nvidia堆疊。深度學習容器提供多種版本,Google也為硬體最佳化了內含的TensorFlow,能用戶在GPU進行訓練,也可以在CPU上部署。深度學習容器可以自由地部署在GKE、AI Platform、Cloud Run、Compute Engine,甚至是Docker Swarm上。目前在深度學習容器初始版本,提供了TensorFlow 1.13、TensorFlow 2.0、PyTorch和R語言容器,Google接下來會補齊所有深度學習虛擬機器有提供的類型。

#版本控管、#JupyterHub

GitLab 12.0大改版,強化審核體驗以及相依項目管理

GitLab新版12.0有兩大特色,分別是視覺審核(Visual Reviews)以及相依項目列表。視覺審核透過自動搜集元資料,可以讓用戶快速提供高品質合併請求回饋,而相依項目列表,則會統一列出所有專案元件的相依項目,以方便進行漏洞管理。GitLab使用Kubernetes部署JupyterHub,以提供Jupyter Notebooks功能,讓用戶可以創建並共享包含即時程式碼以及視覺化圖形的文件,12.0版強化了與JupyterHub整合,,JupyterHub安裝到Kubernetes叢集的時候,會自動進行JupyterLab的Git擴充套件的配置,可以提供用戶完整的Notebooks版本控制,並能發送Git命令。

#GKE、#授權驗證

GKE應用程式存取其他雲端服務的驗證新方法

為了解決GKE應用程式連接到其他GCP服務,現行授權驗證方法存在的安全問題,Google為GKE用戶推出Workload Identity功能,透過建立Kubernetes服務帳戶和Cloud IAM服務帳戶之間的關聯,用戶能夠定義工作負載的身份,不需要管理Kubernetes機密資訊或是IAM帳戶金鑰,GKE應用程式就能自動地存取其他雲端服務。Workload Identity除了可以實施最小權限原則,讓所有工作負載僅具有需要的對低權限,當發生安全問題時,也能限制受到影響的範圍。

責任編輯/王宏仁

更多Container動態

- Knative釋出0.7.0版,釋出序列API來強化事件功能

- K8s管理者認證CKA現在可以提供3年認證了

- 螞蟻金服加入CNCF基金會成為金級會員

@資料來源:iThome整理,2019年6月

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10