日本7-Eleven的電子支付7Pay,7月剛上路就發生大量用戶信用卡遭盜刷,8月初母公司7&i再次宣布最新7pay最新動向,將在9月底終止服務。

0801-0807一定要看的資安新聞

#勒索軟體 #NAS

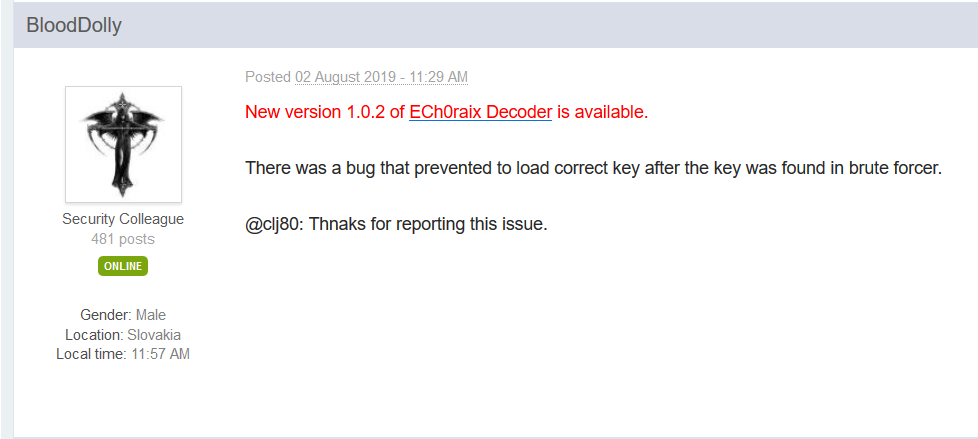

安全專家推出eCh0raix解密工具

圖片來源/擷取自Bleeping Computer論壇

圖片來源/擷取自Bleeping Computer論壇

日前資安業者相繼發出警告,名為eCh0raix的勒索軟體正鎖定威聯通科技(QNAP)所生產的NAS設備展開攻擊,後續群暉科技(Synology)也發出警告,有用戶遭遇勒索軟體暴力破解密碼後,進行檔案加密後並勒索贖金。最近,網路代號為BloodDolly的勒索軟體專家,則是透過Bleeping Computer的論壇,在8月2日釋出了解密工具eCh0raix Decoder 1.0.2版的資訊,該工具是他以暴力破解了解密金鑰,可協助恢復受害者的加密檔案。不過,這個版本只支援在7月17日以前感染eCh0raix的用戶,目前BloodDolly仍在打造可解密新版eCh0raix的工具。更多內容

#電商安全 #3D驗證

警方偵破盜刷集團,暴露電商在信用卡交易的驗證不足問題

圖片來源/刑事警察局

圖片來源/刑事警察局

最近國內刑事警察局偵察第一大隊破獲信用卡盜刷集團,是利用從國外網站購買的信用卡資訊,至國內電商及電信系統商進行盜刷,由於出貨後國內信用卡持卡人否認交易,因此信用卡公司拒付款項,或將已支付款項收回,導致業者自行吸收損失。警方表示,這個不法犯罪行為之所以能大肆盜刷信用卡,並購買高單價商品變賣獲取暴利,主要是利用部分網路商家的刷卡付款過程,無經過須3D驗證(簡訊驗證)機制,以及部分第三方支付App綁定信用卡卻無須驗證的漏洞。因此,這也突顯一些國內電商在支付方面的身分驗證不足的問題,以及信用卡資訊外洩的狀況與嚴重性。由於近來手機結合金融卡的支付型態越來越盛行,警方呼籲民眾注意信用卡資料的保護,並養成對帳習慣,警方也呼籲商家應該向銀行申請3D認證,才可保障信用卡交易安全。更多內容

#管理系統存取設定安全 #Jira

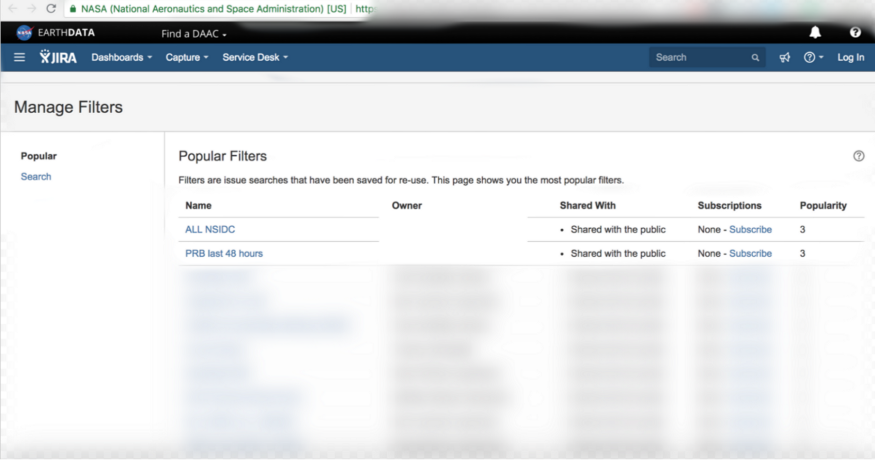

眾多Jira伺服器的錯誤配置,讓員工及專案資訊全曝光

圖片來源/Avinash Jain

圖片來源/Avinash Jain

安全工程師Avinash Jain上周警告,知名的缺陷追蹤工具Jira的錯誤配置情況,讓許多知名組織的機密資訊因而曝光,包括NASA、Google、Yahoo及各種政府網站。Jira是由澳洲Atlassian所打造的缺陷管理、任務追蹤與專案管理軟體,去年JetBrains的調查顯示,它是最受開發人員青睞的任務追蹤工具。根據Jain的描述,此錯誤配置是介面語意上的誤解,因為在Jira上建立過濾器與儀表板時,它的能見度預設值分別是All users及Everyone,管理員可能將它們誤以為是與組織內的所有人分享,但它卻是個公開分享的選項。關於這樣的設定誤解問題,今年初Jain曾揭露他存取了NASA的機密資料,近日Jain更是指出他也從Google、Yahoo、HipChat、Zendesk、Western Union、聯想,以及許多政府網站的Jira伺服器上,發現意外曝光的資料。對此現況,Jain也已向不少企業通報,並建議Atlassian應該提供更清楚的說明,避免誤導用戶並造成資訊的曝光。更多內容

#雲端資料庫配置錯誤

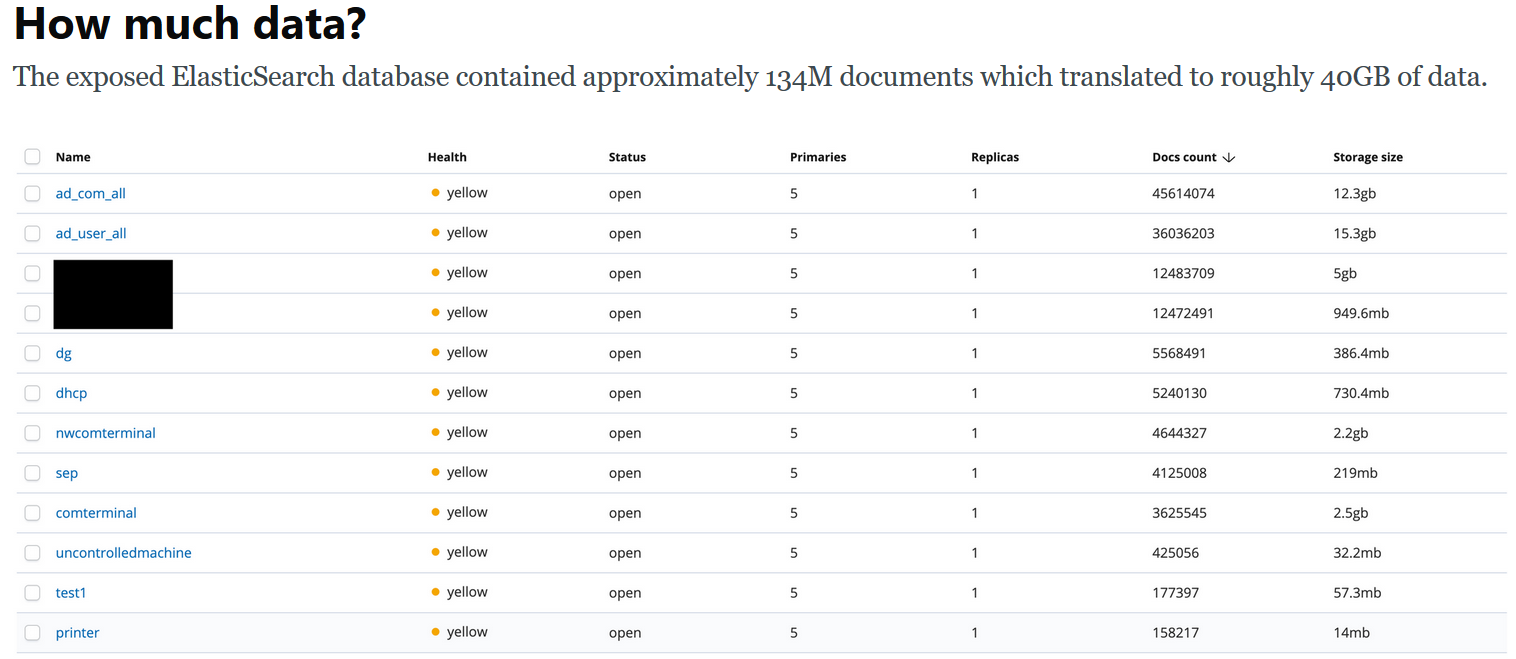

本田汽車雲端資料庫未上鎖,洩露上億份全球員工電腦安全資料

圖片來源/Justin Paine

圖片來源/Justin Paine

日本汽車大廠本田汽車(Honda Motor)的Elasticsearch資料庫,內含超過1億份文件的資料庫,被安全研究人員Justin Paine發現,暴露在網路上未設密碼。由於該資料庫幾乎包括所有Honda電腦相關管理資料,像是其中一個表單內容,包含員工電子郵件、部門名稱、Honda機器主機名稱、MAC位置、內網IP位址、作業系統版本,另一個表單則有員工姓名、部門、員工編號、帳號、行動電話及最近登入時間,而且,該公司使用的終端安全軟體,哪臺機器已安裝、哪臺機器有更新或未更新,也一目了然。在本田接獲研究人員通報後,當日已經修補改問題,並表示經過追查系統存取記錄,未發現有任何遭第三方人士下載的跡象,目前也沒有資料外洩的證據。更多內容

#惡意程式

Proofpoint揭露新的代理惡意程式SystemBC

圖片來源/Proofpoint

圖片來源/Proofpoint

資安業者Proofpoint揭露了新的代理惡意程式SystemBC,它能在受害者的Windows系統上,建立SOCKS5代理伺服器,讓代理伺服器與命令暨控制伺服器(C&C)連線,再以HTTPS加密流量與C&C交流,藉此隱藏惡意程式的傳遞,躲避防火牆的偵測。而在Proofpoint最近發現的案例中,SystemBC通常還會搭配其他的惡意程式,包括勒索軟體Maze、金融木馬Danabot、間諜程式AZORult或Amadey Loader等,並且被納入RIG與Fallout等攻擊套件中。研究人員警告,SystemBC及主流惡意程式的結合,將為安全防禦帶來新的挑戰,特別是那些仰賴網路邊緣偵測,以攔截或減輕安全威脅的企業。更多內容

#殭屍惡意程式

新Mirai病毒變種利用Tor網路避免偵查

資安業者趨勢科技發現Mirai病毒新變種,會利用Tor網路來隱藏C&C伺服器,以防止遭查緝。該公司在7月中發現一隻病毒,它會掃描網路上TCP ports 9527 和34567的連網裝置,判斷其目標主要是網路攝影機、DVR等物聯網裝置,主要透過曝露的傳輸埠和預設密碼,來感染裝置並發動DDoS攻擊,特殊的是,駭客將控制的C&C伺服器架在Tor網路中,惡意程式內並具有30個寫死的IP位址,如果連線失敗就試另一台伺服器,研究人員認些手法是惡意程式作者為了防止C&C伺服器被追蹤IP位址並通報網域管理者關閉。趨勢科技認為,Mirai變種進化到這種手法,可能帶動其他IoT惡意程式家族的演進,對於這股 IoT惡意程式開發的新興趨勢,將是未來必須注意的新網路威脅趨勢。更多內容

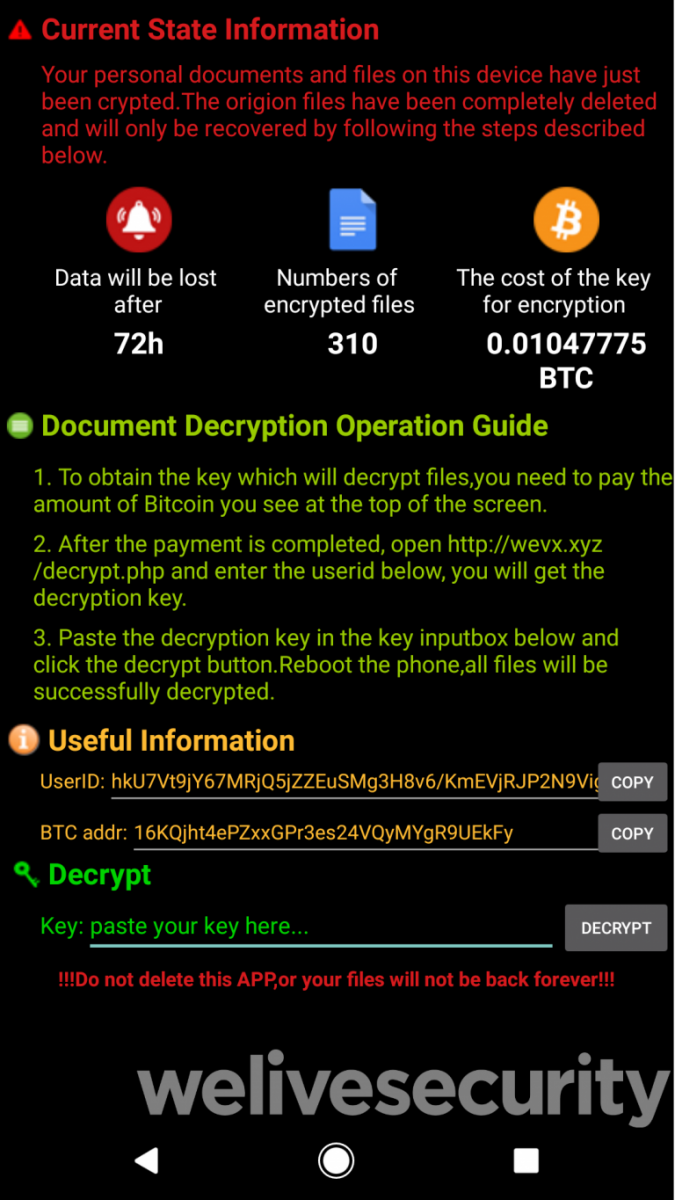

#勒索軟體 #行動安全

新勒索軟體利用安卓手機簡訊傳給通訊錄友人

圖片來源/Welinvesecurity by ESET

圖片來源/Welinvesecurity by ESET

安全廠商ESET研究人員Lukas Stefanko,發現名為Android/Filecoder.C新型勒索軟體,專找Android用戶下手,透過簡訊感染手機通訊錄中的聯絡人。他發現駭客是在Reddit和Android開發者論壇XDA Developer,張貼色情或技術主題的內容,引誘使用者下載。一旦用戶下載到Android手機上,Filecoder.C就會加密手機上大部份的檔案,並要求贖金,同時將惡意連結以簡訊方式,發送給受害者手機內的聯絡人,以便進一步散布。而且,這些簡訊訊息十分逼真,例如其中一則是附上某用戶相片加工的相片,在傳送訊息給友人時,會選擇和裝置設定相同的語言,同時還會在信件開頭加上聯絡人姓名,使信件更客製化。更多內容

#漏洞揭露 #Google

Project Zero揭露的漏洞,96%可在90天修補完成

Google安全研究團隊Project Zero指出,從2014年以來,該團隊發現的漏洞中,高達95.8%都能在期限的90天內修補完成。對於設定期限、不論漏洞修補完成與否就公布漏洞的作法,雖然遭批評,但Google認為將讓網路整體變得更安全。Project Zero解釋,報告中的概念驗證攻擊往往只是完整攻擊串的一部份,任何有意圖的攻擊者也要花一番工夫和資源,才能轉化為真正的攻擊行動。而這幾年的經驗也顯示,那些來不及補好的漏洞,通常也是在90天之後幾天就補上修補程式了。Google並認為,隨著業界更多安全研究人員在其報告中加入揭露期限,將可進一步改善漏洞通報的作法。更多內容

#臺灣資安產業

臺灣資安新創奧義智慧獲淡馬錫旗下基金565萬美元B輪投資

圖片來源/iThome

圖片來源/iThome

臺灣資安新創奧義智慧營運迄今滿2年,在創投業者華威創投CID集團的A輪投資250萬美元,最近經歷新加坡淡馬錫旗下的Pavilion基金詳細的Due Diligence(D.D.)盡職調查後,獲得565萬美金的B輪創投資金。奧義智慧共同創辦人兼執行長邱銘彰表示,該公司兩輪創投資金約為新臺幣2.5億元,透過這樣的資金挹注,也協助公司可以快速發展,有助於奧義智慧成功進軍東南亞市場,並且已經在日本正式成立子公司服務客戶。更多內容

更多資安動態

●上路僅三個月,日本7-Eleven 9月底喊停7Pay

●被舉報銷售有漏洞軟體給美政府,思科同意賠償860萬美元,吹哨者也拿到160萬

●廣告程式DealPly濫用微軟及McAfee服務來躲避偵測

●資安研究人員成功繞過Visa感應式卡片支付的刷卡金額限制

●有100萬張南韓的支付卡資訊在黑市求售

●微軟:俄國駭客使用IoT裝置入侵企業網路

●英特爾CPU漏洞再現推測執行漏洞

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09