星巴克接到通報已移除不慎曝光的內部資料夾和註銷API金鑰,並提供舉發者Vinoth Kumar4千美元的獎金。

不知名的星巴克員工不慎將公司內部網站的API金鑰留在GitHub公開資料夾上,差點給了駭客存取公司內部網路,修改授權使用者的名單或接管帳號的機會。

安全研究人員Vinoth Kumar 10月在GitHub搜尋時,發現一個公開的目錄資料夾,內含星巴克Jumpcloud平台的API金鑰。Jumpcloud是與微軟Azure AD競爭的Active Directory及LDAP雲端平台,提供使用者管理、Web app單一簽入(single sign-on,SSO)存取控管及LDAP(Lightweight Directory Access Protocol)服務。這些資料讓任何人都可經由API在系統上執行指令、新增/移除內部系統的授權使用者,或接管AWS帳號。

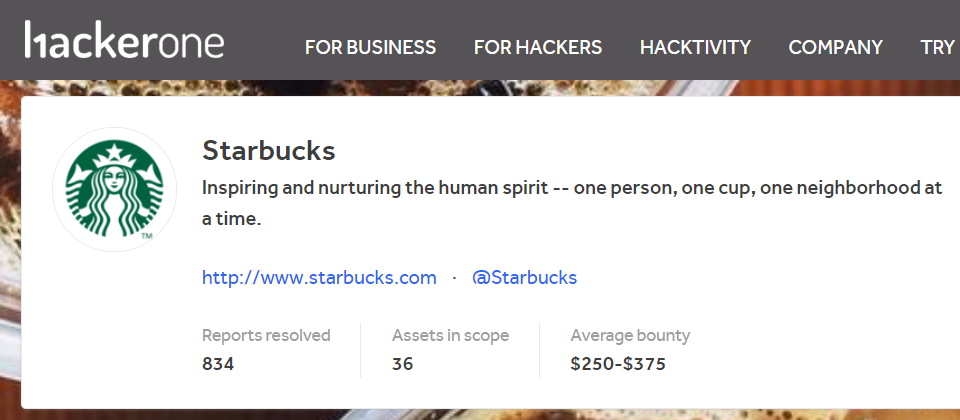

發現漏洞後,研究人員立即通報HackerOne漏洞通報及獎勵平台。他還示範了簡單的概念驗證手法可直接列出多個AWS執行個體,以及經由SSO應用程式接管AWS帳號。

星巴克接到通報4天後移除了資料夾,並註銷了API金鑰。星巴克檢視後將此漏洞列為「重大資訊洩露」,對漏洞修補過程「感到滿意」,因此頒發Kumar 4,000美元的獎金。Bleeping Computer報導,星巴克過去發放的抓蟲獎金金額約在250到375美元。

去年8月星巴克也曾在一台廢棄不用的Azure主機上,留下子網域的DNS pointer未刪除,使未來註冊該主機的用戶可接收該子網域的資訊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10