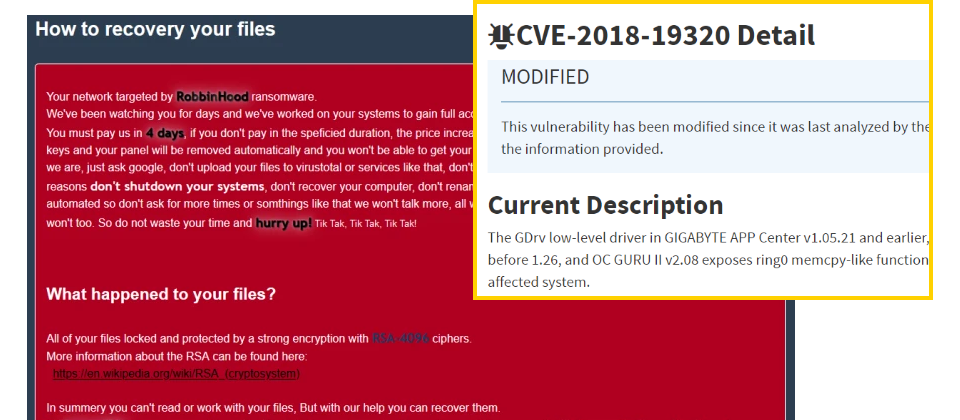

攻擊者利用已被技嘉淘汰但含有漏洞(CVE-2018-19320)的驅動程式,入侵Windows電腦,先暫時關閉Windows內建的驅動程式簽章檢查,以下載第二個未簽發的驅動程式,而得以關閉電腦防毒軟體的行程和檔案,最後成功安裝名為羅賓漢(RobbinHood)的勒索軟體。(圖片來源/Sophos)

安全廠商發現勒索軟體攻擊手法再翻新,一個新種勒索軟體家族,可在電腦安裝合法的硬體驅動程式再關閉電腦防毒軟體,藉此加密用戶檔案勒索金錢,從Windows 7到最新的Windows 10用戶都可能受害。

防毒軟體業者Sophos發現到二隻勒索軟體採用一種離地攻擊(living-off-the land)手法,使用了技嘉電腦已淘汰不用的驅動程式GDrv中,一個編號CVE-2018-19320的漏洞。CVE-2018-19320也曾經於2018年底被其他資安公司揭露,影響數款主機板或顯卡。技嘉隨後已經棄用這個程式,但漏洞仍然存在。

雪上加霜的是,憑證發放機構Verisign並未取消簽發給驅動程式GDrv的憑證,以致於該憑證仍然有效。

駭客就利用這些餘毒發動最新一波攻擊。攻擊者利用技嘉有漏洞的驅動程式進入用戶Windows電腦,暫時關閉Windows內建的驅動程式簽章檢查,以便下載第二個未簽發的驅動程式RBNL.SYS,後者再關閉電腦防毒軟體的行程和檔案,最後安裝名為羅賓漢(RobbinHood)的勒索軟體,使其如入無人之境,加密用戶檔案進行勒索。

安全廠商說,該勒索軟體在植入合法(但有漏洞的)驅動程式後,得以存取Windows核心記憶體、關閉Windows內建的驅動程式簽章檢查、下載惡意驅動程式、從核心記憶體空間終止受害電腦安全防護軟體,如此高明的手法,是他們迄今首見。

Sophos研究人員發現,這種手法在Windows 7、8及10電腦上都能得逞。

研究人員建議,除了更新桌機安全軟體、修補任何已知漏洞外,應使用雙因素驗證、限制管理員權限的發派、做好密碼管理,並定期做好資料備份。

除了勒索軟體RobbinHood之外,安全專家也曾發現2018年的挖礦軟體WinstarNssmMiner,及去年的Nemty和Snatch也能關閉防毒軟體,或是讓電腦重開機進入安全模式,以迴避防毒偵測。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06