https://www.acq.osd.mil/cmmc/draft.html

0206-0212一定要看的資安新聞

供應鏈安全、CMMC

美國國防部將開始要求承包商必須具備網路安全認證

由於網路安全風險威脅了美國政府的國防產業與國家安全,美國國防部宣布要在今年9月底前,要求部份競標國防部合約的承包商具備網路安全認證,此一認證將奠基在國防部所發表的《網路安全成熟度模型認證 1.0 》(Cybersecurity Maturity Model Certification,CMMC),承包商必須依據專案的機密性,而取得不同等級的安全認證,相關的認證將由獨立的第三方負責進行。目前美國國防部將CMMC分為五個等級,從基本(Basic)、中等(Intermediate)、良好(Good)、主動防護(Proactive),到第五最高等級的進階(Advanced)。更多內容

個資法、假訊息

武漢肺炎疫情資訊是近期國人焦點,警方宣布偵破相關個資外洩與假新聞事件,呼籲大眾勿影響整體疫情控制

隨著新型冠狀肺炎的疫情持續,在2月10日傳出在臉書與通訊軟體有確診病患個資流傳,臺北市政府警察局內湖分局發現確診患者個資外洩後,成立專案小組調查。經查為廖姓員警翻拍派出所電腦查詢新冠肺炎確診病患個資的畫面,並將圖片發送給林姓友人,而該林姓友人又傳給黃姓友人,輾轉流出到其他臉書及LINE群組。警方表示,此案依個資法41條,以及刑法132條公務員洩漏國防以外秘密罪,函送法辦。

此外,法務部調查局與刑事警察局也偵查多起假新聞的散布,包含對這次疫情、衛生紙與口罩相關的不實資訊,已有多起事件經警方通知涉嫌人到案說明,查出多位民眾未經查證即張貼、散布,以及竄改防疫宣導海報,甚至有人蓄意製造恐慌與企圖牟利,嚴重影響整體疫情控制。對此,警方將依據所涉情節,以傳染病防治法第63條、刑法第251條,或社會秩序維護法第63條第1項第5款,移送檢方偵辦,並將持續追查其他製作、散佈、轉傳不實訊息者。更多內容 更多內容

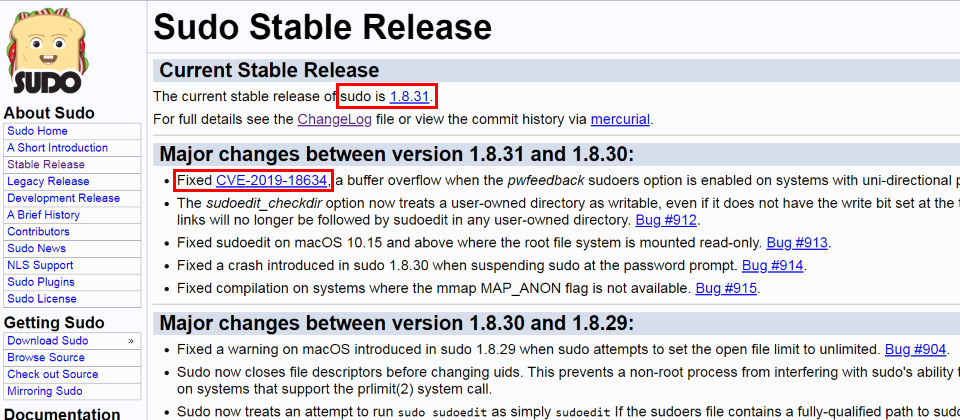

sudo漏洞

sudo爆可取得根帳號權限的漏洞

Linux/Unix系統管理指令sudo的官網近日發出警告,指出sudo指令含有編號為 CVE-2019-18634的安全漏洞,將觸發緩衝溢位,並能被取得根帳號權限。sudo維護組織指出,sudo 1.7.1到1.8.25p1都受本漏洞影響,用戶應盡速升級至已修補該漏洞的sudo 1.8.31版。如果尚未能安裝更新版本,他們建議在開啟pwfeedback的sudoer檔內,將「Defaults pwfeedback」改成「Defaults !pwfeedback」,也能有效阻止攻擊。更多內容

晶片漏洞、後門、連網裝置

研究人員揭露海思半導體晶片的後門漏洞

根據俄羅斯安全研究人員Vladislav Yarmak的揭露,發現華為旗下海思半導體(HiSilicon)生產的晶片,存在零時差漏洞,將讓駭客取得裝置最高存取權限,他們並認為是業者有意保留的後門,因為只要有人連接TCP 9530埠,開啟Telnet daemon,就能使用root帳號與固定幾組密碼登入並存取控制。而這樣的漏洞影響了採用海思晶片的各種品牌的連網裝置,包括監視器、數位錄影機(DVR)及網路視訊錄影機(NVR)等,估計有數十萬到數百萬的裝置。Yarmak並釋出了概念性驗證攻擊程式,供使用者確認自己的裝置是否含有相關漏洞。更多內容

專屬協定漏洞

思科CDP協定遭爆含有5個零時差漏洞,危及數千萬裝置

IoT安全業者Armis揭露Cisco Discovery Protocol(CDP)協定的五個漏洞,當中有4個屬於遠端程式執行漏洞,1個為服務阻斷漏洞,並統稱為CDPwn,波及Cisco旗下採用CDP的眾多產品,像是FXOS、IOS XR、NX-OS等軟體,包括交換器、路由器,以及IP Phone與IP Cameras等,估計危急數千萬個裝置。Armis研究副總裁Ben Seri並指出,這些思科的裝置都能連結到企業網路,其中有大量裝置被置放在駭客認為很有價值的地方,過去網路的分段經常被視為提供安全的手法,但現在此一網路架構本身就藏匿可遭駭客利用的風險。思科已在接獲Armis通報後,於2月5日修補上述漏洞並釋出更新程式。更多內容

駭客入侵、資料外洩

NEC網路遭駭,2.8萬份檔案疑遭存取

日本大廠再傳遭駭,繼日前的三菱電機後,近期NEC坦承三年前公司發現國防事業部一臺伺服器遭駭客入侵,使2.8萬份檔案疑遭不法存取,但他們強調國防機密和個資並未外洩。根據NEC的說明,他們是在2017年6月執行網路安全檢測,發現有從公司伺服器發出的異常連線,於是將這臺伺服器隔離並進行調查。經過鑑識分析後,隔年7月證實是國防事業部一臺和其他部門共用的伺服器遭駭,儲存於其上的27,445份檔案,可能已經遭非法存取。更多內容

挖礦軟體、殭屍網路

美國防部一臺Jenkins伺服器竟被植入挖礦殭屍惡意程式

研究人員Nitesh Surana在1月底發現,在一臺與美國國防部有關的AWS執行個體上的Jenkins伺服器,不用密碼即可登入,任何人都可以存取內部資料夾,而這個漏洞將讓攻擊者可透過script資料夾利用Java語言執行惡意遠端指令,因此,他透過國防部在Hackone發布的漏洞獎勵計畫通報。而且,他還發現該伺服器已經遭駭,被植入專門挖Monero幣的殭屍網路惡意程式,而根據他所找到的電子錢包網址顯示,早在2018年8月就有網友發現該伺服器遭入侵,只是當時不知道擁有者。更多內容

Andorid安全、金融木馬

具備勒索軟體及鍵盤側錄的金融木馬Anubis,鎖定逾250款Android程式展開攻擊

資安業者Cofense揭露新一代金融木馬Anubis,指出它同時具備資訊竊取、鍵盤側錄與勒索軟體等功能,還能關閉Google Play Protect。研究人員Marcel Feller說明,駭客通常藉由電子郵件散布Anubis,誆騙使用者下載電子郵件中的收據,但其實那是一個Android程式安裝檔APK,當它進駐到Android手機後,即會鎖定逾250款與金融或購物有關的程式展開攻擊。更多內容

帳號安全、委外管理、臉書粉絲專頁

北市體育局「台北運動吧」臉書粉專遭盜

由臺北市政府體育局設立的「台北運動吧」臉書粉絲專頁,在2月7日深夜傳出管理者帳號遭盜用,發布多則色情影像內容與歐美情色連結,此事在社群平臺流傳,有國內多家媒體跟進報導。根據臺北市政府體育局新聞聯絡人蔡佳穎說明,事件發生於2月7日晚間11點47分,他們在接獲消息後,立即通知委外業者處理。後續該單位也揭露更多細節,指出後臺管理權限帳號遭不明人士盜用,而原有管理者權限已被刪除,進而聯繫臉書公司協助處理,而站方於8日凌晨0時45分關閉該專頁。更多內容

更多資安動態

●程式碼託管平臺Bitbucket被用來散布惡意程式,感染電腦超過50萬

●安全廠商Immuniweb調查,全球百大國際機場僅3家通過所有資安檢測

●Check Point揭露Philips智慧燈泡漏洞將允許駭客滲透用戶網路

●丹麥報稅網站軟體出錯,外洩1/5全國納稅人個資

●緊急調查!全臺116家大型企業如何善用IT對抗武漢肺炎,那些IT對策最多企業先做?

●勒索軟體利用有漏洞的技嘉驅動程式關閉電腦防毒軟體

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10