Sophos指出,駭客先前企圖透過4月底修補的XG Firewall產品漏洞,植入木馬程式,該公司釋出修補之後,駭客隨即改變攻擊策略,企圖透過同一個漏洞來散布勒索軟體,提醒用戶務必修補漏洞,安裝預設值為自動更新,有變更設定的用戶,應儘速手動更新或開啟自動更新https://community.sophos.com/kb/en-us/135415。

在4月底緊急修補被開採的Sophos XG Firewall產品漏洞後,Sophos指出,駭客在該公司釋出修補程式之後的幾個小時,就改變了攻擊策略,而且企圖透過同一個漏洞來散布勒索軟體,但已修補的系統將可逃過一劫。

當初現身於Sophos XG Firewall中的漏洞,是個資料隱碼(SQL injection)遠端程式執行漏洞,將允許駭客竊取防火牆資料,包括防火牆的授權與序號,防火牆管理員及使用者的電子郵件帳號,防火牆用戶的姓名、使用者名稱與加密密碼,以及可使用該防火牆執行SSL VPN通訊的使用者帳號等。且這也是駭客最早的攻擊目的,企圖藉由該漏洞植入Asnarök木馬程式。

Sophos除了關閉該漏洞之外,也移除了駭客所植入的惡意程式及腳本程式,且不必重新啟動防火牆。但駭客後來針對Sophos的修補執行了新一波的攻擊行動,且這次變本加厲的企圖於目標系統上部署勒索軟體。

此次駭客利用美國中情局的EternalBlue與DoublePulsar攻擊程式,來滲透受害者網路,並嘗試部署Ragnarok勒索軟體,幸好Sophos原先的修補亦能有效地防範最新攻擊。不過,研究人員提醒,駭客不只使用較少見的Ragnarok勒索軟體,在攻擊行動中也罕見地利用Linux ELF,來散布惡意程式,

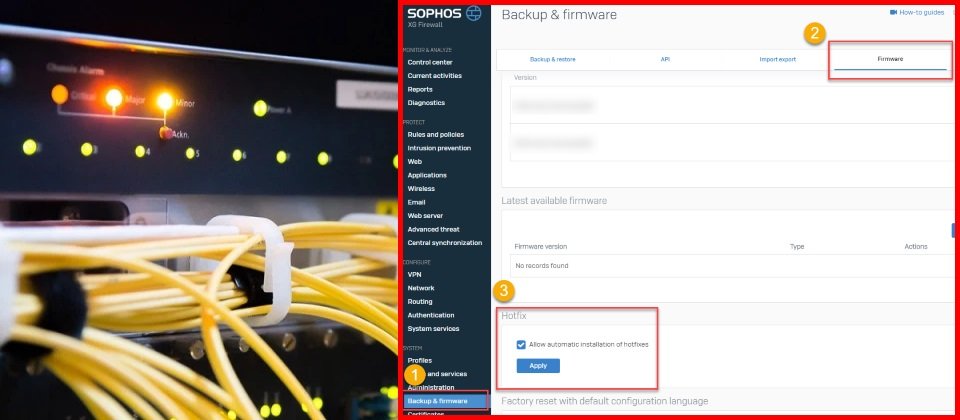

Sophos XG Firewall的安裝預設值為自動更新,若曾變更該設定,則應儘速進行手動更新。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05