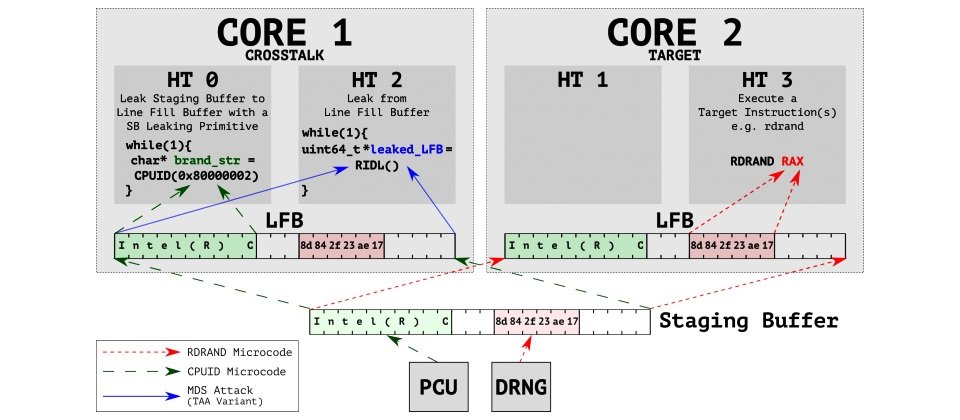

阿姆斯特丹自由大學系統及網路安全小組(VUSec)打造的CrossTalk攻擊,奠基在英特爾處理器核心所共享的暫存緩衝區(Staging Buffer),是首個跨核心的暫態執行攻擊。(圖片來源/VUSec)

本周有兩個陣營的研究人員,分別公布了兩個鎖定英特爾處理器的攻擊程式,其中一個SGAxe可用來竊取存放於飛地(enclave)內的證明金鑰,另一個CrossTalk,則能用來讀取所有處理器核心共享的暫存緩衝區中的資料,這兩項攻擊都能繞過英特爾為處理器所設計的SGX(Software Guard Extensions)安全保護,幸好英特爾已經釋出韌體更新,緩解了這兩個攻擊途徑所利用的安全漏洞。

SGX為英特爾替處理器所設計的安全機制,它提供以硬體為基礎的記憶體加密功能,可於記憶體內建立飛地(enclave)來隔離特定的應用程式碼與資料。

打造SGAxe的,是來自美國密西根大學與澳洲阿得雷得大學的4名研究人員,此一團隊曾在今年1月展示CacheOut攻擊,而SGAxe則為CacheOut的進階版,所開採的都是CVE-2020-0549漏洞。SGAxe能夠自英特爾於SGX中建立的引用飛地(Quoting Enclave)汲取SGX的私有證明金鑰,只要取得了這類的金鑰,駭客就能簽署假的證明引用,偽裝自己為正版的SGX飛地,削弱整個SGX生態體系的可靠性。

英特爾已於今年1月釋出韌體更新以緩解CVE-2020-0549漏洞。根據英特爾的說明,該漏洞起源於某些處理器在移除資料快取時出現清除錯誤,可能造成資訊揭露,但開採該漏洞的前提是,必須為本地端通過身分認證的使用者。

CrossTalk攻擊則是阿姆斯特丹自由大學系統及網路安全小組(Systems and Network Security Group at Vrije Universiteit Amsterdam,VUSec)的研究人員所打造,所開採的漏洞為CVE-2020-0543。

CrossTalk攻擊奠基在英特爾處理器核心所共享的暫存緩衝區(Staging Buffer),此一緩衝區保留了來自RDRAND與RDSEED的輸出資料,這兩個指令所提供的隨機數可用來產生加密金鑰。因此,只要取得了相關的隨機數,就能用來推斷在另一處理器核心上執行的SGX飛地金鑰,也讓CrossTalk成為了首個跨核心的暫態執行攻擊。

英特爾則是在本周發表的安全更新中,修補了CrossTalk所利用的CVE-2020-0543漏洞。根據說明,此一漏洞肇因於專用暫存器的讀取操作無法完全清除,而造成資訊揭露,要開採該漏洞同樣必須取得認證,且自本地端存取。

其實英特爾本周總計修補了25個安全漏洞,CVE-2020-0543的嚴重程度為CVSS 6.5,並不算太高,反而是兩個涉及主動管理技術(Active Management Technology,AMT)的漏洞被列為重大等級,嚴重程度高達CVSS 9.8。

這兩個AMT漏洞分別是CVE-2020-0594與CVE-2020-0595,前者為越界讀取漏洞,後者則是釋放後使用漏洞,皆允許未經授權的遠端使用者擴張權限。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10