在6月21日的時候,Cloudflare的DDoS防禦系統Gatebot偵測到了爆量的DDoS攻擊,來自超過30萬個IP地址的攻擊流量,峰值達到每秒7.54億個封包,灌向一個使用Cloudflare免費計畫的IP位址,由於Gatebot即時作用,攻擊期間並未造成該IP服務停止或任何影響,且防禦過程未有任何人員參與。

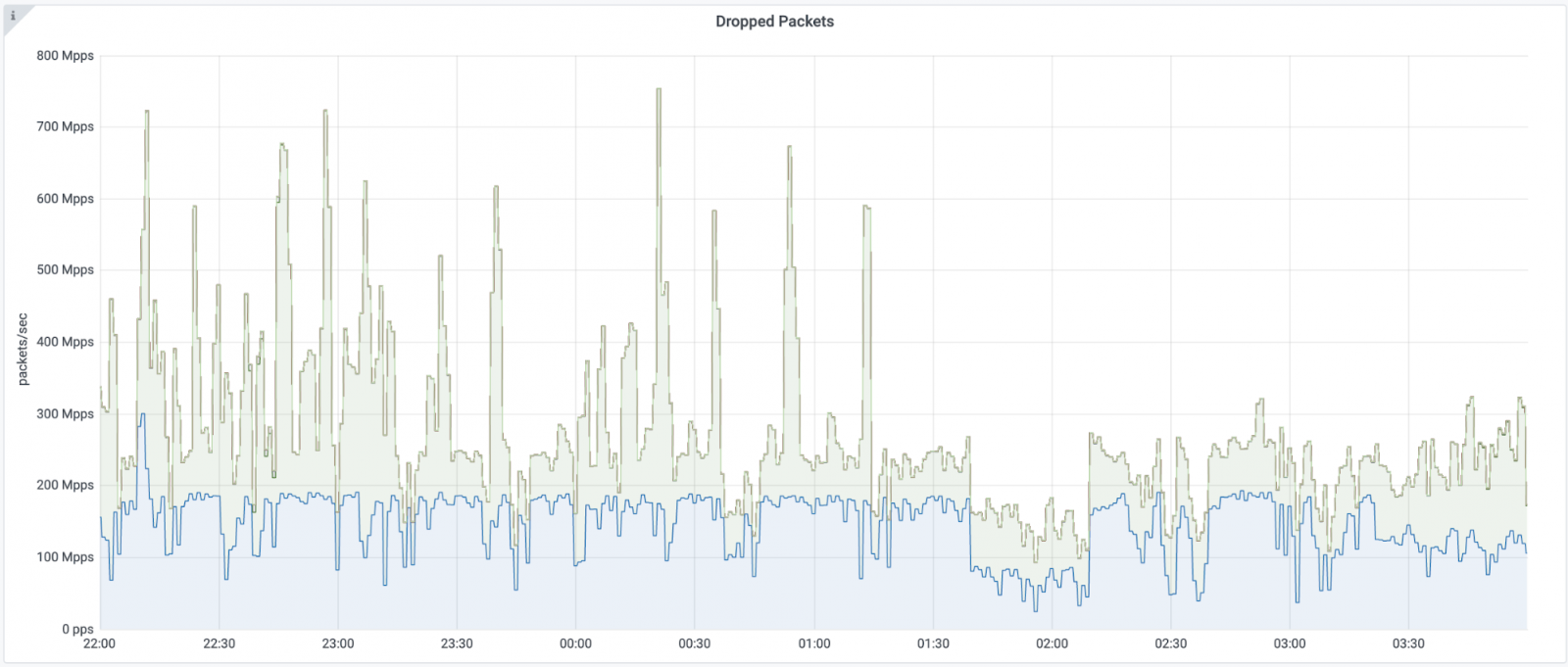

這個爆量DDoS攻擊時間長達4天,從6月18日開始到6月21日結束,攻擊總共結合使用3種攻擊向量,SYN、ACK以及SYN-ACK洪水攻擊,攻擊活動以每秒4到6億個封包,攻擊目標數個小時,多次超過每秒7億個封包,最高峰達到每秒7.54億個封包,而這一連串的攻擊被Gatebot偵測,並且成功抵禦。

DDoS有三種類型,其中一種常見的方法是高位元速率的攻擊法,目的是要發送比網際網路連結每秒能夠處理的頻寬還要多的位元流量,使網際網路連結飽和,進而影響正常用戶存取,Cloudflare提到,要防禦這種密集型的洪水攻擊,就像是為容量有限的運河建立水壩,阻擋水流湧入,僅允許部分的水量通過,因此在高位元速率DDoS攻擊的情況下,網際網路服務商通常會阻擋或是限制網路流量,但同時這也會使得合法用戶遭到阻擋。

不過,在這次的DDoS攻擊活動與高位元速率攻擊不一樣的是,攻擊的流量峰值只有250 Gbps,而Cloudflare的全球容量高達37 Tbps,因此Cloudflare認為,攻擊者目的並非要使他們的網際網路連結飽和,而是企圖以每秒高達7.54億的巨量封包,壓垮路由器和資料中心設備,相較於衝向運河大壩的水流量,大量的封包像是成千上萬的蚊子,防禦者必須要把蚊子們一一消除。

受巨量封包DDoS攻擊影響的裝置,取決於資料中心裡最弱的環節,可能會使路由器、交換器、網頁伺服器或是防火牆,甚至是DDoS防禦裝置癱瘓,Cloudflare提到,這種攻擊通常會使路由器記憶體緩衝區溢位,而無法處理更多的資料封包。

Cloudflare使用了3個機制,層層減輕DDoS攻擊帶來的影響,首先是Cloudflare網路會利用BGP Anycast技術,將攻擊流量分散到全球的資料中心機群,第二則是使用DDoS防禦系統Gatebot和dosd,能以最大效率從Linux核心內部丟棄封包,以處理大量封包洪水攻擊,第三則是Cloudflare建立了自己的L4負載平衡器Unimog,能夠利用各種指標智慧地平衡資料中心內的流量。

Gatebot是這次抵禦DDoS攻擊的關鍵,在Cloudflare網路使用BGP Anycast技術,將攻擊表面擴展至全球後,Gatebot便自動偵測並且進行防禦,而且資料中心裡的智慧負載平衡機制,能控制負載避免流量壓垮任何一臺電腦。Gatebot是Cloudflare中兩個DDoS防禦系統之一,會對全球200多個位置的資料中心流量,進行非同步採樣,並且監控用戶伺服器的健康狀況,當Gatebot分析樣本後,發現異常的模式或是流量,便會發送防禦指令到邊緣資料中心,消化攻擊流量。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06