網路釣魚攻擊的活動出現分工,駭客製作工具包吸引更多打手參與,最近兩到三年更製作出能繞過多因素驗證(MFA)的作案工具,但大部分鎖定目標主要是Microsoft 365帳號,如今有駭客開發能對其他帳號下手的新工具,因而引起研究人員的注意。

資安業者SlashNext揭露今年一月底出現的網釣工具包Astaroth,賣家標榜此工具能挾持連線階段(Session)及即時帳密攔截,從而繞過Gmail、Yahoo、M365等帳號的多因素驗證機制。

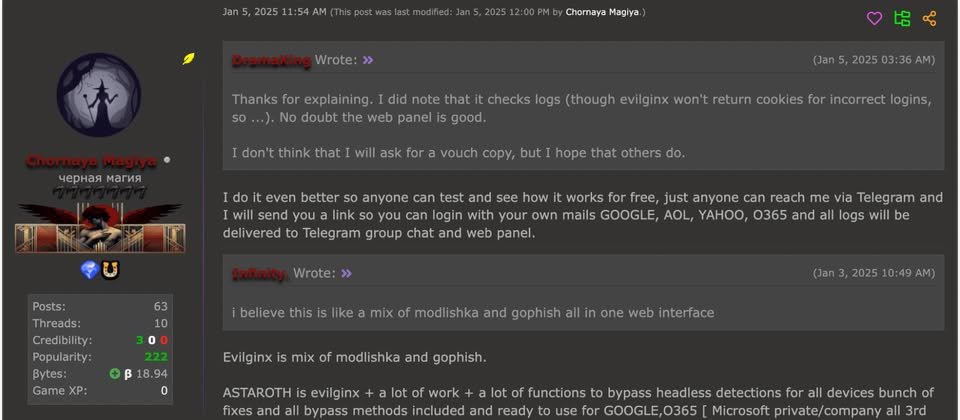

SlashNext資安研究員Daniel Kelley提及,這個網釣套件包相當特別,駭客利用類似另一個網釣套件Evilginx型態的反向代理伺服器,扮演中間人角色(MitM),從而檢查及操弄使用者及身分驗證服務之間的流量,號稱能即時收集帳號密碼、Token、連線階段cookie等資料。

乍聽之下,Astaroth的主要功能,與其他能進行對手中間人(AiTM)的網釣工具包雷同,但Daniel Kelley指出做法有明顯的差異,其中一項就是駭客的網釣網域具備SSL憑證,使得瀏覽器不會彈出警示訊息,受害者也難以察覺有異,但在此同時,Astaroth會將使用者發出的請求轉送到真正的身分驗證服務,並秘密攔截相關敏感資料。

一旦使用者輸入使用者名稱及密碼,這些資料就會隨著使用者代理字串(User Agent String)、IP位址,釣魚網頁就會在收集之後轉送,有了使用者代理字串及IP位址,攻擊者就能複製受害者的連線階段環境,降低被發現的風險。

無論是簡訊驗證碼、手機驗證碼產生器App,還是推送通知的多因素驗證因子,Astaroth都會即時自動收集相關的Token,攻擊者能即時從網頁管理介面或Telegram收到通知。

最終在成功通過正常的身分驗證流程之後,該網釣工具包會截取使用者的連線階段Cookie讓攻擊者運用,駭客便能使用Burp Suite一類的工具,將相關資料注入瀏覽器,濫用受害者的帳號,無須再次進行多因素驗證。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10