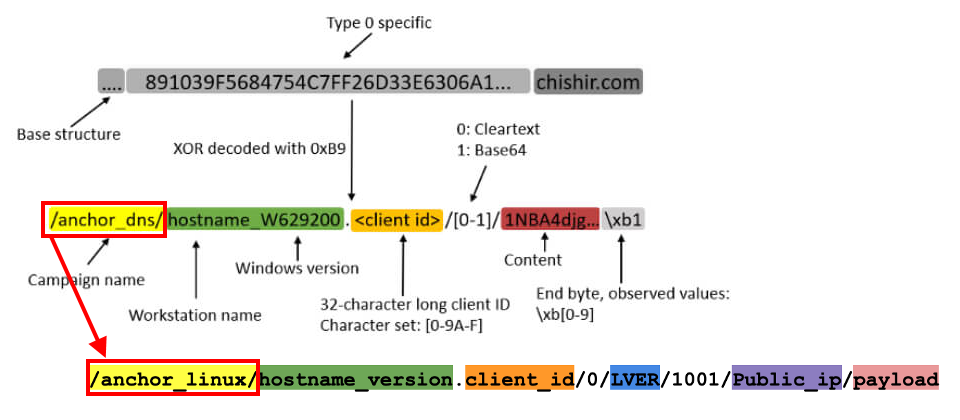

去年底TrickBot出現了一個利用DNS與C&C伺服器通訊的Anchor_DNS變種,今年7月Stage 2 Security與Intezer Labs開始發現Anchor_DNS的Linux版本,並將它稱為Anchor_Linux。(圖片來源/Stage 2、NTT)

資安研究人員於近日相繼揭露,功能眾多的惡意程式TrickBot鎖定的攻擊對象,已從Windows平臺蔓延到Linux平臺,而且可在同一個網路上感染Windows與Linux裝置。

2016年現身的TrickBot,一開始只是個Windows上的金融木馬程式,鎖定各種國際銀行以竊取用戶的登入憑證,但作者不斷強化它的能力,包括可在網路中橫向散布,竊取儲存於瀏覽器中的憑證、Cookies,同時它也是個惡意程式即服務(malware-as-a-service),可租借給其它駭客使用,成為散布勒索軟體的媒介。去年底TrickBot出現了一個利用DNS與C&C伺服器通訊的Anchor_DNS變種,可用來針對知名企業發動攻擊以竊取金融資訊,同時也可作為POS與金融系統的後門,伺機而動;而最近則相繼有研究人員發現了它的Linux版本。

Stage 2 Security與 Intezer Labs,都在上個月發現了Anchor_DNS的Linux版本,並將它稱為Anchor_Linux。

根據研究人員的分析,Anchor_Linux是個輕量型的後門,可在Linux裝置上扔下及執行惡意程式,同時它也嵌入了Windows版的TrickBot執行檔,可透過SMB來感染同一網路上的Windows裝置。

Anchor_Linux的現身對眾多的Linux裝置而言無疑是項警鐘,因為這代表了涵蓋路由器、VPN與NAS裝置等採用Linux的各種IoT裝置,都成為潛在的受害者,也提醒Linux裝置製造商應加強防範。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10