在2017年5月12日爆發大規模感染的勒索軟體WannaCry,造成相當慘重的災情,然而,在此次遍及全球各地的網路攻擊事件當中,不只是許多企業與組織的IT環境受到嚴重影響,就連OT環境也被波及而無法倖免於難,意外讓這類資安議題正式浮上檯面,而在今年的臺灣資安大會上,趨勢科技TXOne產品行銷經理許育誠也針對這樣的威脅態勢,提出他們的觀察,並且分析後續產生的衝擊。

製造業與醫療照護體系至今仍持續面臨WannaCry威脅,比例高達9成

WannaCry當時究竟造成多大規模的災情?將近150個國家,全球將近30多萬臺電腦受到影響、被勒索,但在那段期間之後,WannaCry還存在嗎?許育誠表示,到現在為止,仍有一百多個國家遭到這支惡意程式的攻擊;全球也有超過百萬臺電腦還存在EternalBlue這個漏洞,且暴露在網際網路上,存在被攻擊的風險;去年全球因為勒索軟體的攻擊,已經損失80億美元以上;就各產業而言,當中居然有9成以上是製造業與醫療照護體系。

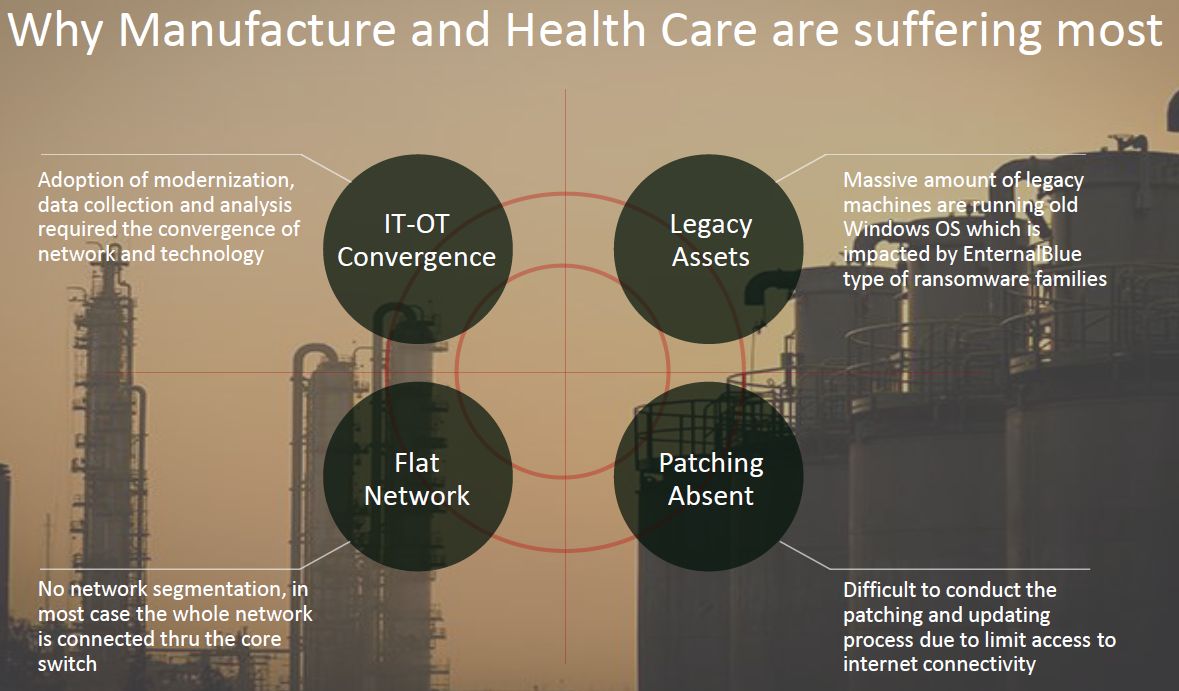

為何這兩種產業受創如此嚴重?許育誠認為有下列4個原因:

第一,系統平臺老舊。製造業有大量老舊的系統,像是Windows XP、Windows 7,但這不是他們的問題,因為應用在這領域的軟體,當初在設計時,就只能執行在Windows 7、Windows XP,甚至是Windows 2000,微軟在2008年已停止銷售Windows XP,2014年終止延長支援的服務,今年初Windows 7也終止延長支援的服務,但業者還是迫於無奈,還是持續在用這些老舊的系統。

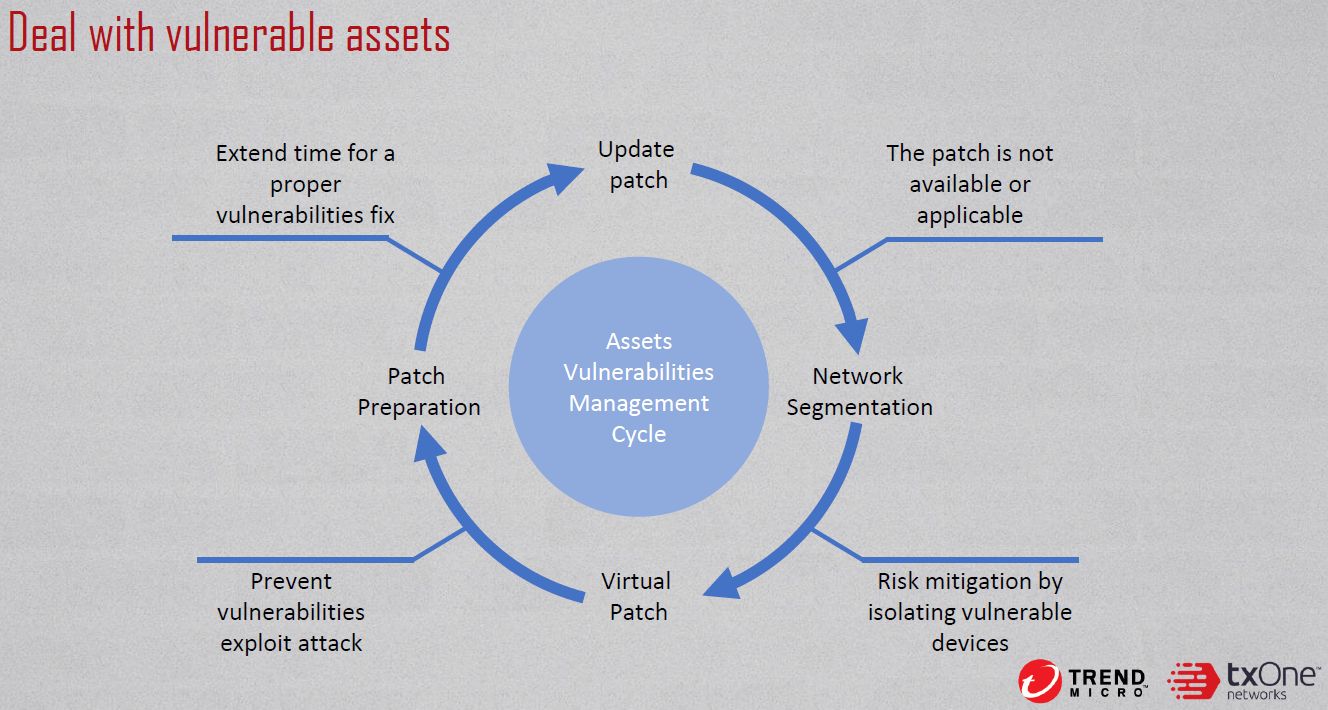

第二,弱點修補沒做好,無法完全落實。在工控與醫療體系,許多OT設備通常難以更新,原因在於無法連上內部或外部網路來取得修補程式,許育誠強調,更重要的部分是法規問題,像是美國食品藥品監督管理局(FDA)對醫用設備的軟體驗證,就設立了相關規定,他們要求軟體若有任何的修改,都要重新進行認證的程序,但這樣的要求反而導致業者不願積極推動軟體更新,而在這樣的狀況下,資安漏洞就繼續存在。

第三,大內網(flat network)。OT網路並未分層隔離,設備均連接同一個層級的內部網路。在工控與醫療體系當中,許育誠表示,很多環境並未考慮資訊安全,就急著上網。在這樣以連網為優先的情況之下,這些企業或組織沒有把資訊安全想清楚,使得OT設備的應用面臨更多風險。

第四,IT與OT環境的聚合。近期崛起的工業4.0、邊緣運算等新興技術的應用,其實都建置在工控端與OT產業的環境,許育誠認為,當這股應用動能觸及市場、進入蓬勃發展的階段,也使得IT與OT之間的分界線是越來越不明顯。

IT與OT融合之後,工控系統不再完全獨立於既有辦公室與資料中心網路之外,更多資安威脅伺機滲透進來

IT與OT之間的差別是什麼?為何兩者會出現融合的態勢?許育誠提出一套簡單的比喻,他說,IT環境就是PC、Mac,我們可透過這些資訊科技設備,把資料透過網際網路傳到雲端服務,再透過人工智慧技術來進行先進的應用;至於OT環境,就像SpaceX、特斯拉汽車的創辦人Elon Musk,本身富有、女朋友非常漂亮,而OT領域近期也開始把資料透過網際網路傳到雲端,之後再透過人工智慧進行彙整。許育誠認為,不論是IT或OT,最終匯集點還是與資料有關。

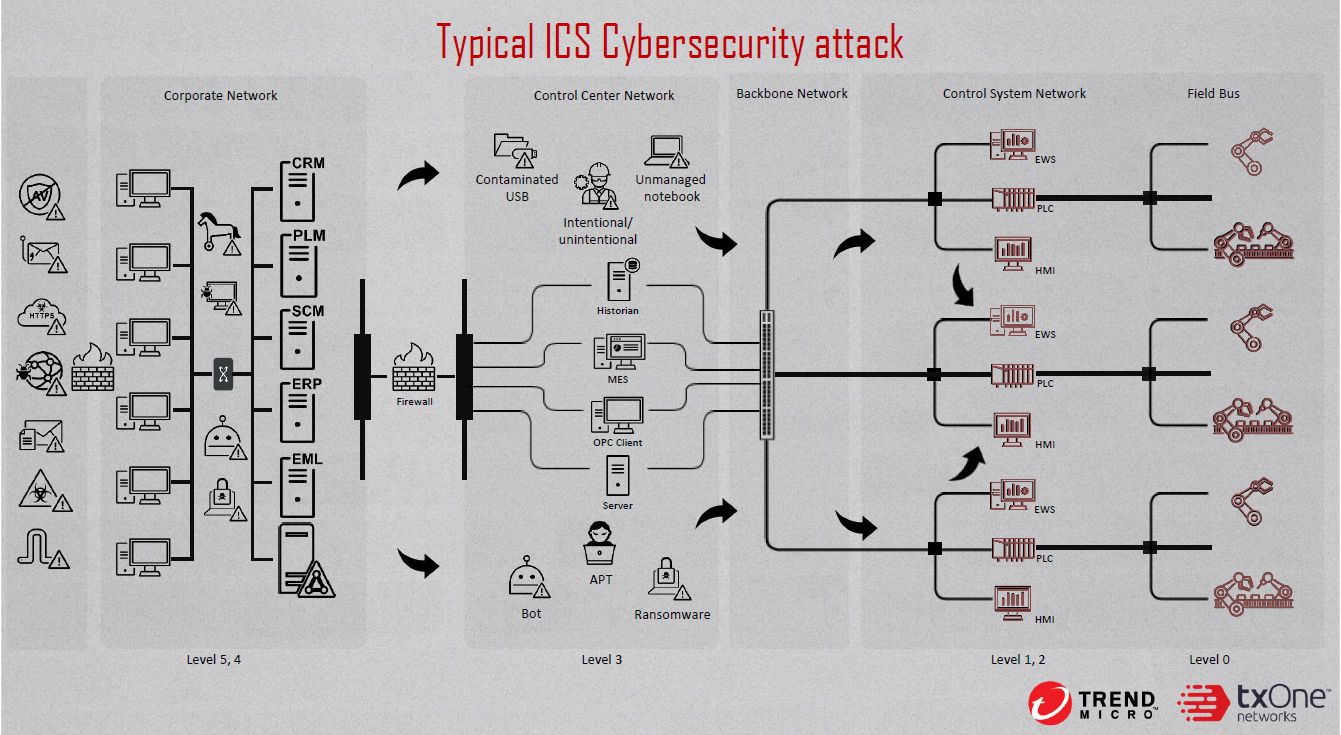

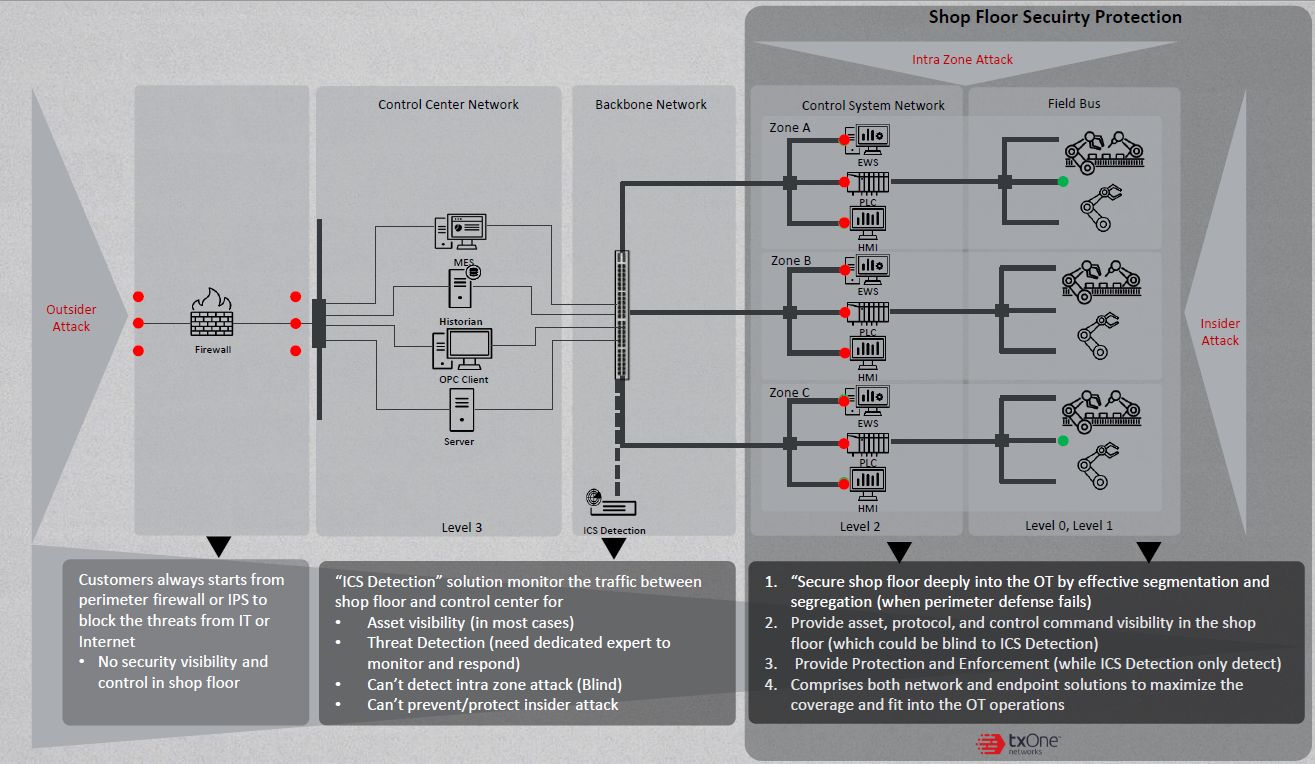

而在這樣的趨勢之下,OT環境暴露在外的部份開始大幅增加,面臨的資安風險也隨之提高。就攻擊面向而言,許育誠也列出工控環境的整體架構來說明,可區分為5個網路區域,分別是:現場匯流排(Field Bus)、控制系統網路(Control System Network)、後端骨幹網路、控制中心網路(Control Center Network)、企業網路,而當中的控制中心網路,是OT設備網路最接近IT設備網路的區域,與企業網路之間只有防火牆之隔,而這樣的作法也就是所謂的實體隔離(Air gap)。

然而,隨著目前IT與OT環境之間的資料往來機會越來越多,控制中心網路面臨的資安風險越來越高,殭屍程式(Bot)、APT、勒索軟體多種威脅,可透過被植入惡意軟體的USB儲存裝置、未列管的筆記型電腦滲透進來,之後,再由此處侵襲位於控制系統網路的人機介面(HMI)、工程師工作站(EWS),以及可程式化邏輯控制器(PLC),而干擾或影響現場設備的正常運作。

許育誠提醒,許多單位面對OT環境常有一個迷思:「有了Air gap,更裡面的部份就不需要保護」,但資安威脅若要侵入並不困難。例如,員工可能有意(好奇嘗新、因不滿而報復)或無意(個人疏失),將「藏汙納垢「的USB隨身碟或筆記型電腦攜入OT工作現場,而產生破壞行為。

若是精心打造的APT,更難讓人提防,攻擊者先透過不同的手法入侵企業網路,取得使用者的帳號密碼,接著再透過橫向移動的方式侵入其他連網設備,企業根本無從查起。而且,一旦APT進入企業內部,可以肆意妄為,能散播的不只是勒索軟體,也可能是殭屍程式,對於這樣的舉動,許育誠提出一個相當生動的比喻:「就像小偷進了帝寶」任何事都可以做,而在OT環境中,它可能侵入工程師工作站、HMI、PLC,導致產線停擺,內網設備彼此干擾、攻擊,導致整個環境淪陷,他說,今年很多工廠、PCB廠都是遭受類似的攻擊。

WannaCry的爆發,對資安界的發展產生了重大改變

網路威脅持續進逼IT與OT環境,已成企業資安防護的現況,但這個態勢之所以真正成形,WannaCry的全球爆發與造成的嚴重損害,必然是相當重要的因素之一。

WannaCry究竟改變了什麼?許育誠認為,有下列三大影響:第一,是執法單位的態度改變;第二,是整個工控資訊安全的面向改變;第三,是很多資安業者投入工控資安市場。

首先,是執法單位的立場,例如,FBI已正式宣布勒索軟體是犯罪行為,包含領錢的人、策動攻擊的人,都將被視為罪犯,直接以刑法起訴;荷蘭與歐洲刑事組織也共同發起了No More Ransom的活動,目前已有188個國家加入,也擋住相當多的勒索軟體攻擊,阻止勒索的金額達到1.08億美元。

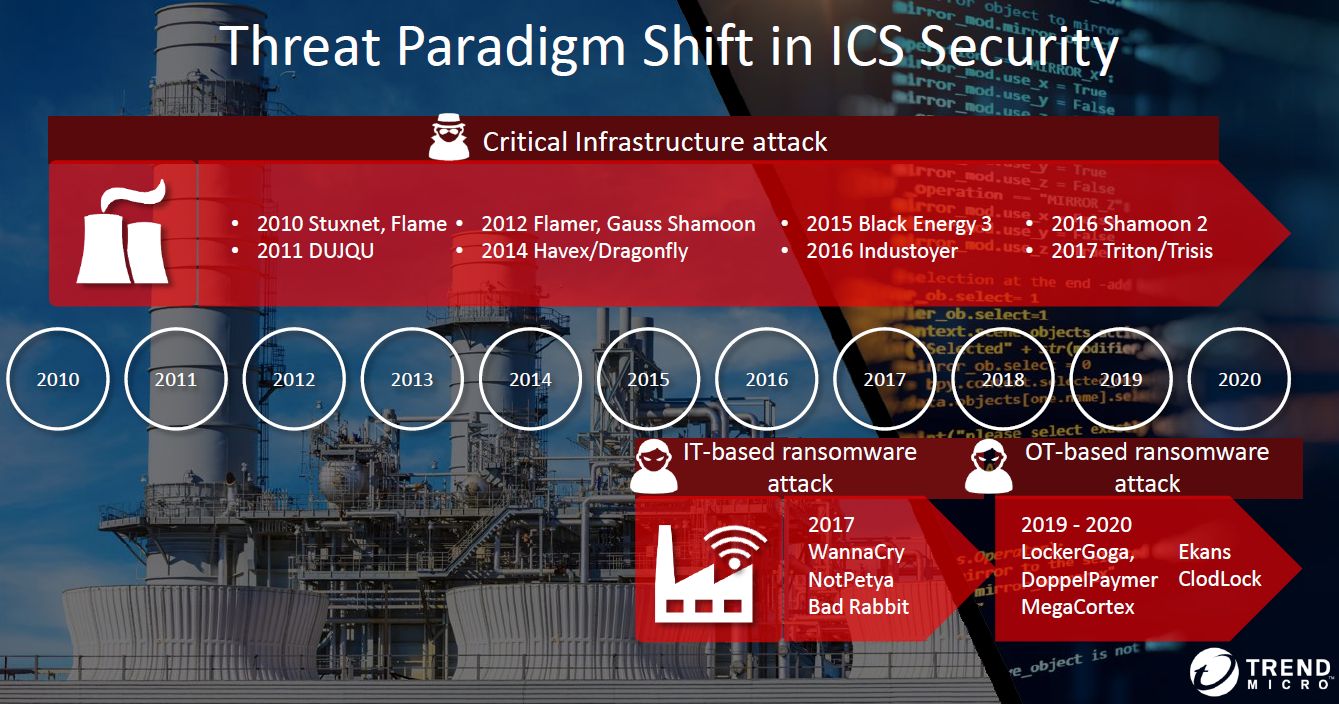

其次,是攻擊面向,像是油水電等關鍵基礎設施,以及智慧工廠,都是資安威脅攻擊的主要目標。而這些場域都已發生重大的攻擊事件,像是:2010年發生Stuxnet攻擊,2015年烏克蘭電廠遭遇Black Energy攻擊,2016年Shamoon 2攻擊沙烏地阿拉伯政府機構,2017年的Triton攻擊沙烏地阿拉伯發電廠的安全儀表系統控制器,這些都是都是國家級駭客的策動,有其特定目的,和國與國的關係、政治立場有關。

許育誠表示,2017年是轉捩點,因為當時出現了WannaCry無差別攻擊,它也是針對IT環境舉行大規模攻擊的勒索軟體,不過,這項威脅後來竟竄到OT環境之中,後面還有採用類似手法的攻擊,像是BadRabbit、NotPetya都是。到了2019、2020年又有大轉變,因為針對OT環境的目標式勒索軟體攻擊出現了,像是LockerGoga、ClodLock、Ekans,都是針對工控端的威脅。

何謂針對工業控制系統的目標式勒索攻擊?以Ekans為例,會先查看電腦目前執行的程式,若是GE、HoneyWell、VMware等廠商的應用軟體處理程序,會先終止,之後再加密整臺電腦。

WannaCry改變的第三件事情,就是很多廠商投入ICS的資安領域。許育誠以自家公司為例來印證,他任職的趨勢科技與臺灣工控網路設備廠商的Moxa,共同組成了TXOne公司,當中有趨勢科技的網路安全基礎,再加上Moxa對工控網路的知識,而這家公司所做出來的產品就是要解決工控資訊安全的危機。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06