曜祥網技技術顧問處經理黃士滄近日以臺灣一家大型製造商實務經驗說明它如何運用建立內網資安管理新作法,提高資安防護實力,以應對這些攻擊的威脅。

由於臺灣今年5、6月接連發生多起重大資安事件,又以高科技電子產業與傳統製造業為大宗,包含PCB廠、半導體及自動化設備商,都曾遭遇駭客攻擊,而且不少都是屬於企業內網入侵事件,駭客透過入侵公司的內部網路,進而發動攻擊,造成企業營運或服務受影響。曜祥網技技術顧問處經理黃士滄近日也以臺灣一家大型製造商實務經驗為例,來說明它如何運用建立內網資安管理新作法,提高資安防護實力,以應對這些攻擊的威脅。

對抗未知駭客攻擊,製造業資安得有新的內網防護作法

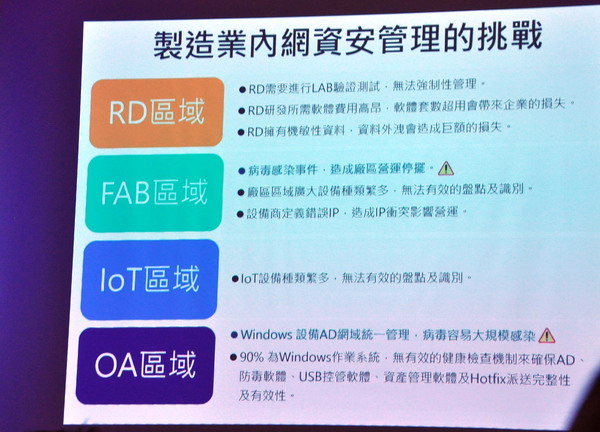

一般來說,製造業內網資安管理的挑戰,主要涵蓋4大區域,包括產品測試、開發為主的RD、廠房FAB、工控IoT以及OA區域。這4個區域都有個共通性,就是有著受病毒感染的潛在風險,不僅僅可能因為病毒入侵感染產線機臺、大量IoT連網裝置與Windows設備,導致廠區營運停擺,嚴重甚至可能造成RD機敏資料外洩,產生巨額的損失。

以這家大型製造公司為例,黃士滄表示,為了加強在這些資安風險區域的安全管理,後來,他們決定採用建立內網資安防護新的作法,來對應不同內網區域面對的資安挑戰。

他們先是建立一個內網病毒防護機制檢查流程,並架構在一個智慧化的內網資安管理平臺上,來落實這4個內網區域的裝置防護。這個檢查流程分為Pre-Check與Re-Check兩個流程。前者是一個預檢查流程,只有通過相關資安檢驗的機臺或設備才能放行,若是不符合其資安要求,例如未安裝企業版防毒軟體等,就會加以阻擋,禁止其使用,以確保所有接入設備資安都合規。後者則是要求對於進到內網所有機臺或OA設備,每隔一段時間就要進行資安政策檢查,如查驗內網工作站Agent回報有無異常情況,一旦出現未回報、回報時間過長、病毒碼過舊的情形,就會當機立斷將其封鎖。

有了這個內網資安防護機制後,接著,再從每個區域各別資安風險著手,來建立相應的防護管理機制,例如在RD區域,除了要求所有RD工作站軟硬體、高風險Windows裝置都要通過資安檢查流程,這家公司也要求確實做好相關資產清點,如詳細盤點RD筆電裝有商用軟體套數等,以掌握內部真正使用情況。再者,針對RD硬碟抽換或測試用的資料存取都有嚴格規範,例如在使用USB取資料時,會搭配USB管理軟體,來防止USB洩密與中毒。

在FAB廠區方面,這家業者也建立一套廠區自動化盤點機制,來掌握工廠設備的實際數量及其位置,還利用室內有線定位技術來追蹤這些設備移動的歷程軌跡,以便於在發生資安事件,馬上就能回溯,調出所有機臺移動記錄,迅速查出有問題的設備,將影響降到最低。有了這些移動歷程軌跡,也讓這家公司更容易完成相關資訊資產的定期盤點。而且對於配置有IoT裝置的區域,同樣是透過採取新設備接入封鎖管理,搭配IoT設備自動盤點定位機制,來強化其資安防護。

即使是非工廠的OA區域也都是採相同標準執行,更搭配了多種異常偵測機制,像是有結合了網域使用者異常登入警示,還有搭配本機及網域提權及分享資料夾異動檢查、異常開關機設備檢查,以及工作站資安管理Agent有效性檢查等等。

黃士滄也從這次臺灣成功防疫經驗,來對照企業應採取的內網資安防護措施,他建議,企業除了要有全貌性的視野,及早掌握目前資安政策的落實狀況,並早一步發現潛在風險;其次更要做好超前部署,落實設備接入管制,並留下其歷程軌跡,以利於日後的追蹤。再者是針對異常或不合規設備做原地隔離與矯正,最後還要建一個即時通報系統,來打造內外網聯防體系。

他指出,面對層出不窮的內網攻擊事件,企業的資安防禦得化被動為主動,來強化資安防護完整性與有效性,才能應對未知攻擊的威脅。文☉ 余至浩

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13