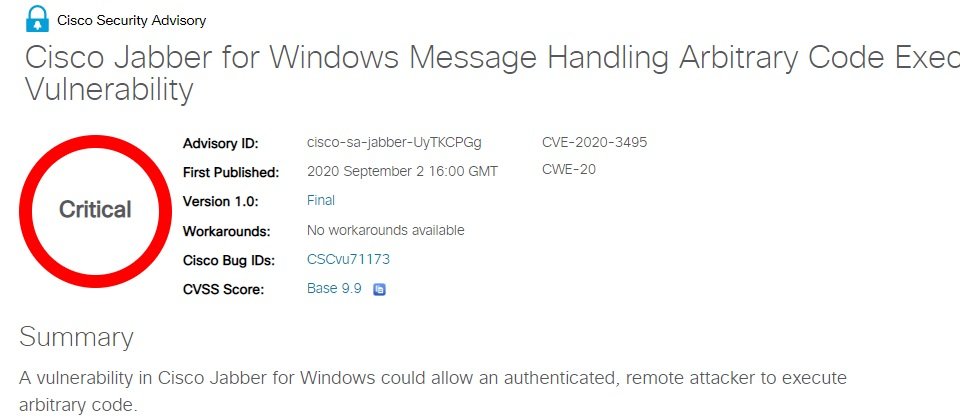

思科於本周三(9/2)修補了17個安全漏洞,除了兩個已遭駭客開採的零時差漏洞CVE-2020-3566及CVE-2020-3569之外,資安業者Watchcom表示,當天思科所修補的最嚴重漏洞當屬CVE-2020-3495,該漏洞存在於Cisco Jabber for Windows中,駭客只要傳送一個特製的訊息,完全不需使用者互動就能開採,且成功的開採將允許駭客自遠端執行程式。

Cisco Jabber為一統一通訊解決方案,提供即時傳訊、語音/視訊通話、語音訊息、桌面分享及視訊會議等功能,Cisco Jabber for Windows即是它的Windows客戶端程式。

Watchcom說明,Cisco Jabber客戶端奠基在Chromium嵌入式框架(Chromium Embedded Framework,CEF)上,並使用可擴展訊息及呈現協議(Extensible Messaging and Presence Protocol,XMPP)傳遞訊息與更新呈現狀態。其中,CEF允許開發人員把Chromium瀏覽器嵌入應用程式中,通常於該嵌入式瀏覽器執行的程式碼是在沙箱運作的,但開發者有時會繞過沙箱以存取檔案或執行系統呼叫,陷應用程式於安全風險中。

XMPP則是個基於XML的傳訊與呈現協定,它是個可擴展的協定,可藉由各種擴充來增加該協定的功能,其中之一為XEP-0071: XHTML-IM,可用來定義含有HTML格式的即時訊息如何透過XMPP交換,同時假定HTML內容是惡意的以進行消毒。

然而,研究顯示,XHTML-IM替Cisco Jabber帶來跨站指令碼(Cross-site scripting,XSS)漏洞,因為它沒能適當地消毒HTML內容,還將它們透過有缺陷的XSS過濾器傳遞。由於該過濾器黑名單機制並不全面,使得Cisco Jabber的CEF能夠執行通過該過濾器的任何腳本程式。

根據分析,該過濾器會放過較少用的onAnimationStart屬性,因此,採用該屬性的HTML標籤都能繞過過濾器,於是,駭客便有機會建立惡意的HTML標籤並於Cisco Jabber上執行。

由於XHTML-IM為Cisco Jabber傳訊的預設值,因此駭客很容易就能藉由一個惡意的訊息,來攔截與變更由Cisco Jabber所傳送的訊息,還能建立可自動散布的蠕蟲訊息,最終將允許駭客自遠端執行系統上既有的任何應用程式。

CVE-2020-3495被思科列為重大(Critical)漏洞,其CVSS 3.0風險評分高達9.9。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09