攝影/周峻佑

糖尿病的情況臺灣相當可說是相當嚴重,根據國家衛生研究院《2019臺灣糖尿病年鑑》,盛行率已經超過11%,患者人數超過230萬人,而能協助他們穩定提供胰島素的泵浦(insulin pump)裝置,一旦存在資安漏洞,影響層面便會相當廣泛,例如,去年美敦力(Medtronic)為此召回他們售出的胰島素泵浦。不過,這類裝置的漏洞在臺灣鮮少有資安專家探討,直到今年臺灣駭客年會(HITCON)上,有德國講者透過視訊會議,在臺灣首度講解這種泵浦存在的漏洞,呼籲資安界重視這種設備的資訊安全。

ERNW資安分析師暨研究員Julian Suleder表示,這項漏洞的研究動機,是德國資安辦公室(German Federal Office for Information Security,BSI)於2018年底發起的ManiMed專案(Manipulation of Medical Devices),委由ERNW資安實驗室來檢測韓國業者Sooil所推出的Dana Diabecare RS。

此次進行研究的Dana Diabecare RS,可說是具有時下此類設備的主要特色。Julian Suleder表示,這款胰島素泵浦的主打特色,就是可藉由藍牙低電壓協定(BLE)連接智慧型手機,讓病人能使用AnyDANA手機App操作這臺泵浦。再者,Julian Suleder指出,這款裝置是具有程式開發能力的病人所喜愛的產品之一,他們會為此打造專屬的行動應用程式,也有開發者將自己的App公開於GitHub供其他使用者下載,或是進一步製作人工肝臟系統(Artificial Pancreas Systems,APS)等。

ManiMed是BSI針對連網醫療器材的網路安全風險,企圖在設備製造商、資安研究員,以及主管機關之間,建立彼此信賴的溝通與合作管道,進而提升這些設備的資訊安全。

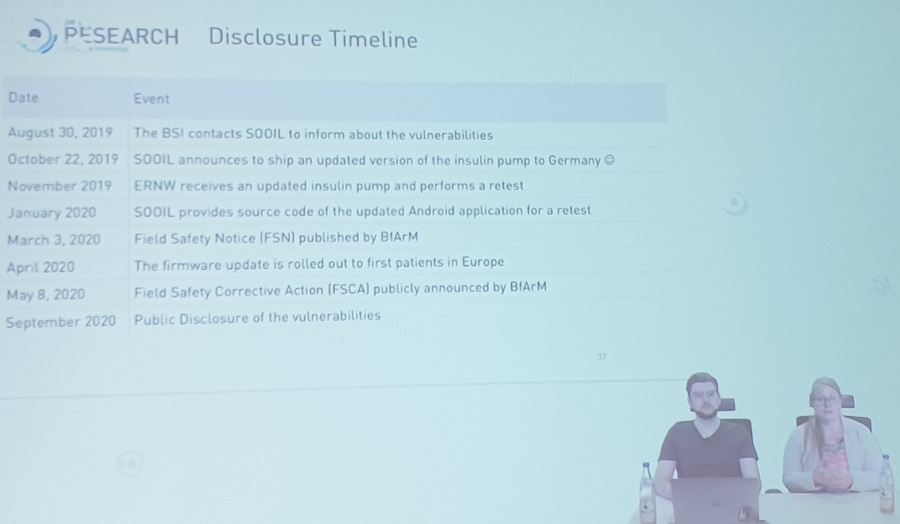

此次ERNW的研究發現,這款胰島素泵浦存在著採用容易被猜到的預設PIN碼,再加上與手機之間的藍牙交握所採用的加密金鑰強度不足,以及使用者身分驗證機制極為薄弱等現象,他們於2019年8月透過BSI通報之後,Sooil在同年10月22日向德國當局提交修補韌體,2020年4月Sooil首度正式向歐洲用戶提供相關韌體,次月德國聯邦藥物與醫療器材研究所(Federal Institute for Drugs and Medical Devices,BfArM)亦發布安全性矯正行動(Field Safety Corrective Action,FSCA),來公告此事。而這次ERNW不僅在臺灣駭客年會揭露他們的發現,同一天(9月11日)也在網站上提供完整的報告內容。

從ERNW提供的漏洞通報時程來看,廠商自獲報後到提供修正版韌體的時間大約接近2個月,經遇德國主管機關驗證後,使用者實際能夠取得新版韌體的時間已是隔年4月,長達半年,突顯醫療器材審查與驗證的流程相當費時。

泵浦與手機之間的通訊,以及使用者驗證機制都存在顯著弱點

ERNW究竟發現了那些可被利用的弱點呢?Julian Suleder指出,主要可以區分為胰島素泵浦與手機應用程式藍牙通訊的防護不足,以及缺乏資安意識的PIN碼規畫等2個層面。

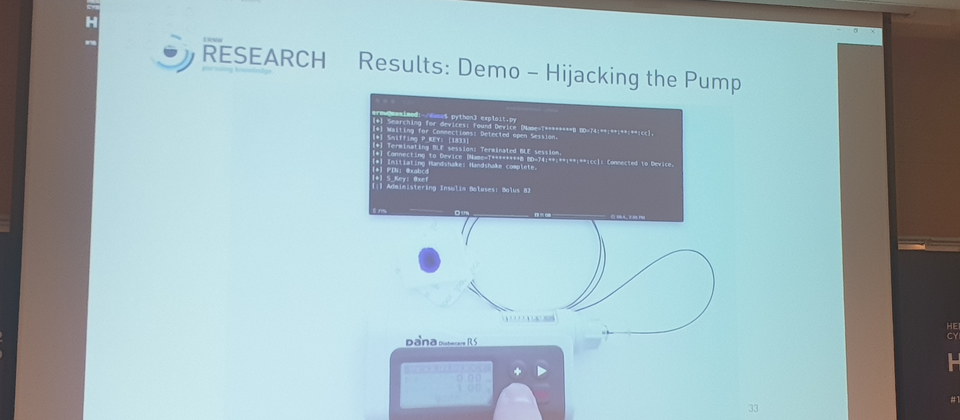

Julian Suleder表示,手機與泵浦之間的藍牙連線過程,防護機制明顯有所不足,例如,交握過程所需的金鑰,是透過固定的規則產生,他舉例像是以泵浦裡的時間為產生金鑰的依據,而且是透過明文傳送給手機,導致可能被攻擊者破解,進而冒充使用者的行動裝置來與泵浦連線並進行控制,形成所謂的中間人攻擊。

ERNW在Dana Diabecare RS發現的漏洞中,較為嚴重的還是與藍牙通訊有關,他們也展示概念性驗證攻擊(PoC)的影片,攻擊者透過藍牙與胰島素泵浦連接後,可從中竄改設定,導致使用者無法透過泵浦面板操作。(影片來源/ERNW)

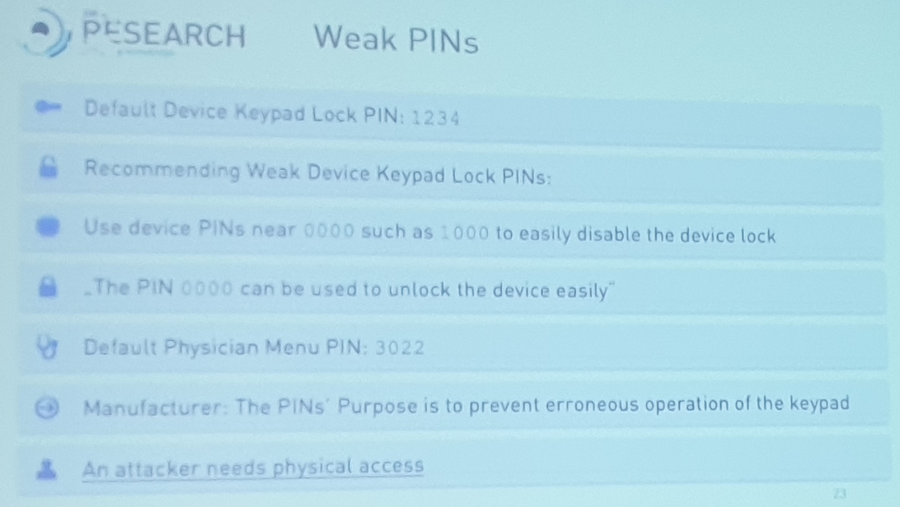

在藍牙通訊的漏洞之餘,Julian Suleder也提及廠商對於PIN碼組態的輕忽。例如,鍵盤鎖定的PIN碼預設是0000,而修改組態的PIN碼則是3022,但後者必須透過廠商協助才能調整,使用者無法自行變更。再者,在搭配智慧型手機之後,ERNW發現,如果使用者透過手機應用程式AnyDANA操作,來更動鍵盤鎖定PIN碼,這項工作的流程竟全部在手機執行,胰島素泵浦本身沒有參與驗證,換言之,這種情況下攻擊者仍然可以使用舊的PIN碼來解鎖泵浦。

胰島素泵浦廠商對於PIN碼身分驗證機制的疏忽,也同樣隱含弱點,只是和前述的藍牙漏洞相比,攻擊者往往需要實際接觸泵浦才能濫用。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10