FireEye旗下研究單位Mandiant發現Oracle Solaris Server一個風險10.0的零時差漏洞CVE-2020-14871,在2年前便有駭客組織開採並駭入企業網路,直到最近才被發現及修補。

又一項甲骨文軟體漏洞遭到開採。安全廠商發現,Oracle Solaris Server一個風險10.0的零時差漏洞,在2年前便有駭客組織開採並駭入企業網路,直到最近才被發現及修補。

FireEye旗下研究單位Mandiant發現這項漏洞及作亂駭客並通報甲骨文。代號UNC1945的駭客組織,過去就被發現會鎖定Solaris、但攻擊目標也包括Windows、Linux,或VM,還具有迴避偵測的高超技術。

2018年Mandiant團隊首次發現UNC1945曾駭入一家企業的Solaris 10伺服器,植入後門程式以截取用戶連線帳密及相關資訊。今年中,研究人員再度發現,這家企業的另一臺Solaris 9伺服器連向駭客控制的主機,根據一些證據,顯示這個駭客已在這家公司網路上潛伏了519天。研究人員也發現UNC1945和這臺Solaris 9之間建立了SSH服務連線。

在今年的駭入行動中,UNC 1945是利用市售的Evilsun遠端攻擊套件,這個套件包含一個針對Solaris的漏洞開採工具成功駭入網路。研究人員分析,Evilsun可能來自於今年4月在黑市網站出現名為Oracle Solaris SSHD Remote Root Exploit的攻擊套件,當時掛牌價為3,000美元。

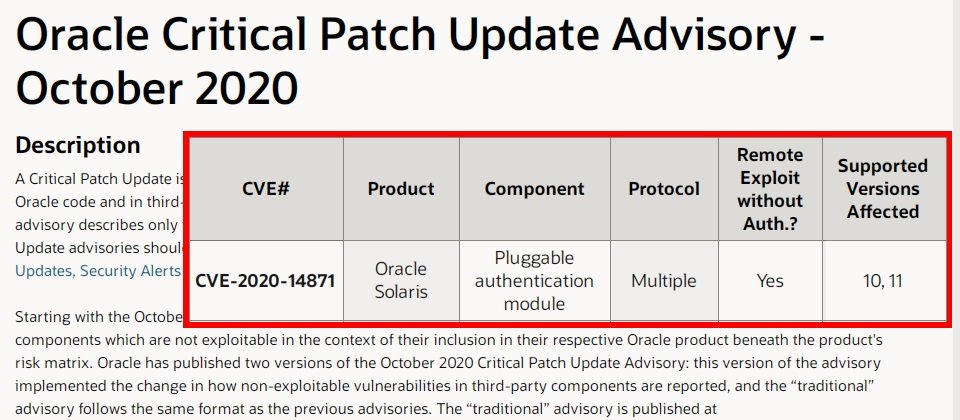

Mandiant隨後將發現的漏洞,即編號CVE-2020-14871通報甲骨文。這個漏洞存在Solaris插入式驗證模組(Pluggable Authentication Modules,PAM)中,允許攻擊者以多種協定開採並入侵Solaris,而且研究人員判斷攻擊者不需驗證也能遠端開採,CVSS 3.1風險評分達10.0。

在駭入Solaris 9後,UNC 1945先後植入不同後門程式執行不同任務,包括以Slapstick蒐集密碼、用作升級權限及長期潛伏,而利用Lemonstick執行指令、檔案傳輸及建立SSH通道連線。之後它還丟進特殊VM以引入多種網路掃瞄、偵察及攻擊工具,以及具有修改檔案時間及清除log以躲避偵探的工具程式。

FireEye並未透露這家受害企業的產業,但另一家安全公司曾發現它攻擊金融及專業顧問業。至於UNC1945駭入Solaris的目的為何,FireEye尚不得而知,目前推斷會把駭入受害者系統的整個網路賣給另一個駭客組織。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09