趨勢科技

今年駭客鎖定macOS電腦發動攻擊,且難以被偵測出來的情況,已有前例,像是有假冒Flash Player安裝程式的MacOffers木馬程式,不僅能躲過蘋果App Store應用程式市集的公證機制,就連許多的防毒軟體都無法分辨。而在11月27日,趨勢科技公布他們近期發現的macOS後門程式,駭客藉由偽裝成Word文件的ZIP檔案,誘使受害者開啟而中招。該公司亦表示,在他們公布這個後門程式攻擊細節的當下,許多的防毒軟體還無法偵測為有害。

至於駭客的身分為何?趨勢科技根據這個後門程式的特徵,再加上看到駭客使用越南文,而認為是越南駭客組織OceanLotus(又稱APT32、APT-C-00)。根據MalPedia的資料,這個組織最早在2011年就出現,傳聞背後有越南政府支援。該組織過去的主要攻擊目標,是越南的異議份子與競爭國家,最近的事件則是在今年4月,他們鎖定中國應急管理部和武漢市政府,發動釣魚郵件攻擊。該組織再度引起關注其中的原因之一,就是發生在去年疑似先是攻擊了大型日本車廠豐田,後來又透過滲透測試工具入侵BMW與現代車廠的事件,而被外界認為可能與扶植越南當地大型集團VinFast成立的汽車工廠有關。

不過,OceanLotus並非首度針對macOS電腦發動攻擊。在2018年趨勢科技就發現相關攻擊。而在此之前,2017年Palo Alto Networks也有發現該組織的惡意軟體。

藉由濫用特殊字元造成檔案型態混淆,讓macOS啟動終端機來執行惡意程式腳本

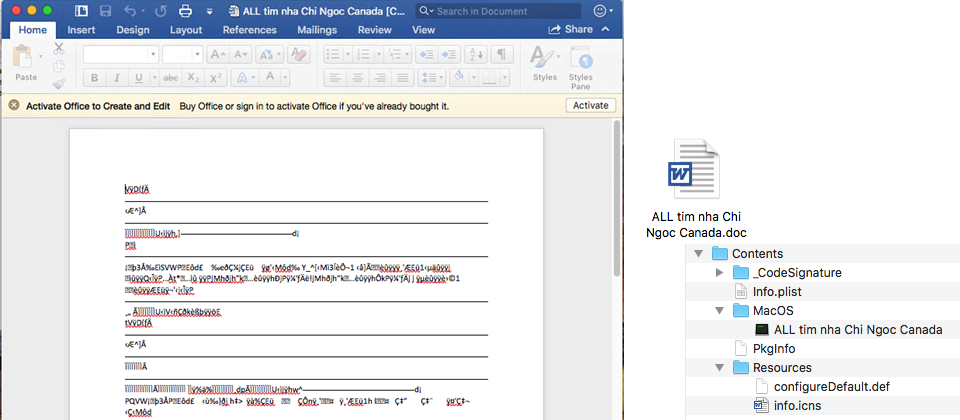

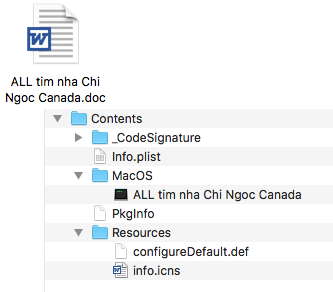

而在11月底趨勢揭露的攻擊事件中,駭客是如何散布這個後門程式?他們是藉由釣魚郵件做為管道,挾帶做為附件。為了讓收到信件的人將附件開啟,駭客利用了特殊字元來命名該惡意軟體,並使用Word文件圖示等方式來偽裝,使得收件人會以為看到附件是Word文件。但實際上,這個檔案是內含多個資料夾的ZIP檔案,而非真的可被微軟Office開啟的Word文件,一旦使用者點選執行,macOS會因為檔案名稱的特殊字元,將它當作無法識別的檔案型態,而預設開啟終端機,觸發這個ZIP檔案裡的惡意指令腳本。

而在這個腳本執行後,使用者還會看到一份Word文件被開啟,而文件內容只有一堆亂碼。但實際上,攻擊已經在背後持續進行,而且為載入架設後門的工具做準備。為何利用這麼繁鎖的方法進行?趨勢科技表示,駭客這麼做的目的,就是要規避防毒軟體的偵測。

但這次攻擊行動的意圖和目標為何?趨勢科技認為,從檔案名稱使用越南文來看,駭客是針對當地的macOS用戶而來。但對於攻擊意圖的部分,該公司並未進一步說明。

針對OceanLotus善用規避手法的攻擊行為,使用者要如何防範相關攻擊手法?趨勢科技認為,首先,使用者要對於來路不明的信件提高警覺,不要開啟當中的附件;再者,則是維持電腦作業系統與軟體為最新版本等措施,也有助於減少相關攻擊帶來的影響。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10