在2020年8月舉行的臺灣資安大會上,除了多項專業議程與資安能量展示,吸引現場參與者的目光,其中一場特殊的資安議題演講,同樣引發熱烈關注,現場座無虛席,原來這是針對量子運算威脅的應對現況的演講,當中聚焦在後量子密碼學的介紹,並提及美國NIST正舉辦的美國後量子密碼標準競賽。

接著在2020年11月,我國中央研究院旗下科普媒體「研之有物」,一篇「密碼學也要超前布署!美國後量子密碼標準競賽,臺灣學者晉級決賽」的報導,再次讓各界關注到這樣的議題。

事實上,這兩年來,量子電腦新突破的消息持續不斷,而量子破密帶來的資安威脅,也持續成為焦點,到底我們是否有了因應的方法,大家都在關注,但可能又不是那麼的清楚,隨著2021年的到來,隨著上述NIST競賽,已經到了白熱化的最後階段,從這項密碼學競賽,或許可以讓大家更瞭解當前的因應現況。

關於後量子密碼學(Post-Quantum Cryptography),簡稱PQC,它與量子技術無關,其實就是密碼學,而密碼學也正是資通訊安全的基礎。更精確地說,PQC是屬於非對稱式加密的一種。

為何「後量子密碼學」在2020年變得如此受關注?

除了近年量子電腦實驗新突破的消息不斷,幾乎每隔一個月就傳出新的成果,更令人關注的是,美國NIST舉行的「後量子密碼學標準化」競賽,正步入最後的階段。

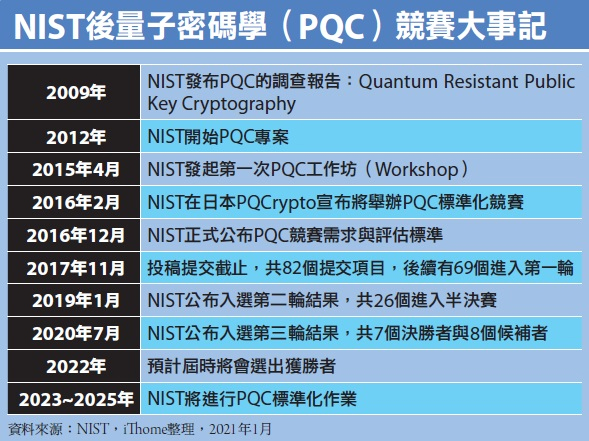

這項競賽,自2016年發起,到了2020年7月邁入第三輪最後決選,這意謂著,接下來將確立後量子時代的密碼標準。

簡單來說,這場競賽是對於「非對稱加密系統」的考驗,也就是我們熟悉的私密金鑰與公開金鑰應用,以及現今普遍應用的RSA、ECC演算法等,而競賽目的,就是因為現在的安全,未來將變得不安全,因此,要選出可以不受量子電腦威脅的新密碼系統,成為全球新的標準。

值得關注的是,在這樣的競賽中,我們也聽聞臺灣有多位專家參與到提交密碼系統的團隊,在後量子密碼標準化過程中做出努力,而在深入了解之下,更是發現,雖然臺灣在這個領域的能量雖稱不上雄厚,但原來並不容小覷。

PQC競賽分兩組別,公鑰密碼系統與數位簽章

為了一探後量子密碼學的發展與現況,以及了解臺灣專家在這個領域的研究能量,因此,我們找了之前在臺灣資安大會主講此議題的陳君明,他有超過20年密碼學研究經驗,並是臺大數學系兼任助理教授,與他一起探討。

關於NIST這次的競賽,其實就是一場密碼學高手的較勁,看大家誰提交的密碼系統,最可靠能不被攻破。

從NIST官方網站釋出的文件可以看到,這場競賽中分成兩個項目,包括公鑰密碼系統與金鑰建立演算法(PKE/KEM),以及數位簽章演算法,最終選出的結果,將增強現行標準FIPS 186-5、SP 800-56A Ver3與SP 800-56B Ver 2。

對於上述標準的強化,陳君明解釋,美國NIST主要就是制定國家標準,由於制定完成之後,全世界幾乎會採用,因此其效果就是成為世界的標準。關於FIPS 186,這是數位簽章的標準,而SP 800-56A與SP 800-56B是公鑰密碼系統的標準,前者與離散對數有關,後者與質因數分解有關,而在未來競賽結束後,將誕生出新的標準。他舉例,例如FIPS 186是1998年制定,已經使用了超過20年,之後不斷更新,最新修訂版是第5版,但每次更新幅度不會太大,而PQC則不同,因此會有新的標準名稱,例如FIPS 2XX。

.jpg)

美國NIST在2016年宣布舉行「後量子密碼學標準化」競賽,到了2020年7月公布第三輪入選者,共有7隊進入決選,以及8隊列入候選名單。特別的是,在這些隊伍中,臺灣也有4位專家參與,為全球密碼系統標準化做出貢獻。

2020年已選出最後7個決勝團隊,以及8個候補團隊

PQC競賽進行至今,戰況越來越白熱化,已有超過一半的參賽投稿遭到淘汰。

簡單而言,從2016年開始,NIST收到82個提交的演算法項目,共有69個獲選,正式進入第一輪的競賽,經過長時間的比拼後,接著在2019年1月,僅剩26個入選第二輪,現在,2020年7月公布最後進入第三輪的,共有7個勝部候選團隊,以及8個敗部候選團隊。估計再過一年半載,在2022年就會有最終獲勝者出現。

值得注意的是,對於這兩個項目的競賽結果,NIST表示,可能選出一個或多個成為標準,到底這場競賽的戰況如何?PQC技術發展態勢如何?

基本上,PQC可區分成5大子領域,包含:

● 編碼密碼學(Code-based cryptography)

● 網格密碼學(Lattice-based cryptography)

● 多變量密碼學(Multivariate cryptography)

● 雜湊密碼學(Hash-based cryptography)

● 超奇異橢圓曲線同源密碼學(Supersingular elliptic curve isogeny cryptography)

而在上述這些類型中,現今PQC的主流,是網格密碼學(也有人稱晶格密碼學),從這次競賽的決勝者名單,就可以印證。

陳君明說,在公開金鑰系統項目的4個決勝者,包括Classic McEliece、CRYSTALS-KYBER、NTRU與SABER,其中McEliece屬於編碼密碼學,其他三者都是網格密碼學;在數位簽章項目的3個決勝者,包括CRYSTALS-DILITHIUM、FALCON與Rainbow,其中Rainbow屬於多變量密碼學,其他兩者也都是網格密碼學。

不過,雖然網格密碼學是主流,但基於雞蛋不會放在同一個籃子裡的道理,陳君明認為,最終在每個競賽項目,NIST可能都會選出兩個勝者,只是同類型應該只會擇一。

換言之,CRYSTALS-KYBER、NTRU與SABER只會擇一,CRYSTALS-DILITHIUM、FALCON也只會擇一,而McEliece與Rainbow相對看起來機率較大,然而,結果也不一定會如此,最終還是要看NIST如何選出。這方面我們後續也會再談到。

另外,關於這項密碼學競賽的過程,陳君明也簡單說明。例如,提交團隊需提供相關文件,寫好程式並附上實作,評選過程會將提交的密碼系統,放到平臺上讓大家找出弱點並嘗試破解,演算法效能也是競賽看重的要點,同時也有相關論壇可討論。而在第一輪到第三輪競賽過程中,允許團隊做微幅的修正,藉由這樣公開透明的過程,讓大家一起研究。

.jpg)

密碼學競賽投稿有3個團隊臺灣學者參與其中

在這次PQC競賽中,另一大關注焦點,就是當中有不少臺灣專家加入競賽的投稿團隊,為全球PQC標準化做出貢獻,根據陳君明的說明,共有4位臺灣專家參與,包括中央研究院研究員楊柏因、中央研究院助研究員周彤,以及陳明興與彭柏源等人。

雖然競賽結果未定,但以這次國內專家參與的團隊而言,我們也請陳君明提供更多現況與戰局的觀察。

陳君明表示,以周彤加入的Classic McEliece而言,在NIST官網列出的團隊成員,有相當多提交者,這是因為另一NTS-KEM的團隊,與Classic McEliece設計相近,因此NIST將他們合併。而這次競賽的其他團隊,也有類似的情況。

目前看來,已發展40年之久的Classic McEliece,入選機率大,理由是:在公開金鑰系統項目的4個決勝者中,其他3個都是屬於網格密碼學,因此,陳君明認為,Classic McEliece會入選,其他三個則只會選出一個。

關於Rainbow,國內有陳明興與楊柏因加入這個團隊。對此,陳君明表示,關於多變量密碼學這個類型,先後都有很多人提出,只是有的安全,有的提出來則被發現弱點不安全,有的則是執行速度太慢,目前看來,Rainbow從2005年提出至今,沒有被發現什麼嚴重的安全弱點,但缺點就是產生的公鑰長度太大,但還好Rainbow算是執行速度夠快。

只是,雖然Rainbow目前處於勝部,但也只是勝率較高,值得注意的是,由於Rainbow是由丁津泰與Dieter Schmidt共同申請的專利,丁津泰為主要貢獻者,他雖長年在美國辛辛那提大學教書,但在2020年9月選擇回到中國加入清華大學,在現在美中新冷戰時局之下,丁津泰是否繼續參加NIST標準制定,或是NIST可能受政治影響,這些因素的不確定,都將帶來新的變化。

另一方面,候選名單中還是有敗部復活的可能性,只是獲勝機率相對勝部較低。

例如,屬於雜湊密碼學的SPHINCS+,就可能是數位簽章競賽項目中的黑馬。陳君明表示,過去NIST與NSA在其他文件中,都有提到這類密碼學,而他也認為,SPHINCS+是最有可能從敗部脫穎而出。

另外,在公開金鑰系統競賽項目的候選名單中,NTRU Prime的團隊也有陳明興、彭柏源與楊柏因等人參與。陳君明說,與勝部的NTRU相比,敗部的NTRU Prime其實是類似的,雖然NTRU Prime看起來是更安全,但由於執行效能會差一些,因此,這可能是當時沒有被選入決勝者名單的原因。

PQC標準化近在眼前,未來將面臨公鑰密碼系統替換

無論如何,在量子電腦的發展中,密碼學是最早也是最能看到被影響的學科,並衝擊著現有的資安環境,而這場密碼學的競賽,也讓我們注意到,全球已經在為量子破密預先做準備,預估在2022年就會選出勝者,並將再經過1到3年的標準化作業。

而陳君明也強調,他們期盼不只是這個領域的人能懂PQC,同時也希望更多人瞭解是怎麼回事。日後我們也將可以預料的是,未來公鑰密碼系統的替換,可能會是一場難以想像的龐大工程。

更換公鑰密碼系統的工程,將是浩大且艱難的挑戰

由於PQC競賽之後,全球公鑰密碼系統與數位簽章將有新標準,而原有使用公鑰密碼加解密的服務及應用也要跟進,這對未來的衝擊能有多大呢?

基本上,隨著量子電腦持續發展,現有RSA、ECC未來若不更換,恐將遭受量子破密的威脅,但要升級PQC,也是一項非常浩大的工程。對此,陳君明引述了他們公司匯智安全資訊長梁家榮整理的資訊,讓我們可以更瞭解其升級難度。

對於公鑰密碼系統更換帶來的影響,例如,以RSA與ECC為標準的硬體加密模組(HSM),都將需要改為PQC,陳君明指出,由於硬體安全模組目前應用廣泛,例如在金融及安全敏感產業及服務相當多,同時又與機構、協議、處理與政府合規高度關連,因此影響層面極大。

而且,以上層應用RSA及ECC的服務與設備而言,包含了IoT、電信網路、網際網路、數位簽章CA等,換言之,將從主機、服務到個人持有設備,甚至卡片(信用卡、金融卡、自然人憑證等)皆須升級,因此,這樣的升級關乎目前硬體設備的結構,可能需要置換設備才能達成。

同時,PKCS#11公鑰加密標準也需新增相關規格,因為中介的軟硬體也都要一併調整升級。

單單從上述所涉及的層面來看,我們就可以發現,這並非一件易事,幾乎每一個環節都要配合。

以金融相關系統服務為例,例如,包括銀行核心系統電子支付系統、信用卡系統、財金公司跨行交易系統等,都將受到影響,而更具挑戰的部分是在轉換時間,因為這可能會是需要數年的浩大工程。他說,以單一重要交易核心系統的轉換而言,因其嚴謹度要求,一般皆需耗時1年以上,若要整個網路端點皆須完成轉換,可能需要數年之久。

而在升級之外,陳君明也提醒大家更多要額外注意的事項,例如,要顧及歷史交易憑證的留存,因此仍要維護舊系統的讀取,以及終止生效過程及使用者聯繫溝通等作業成本上的挑戰。

美國NSA公開表示看好PQC

關於量子運算對資安的威脅與因應之道,在量子技術上,其實也發展出實現密碼安全的作法──量子通訊加密,而在密碼學上,則是不同的路線,但同樣是發展可以不被量子運算破解的密碼系統。

事實上,臺灣在這兩條路線上都有相關發展。例如,我國科技部偕同教育部成立的前瞻量子科技研究中心,在2019年12月宣布,成功打造量子加密通設備原型,就是希望也能研究並掌握此一領域的關鍵技術;而在後量子密碼(Post-Quantum Cryptography,PQC)方面,臺灣同樣有不少密碼學專家投入研究,而美國NIST也正舉辦相關競賽,希望能制定出後量子時代的密碼學新標準。

只是,這兩條發展路線誰的進展較快?畢竟,在量子加密技術領域,已有量子密鑰分發(Quantum Key Distribution,QKD)技術,看似發展較成熟,並有廠商推出產品,但牽扯到量子相關硬體建置,感覺上要普及不易,而PQC密碼學,雖然仍處於標準化制定階段,但似乎相對容易普及。因此,我們詢問臺大數學系兼任助理教授陳君明,他在2020年8月臺灣資安大會上,對於量子計算對資安的威脅與應對之道的演講中,就曾經明白指出,全球因應對策有兩大發展方向,一是PQC,另一是QKD。

對此,陳君明表示,最近剛好有一項新的消息,就是與PQC與QKD技術的發展態勢有關。在2020年10月26日,美國國家安全局(NSA)公開發表了一篇文章,是針對QKD與Quantum Cryptography(QC)技術而來。

特別的是,在該篇文章中,除了介紹這類技術,但同時也提出QKD/QC的5點技術限制說明,例如:

(一)QKD只是部分解決方案,因為該技術本身不提供驗證QKD傳輸源的方法,因此,身分驗證仍需使用非對稱密碼學或預先放置的密鑰;(二)QKD需要專用設備,無法輕鬆整合到現有的網路設備;(三)QKD增加了基礎架構成本與內部威脅風險;(四)要確保與驗證QKD是一項重大挑戰;(五)雖然QKD技術可以察覺竊聽者,但會增加DoS攻擊的風險。

在分析了上述原因後,NSA指出,他們不再看好這類技術的發展,除非能克服這些限制,並且在文章最後,明白指出他們未來將只會關注PQC的發展。

陳君明表示,他之前在臺灣資安大會的演講中,只是說明PQC的優勢,例如,透過演算法的方式,可使用現有電腦與網路架構,研發與建置成本遠低於QKD,而且PQC包含數位簽章機制。

而這次NSA將他們對QKD不滿意的地方,全部一五一十的列出來,而且說明他們沒有辦法忍受這些缺點,在這些缺點被克服之前,他們完全不會考慮QKD。陳君明甚至用跌破眼鏡來形容此事,因為以NSA這樣低調的單位,居然公開點破這件事。也因此,目前PQC的發展態勢將更受到關注。

NIST%20PQC%E7%AB%B6%E8%B3%BD_NSA%E4%B8%8D%E7%9C%8B%E5%A5%BDQKD.jpg)

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09