FireEye指出,駭客有四種主要的攻擊手法。首先,它會先竊取Active Directory Federation Services(ADFS)簽章令牌(token)的憑證,並用它來偽造任意使用者的令牌(稱為Golden SAML)。這讓攻擊者得以冒充任何使用者驗證登入聯邦式的資源供應商(例如Microsoft 365),而無需用戶密碼或多因素驗證(MFA)機制。(圖片來源/https://www.fireeye.com/content/dam/collateral/en/wp-m-unc2452.pdf)

安全廠商FireEye昨(19)日公佈白皮書說明SolarWinds駭客的攻擊手法及工具,並釋出工具以協助企業自我檢查。

FireEye是在去年12月首度公佈遭駭,導致其紅隊評估工具外流。入侵FireEye的駭客後來被證實和入侵SolarWinds的是同一批人。雖然美國政府如CISA及FBI宣稱該集團可能和俄羅斯政府有關,但FireEye則仍之稱為UNC2452。

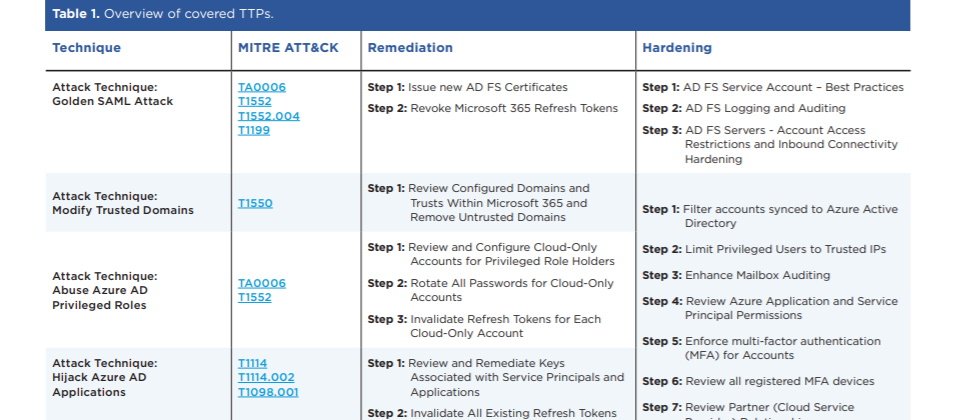

UNC2452使用多種手法從本地網路到雲端環境,特別是其Microsoft 365,FireEye的白皮書即是提供詳細的攻擊手法,以及教導企業如何強化網路環境防護,並在發現類似手法時要如何處理。

FireEye指出,駭客有四種主要的攻擊手法。首先,它會先竊取Active Directory Federation Services(ADFS)簽章令牌(token)的憑證,並用它來偽造任意使用者的令牌(稱為Golden SAML)。這讓攻擊者得以冒充任何使用者驗證登入聯邦式的資源供應商(例如Microsoft 365),而無需用戶密碼或多因素驗證(MFA)機制。

第二,駭客會修改Azure AD的可信賴網域,以便新增由駭客控管的聯邦式身份供應者(IdP),使他們得以冒充任意使用者的令牌,這也被視為Azure AD後門。

第三,駭客破解本地用戶帳號的登入憑證,再同步到Microsoft 365,這些用戶多半具有高等級的目錄存取角色和權限,像是全域管理員或應用程式管理員。在SolarWinds案例中,UNC2452是利用Sunburst來蒐集用戶的密碼或憑證。

第四項手法下,攻擊者在Microsoft 365應用程式中新增不受控管(rogue)的應用登入憑證,以劫持Microsoft 365服務,以便繞過MFA而使用該應用程式的權限,像是以任意使用者身份讀取、傳送郵件,或存取用戶行事曆等。

FireEye也透過GitHub釋出檢查工具Azure AD Investigator auditing script,用以檢查Microsoft 365租戶環境下是否有類似上述的可疑活動。

FireEye也提供了因應發現可疑活動的建議,像是重新發送AD FS憑證、取消Microsoft 365 刷新令牌(refresh token)以防範Golden SAML攻擊、移除Microsoft 365環境下的未信任網域以防任何後門。為避免Azure AD及Azure AD應用被劫持,純雲端帳號所有密碼應輪換,並取消純雲端帳號的刷新令牌,也應檢查Service Principle的金鑰,並且取消現有所有Azure AD服務的刷新令牌。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09