Google向研究人員發出警告,由北韓政府支持的駭客團隊,正透過社交工程手法試圖攻擊安全研究人員,Google提到,安全研究人員應該保持警覺,並使用獨立的電腦,或是使用虛擬機器與研究社群的人互動,以避免遭到入侵。

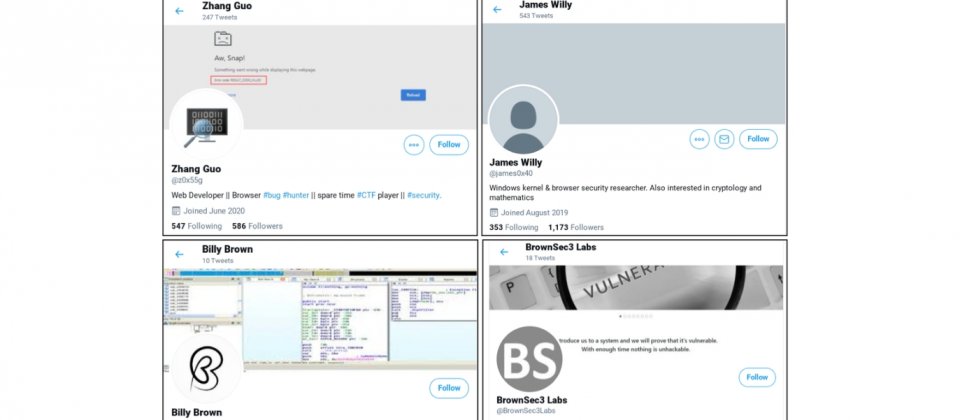

在過去幾個月,Google威脅分析小組鎖定了一個持續進行中的攻擊活動,該攻擊活動針對的是在不同公司或是組織,從事漏洞研究和開發的安全研究人員,Google提到,位在北韓並且受政府支持的駭客團體,以多種手段鎖定研究人員。為了取得研究人員的信賴並建立起連結,攻擊者創建了研究部落格,以及多個推特帳號,與潛在攻擊目標互動。

攻擊者會在推特帳號發布部落格連結以及破解影片,再以其他帳號轉推以放大影響力,部落格的文章包括已經公開的漏洞相關文章和分析,還有盜用不知情研究人員的作品當作客座文章,試圖在安全研究人員中建立名聲。

威脅分析小組無法驗證所有部落格內的文章,但他們研究了幾個案例,其中一個是攻擊者2021年1月14日於推特分享的攻擊影片,攻擊者聲稱利用最近已修復的Windows Defender漏洞CVE-2021-1647產生cmd.exe殼層,在YouTube上有許多留言指出這是假造的影片,而攻擊者則使用另外的推特帳號,轉推原推文並表示該影片是真的。

利用這種新穎的社交工程手段,攻擊者鎖定特定的安全研究人員後,便會開始嘗試交流,並且詢問目標研究人員,是否願意在漏洞研究上合作,之後研究人員會收到Visual Studio專案,專案會包含破解漏洞的程式碼,以及其他以Visual Studio建置事件觸發執行的DLL,該DLL實際上為自定義的惡意軟體,會立即與攻擊者的命令與控制伺服器開始通訊。

除了社交工程攻擊手段之外,部分研究人員還在存取攻擊者的部落格後受到入侵,在點擊推特的連結,連接到blog.br0vvnn[.]io託管的文章,不久之後,研究人員的系統就被安裝惡意服務,記憶體後門也開始與命令與控制伺服器開始通訊。Google現在無法確認攻擊者的入侵機制,僅知道受害者使用最新的Windows 10和Chrome瀏覽器版本。

攻擊者使用多種平臺和安全研究人員通訊,包括推特、LinkedIn、Telegram、Discord、Keybase和電子郵件,Google提到,安全人員進行研究工作時,包括瀏覽網頁、與其他研究社群人員互動,還有接受第三方檔案時,都應該使用獨立的機器以及虛擬機器,以防遭到入侵。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09