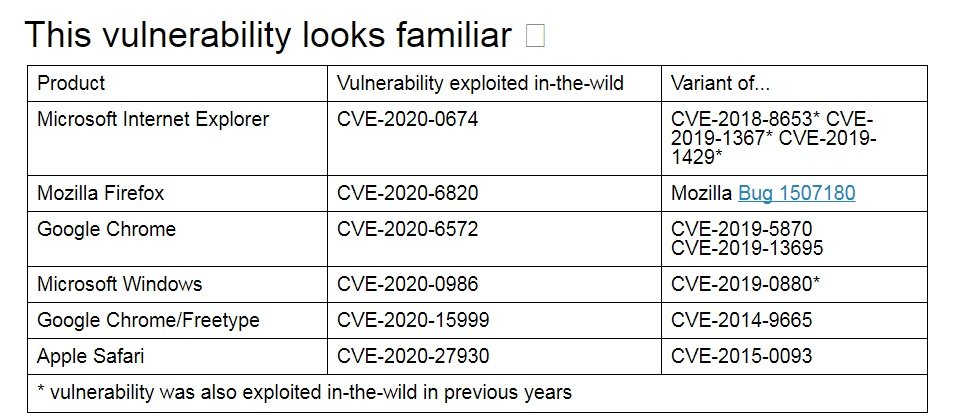

Project Zero安全研究員Maddie Stone指出,2020年零時差攻擊猖獗,其中有6項漏洞和已發生攻擊的漏洞關係密切,有些甚至只改了1、2行程式碼就變成了新漏洞,像是Safari的CVE-2020-27930、Firefox的CVE-2020-6820、Chrome的CVE-2020-6572、Chrome Freetype的CVE-2020-15999。Windows則是由CVE-2019-0880,改成了今年的CVE-2020-0986。(圖片來源/Google Project Zero)

Google專門抓漏洞的Project Zero指出,2020年發現的零時差漏洞中,有1/4出自廠商修補不正確或不完整,導致舊漏洞持續威脅用戶。

Project Zero安全研究員Maddie Stone指出,2020年零時差攻擊猖獗,許多瀏覽器都曾成為攻擊標的,記憶體毁損的災難也屢見不鮮。過去一年Project Zero總共發現了24項漏洞,但其中25%,即6個如果更徹底研究和安裝修補程式,就可能避免。然而過去一年卻發生因未能正確或完整修補漏洞,而發生新漏洞,讓用戶系統因此曝露在零時差漏洞攻擊風險中。

細究去年的零時差漏洞,有6項漏洞和已發生攻擊的漏洞關係密切,有些甚至只改了1、2行程式碼就變成了新漏洞,微軟的Windows、IE、Firefox、Chrome、Safari皆發生過,像是Safari的CVE-2020-27930、Firefox的CVE-2020-6820、Chrome的CVE-2020-6572、Chrome Freetype的CVE-2020-15999。Windows 則是由CVE-2019-0880,改成了今年的CVE-2020-0986。駭客只要好好分析舊漏洞,就更可以更輕鬆開採新漏洞。

另外有三個漏洞屬於發生攻擊後,廠商有修補、卻修補不完全而導致的新漏洞,需要第二次修補,像是IE的CVE-2020-0674導致CVE-2020-0968,Google Chrome的CVE-2019-13764衍生出CVE-2020-6383,而前述提及的CVE-2020-0986,竟也因修補不全而變成CVE-2020-17008,攻擊程式也是稍稍改動即可用於新漏洞。

研究人員指出,反過來看,如果有正確和完整修補零時差漏洞,要發動攻擊難度也會提高。但她也指出,要正確而全面修補漏洞並非易事,而且在已發生攻擊時開發修補程式要兼顧快速和完整性,兩者之間經常發生衝突。這項分析也說明了安全界還有待努力。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10