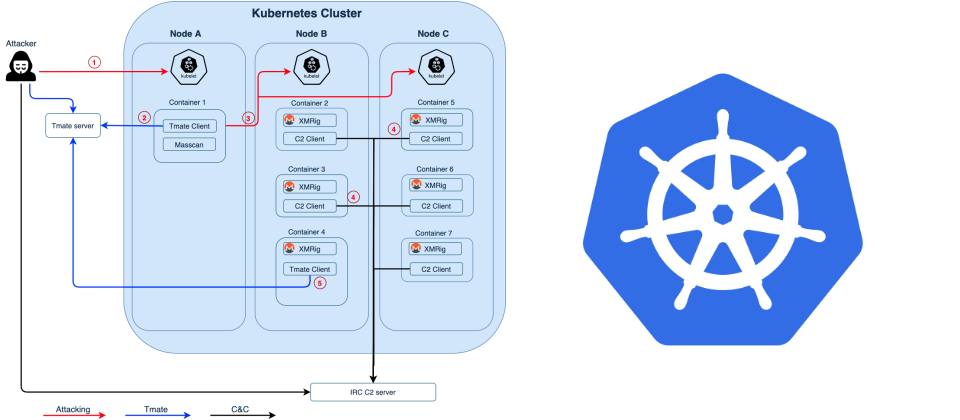

Unit 42安全研究人員指出,衝著Kubernetes叢集而來的新版TeamTNT惡意程式(Hildegard),會以tmate reverse shell及IRC(Internet Relay Chat)和C&C伺服器建立連線,然後以已知的Linux行程名稱(bioset)自我掩飾,並根據LD_PRELOAD環境變數使用函式庫注入手法隱藏惡意行程。它還會加密二進位程式中的惡意酬載(payload),提高自動化靜態分析工具的偵測難度。(圖片來源/Palo Alto)

安全廠商發現一隻去年開始在雲端活躍的惡意程式TeamTNT,近日又瞄準Kubernetes叢集,企圖在叢集間擴散且挖礦獲利。

TeamTNT蠕蟲從去年5月首先被趨勢科技發現感染Docker以建立分散式阻斷服務攻擊(DDoS)殭屍網路,部署惡意容器映像檔,植入惡意挖礦程式。之後Cado Security發現它已經開始感染Kubernetes,且會竊取AWS憑證。

而今年一月Palo Alto旗下Unit 42安全研究人員又發現TeamTNT新一波活動,這次是感染到了Kubernetes叢集。在這波活動中,攻擊者是經由組態不良的允許匿名存取的kubelet進入Kubernetes。一旦取得據點,TeamTNT就會試圖儘可能蔓延到其他容器,最後發動挖礦劫持。他們以惡意程式使用的tmate帳號名將這新版TeamTNT稱之為Hildegard。

研究人員指出,Hildegard被賦予新功能使其更神祕、更難被偵測到。它會以tmate reverse shell及IRC(Internet Relay Chat)和C&C伺服器建立連線,然後以已知的Linux行程名稱(bioset)自我掩飾,並根據LD_PRELOAD環境變數使用函式庫注入手法隱藏惡意行程。它還會加密二進位程式中的惡意酬載(payload),提高自動化靜態分析工具的偵測難度。

Hildegard的程式碼及基礎架構現在還不完整,例如其C&C網域是去年12月24日才註冊,IRC伺服器1月9日才上線,而一些惡意script還經常更新,因此研究人員相信它還在開發中。在這段期間,Hildegard已經具備25.05 KH/s的算力,其電子錢包中已有11 XMR(約1,500美元)。

目前研究人員還未觀察到Hildegard有任何活動,表示它還在偵察與武裝化(weaponization)的階段。但他們相信Hildegard背後的組織很快就會發動大規模的攻擊,可能運用Kubernetes充足的運算資源挖礦、甚至從叢集中數以萬計的應用程式中竊取敏感資料。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10