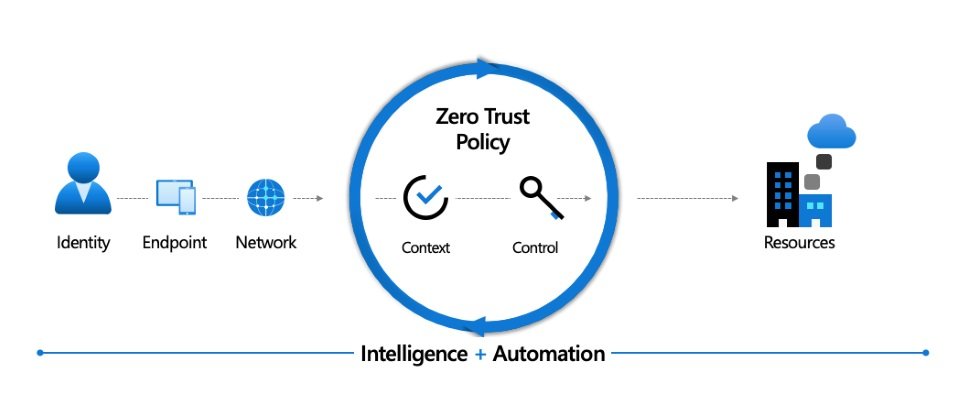

微軟表示,資安產業一直知道那些擁有經驗與充沛資源的駭客,理論上具備先進技術與耐心,而且可在不被察覺的狀況下運作,但SolarWinds攻擊行動證實了這並不只是理論,而這也讓微軟學到了兩個教訓:擁抱零信任(Zero Trust)以及保護特權憑證。(圖片來源/微軟)

駭客鎖定SolarWinds Orion平臺的攻擊行動在去年12月被揭露之後,微軟坦承自己也安裝了含有漏洞的Orion版本,並於本周公布最終的調查報告,指出駭客存取了微軟的原始碼,下載了少數的Azure、Intune與Exchange元件,但駭客並未存取微軟的服務或客戶資料,且微軟的系統並未被駭客用來攻擊其它對象。

調查顯示,駭客是在去年11月底首度存取微軟內部儲存庫中的一個檔案,微軟於12月察覺可疑行動之後即採取行動修補系統,並關閉了被影響的多個帳號,一直到今年1月初,駭客仍企圖利用相關帳號存取微軟內部資源,但皆未成功。

微軟指出,與個別產品或服務有關的儲存庫並未被存取,駭客亦未存取大量的原始碼,而在所有被存取的程式碼儲存庫中,駭客只透過搜尋檢視了少數的檔案,不過,駭客於某些儲存庫中下載了部份原始碼,涵蓋了Azure元件(少量的服務/安全/身分認證)、少量的Intune元件,以及少量的Exchange元件。

此外,微軟也從駭客在儲存庫中所輸入的搜尋字串,判斷駭客嘗試在這些儲存庫中尋找機密資訊,幸好微軟的開發政策禁止開發者將機密資訊置放於程式碼中,同時利用自動化工具來驗證程式碼的合規性,不過,在得知駭客的動機之後,微軟依然立即啟動驗證程序來察看相關儲存庫的現有及歷史分支,是否含有諸如憑證之類的機密資訊。

微軟表示,資安產業一直知道那些擁有經驗與充沛資源的駭客,理論上具備先進技術與耐心,而且可在不被察覺的狀況下運作,但SolarWinds攻擊行動證實了這並不只是理論,而這也讓微軟學到了兩個教訓:擁抱零信任(Zero Trust)以及保護特權憑證。

其中,零信任是假設系統已被危害,並明確驗證從身分、端點、網路到其它資源的安全狀態;而保護憑證也是至關重要的,特別是在就地部署架構與雲端的連結之間,倘若就地部署環境遭到危害,將會賦予駭客攻擊雲端服務的機會。微軟強調,未來該公司將持續維持零信任政策,也會確保M365雲端服務不受就地部署攻擊的威脅。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10