今年農曆新年前夕,傳出不少冒名臺灣金融單位的詐騙簡訊攻擊事故,且有民眾因此信以為真,依照簡訊內容的指示更換網路銀行的密碼,而將帳號和密碼洩露給歹徒,不久後銀行帳戶的存款即被盜領。但此起攻擊行動的細節,目前卻鮮少資安業者提出看法。在今年的臺灣資安大會上,奧義智慧針對他們從今年年初開始,透過威脅情資(Cyber Threat Intelligence,CTI)進行的相關研究,來揭露此次事故的有關發現。

為何奧義智慧會使用威脅情資來進行研究?一般而言,威脅情資能讓企業得知更多攻擊者的特徵,但奧義智慧科技資安研究員林殿智表示,若是直接當作黑名單來辨識威脅,有可能在攻擊手法變化快速的現況下,效果大幅降低,而這卻是現在企業最常見的運用方式之一。林殿智分享該公司運用威脅情資的經驗:轉換使用的方法,將這些情資用來做為調查的材料,進而加速辨別金融詐騙網站的速度。而在比對F-ISAC的情資後,他們宣稱已在F-ISAC公布之前,找出了逾3成的相關威脅。

那麼,他們鎖定金融詐騙的動機又是如何?林殿智說,CCCSIRT(CyCarrier Computer Security Incident Response Team)團隊於年初發現,近12個月全世界的偽冒網站數量大幅增加,而且駭客特別偏好鎖定金融產業為目標,這樣的攻擊行動很可能在臺灣發生,因此,他們藉由取得的CTI來進行調查。

由於攻擊者更換惡意網域或IP位址的情況相當常見,但企業最常見運用CTI的方式,就是當做黑名單使用,一般人很容易將未被發現的部分視為無害。林殿智表示,他們觀察到新生成的惡意網站每秒就有9個,換言之,這種情況企業很可能會將有問題的網站放行。因此,林殿智說,企業應該轉換使用威脅情資的方式,將這些資訊用於調查。

奧義智慧如何運用他們取得的情資來進行分析呢?林殿智當場提出4個幾可亂真的網域名稱為例,讓臺下聽眾評斷那些是惡意網域名稱,結果沒有人猜對。但不只是聽眾無法辨別,林殿智指出他們於4月使用免費線上惡意軟體分析服務VirusTotal來分析這些網域名稱,所得到的偵測結果都是無害。

藉由CTI比對地理位置、IP位址、註冊網域名稱所有者的電子郵件信箱等特徵,來進一步判斷

而在奧義智慧分析的過程裡,林殿智說,經過他們的比對之後,發現當中有些網域的來源IP位址,同時註冊多個不同疑似銀行的網域名稱,也有網域名稱的來源IP位址曾被CTI指認用於網路釣魚攻擊,透過這些分析,他們察覺這些可能有問題的網域。

但該公司究竟如何做到運用情資來進行調查的呢?林殿智表示,大致上流程可區分成4個階段,包含了監控、快篩、調查及追蹤,以及最終結果的回饋等。首先,企業應該要進行監控,了解內部網路發生的事件,並利用主動情資(Proactive Intelligence)收集相關事件。

什麼是「主動情資」?就是可疑、但無法斷定為惡意的資訊。由於這部分包含了尚未標記的未知情資,像是新註冊的網域名稱,或者是DNS紀錄更改的情況,這個部分的工作,奧義智慧主要是運用自家發展的Threat Wall的NDR流量監控設備,來收集有關情資。

由於上述監控過程得到的資料相當多,林殿智說,接著就要藉由「快篩」,也就是早期偵測機制,才能集中資源在真正需要調查的事件上,這個過程不做深入的行為分析。而在早期偵測的過程中,奧義智慧採用了機器學習來比對釣魚網站,以及Domain Generation Algorithm(DGA)攻擊。

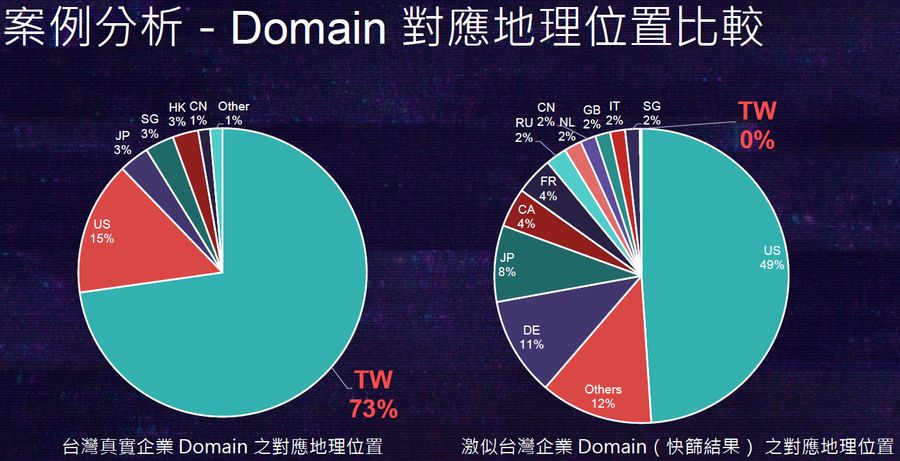

林殿智舉出他們利用網域的地理位置來快速分析網站的例子:臺灣真實企業網域對應的地理位置超過7成是臺灣,但有另一個網域名稱極為相似、疑似假冒臺灣企業的網域名稱,地理位置卻完全沒有對應到臺灣,由此他們判斷是有問題的網站。有了這種快篩的做法,他們運用到今年農曆新年的金融詐騙,而在F-ISAC發布情資之前察覺被用於網路釣魚的惡意網域。

在經過快篩之後,奧義也利用自家的CyberTotal系統調查、追蹤,然後將這些情資回饋給名為Whoscall Watchmen的預警服務。而這樣做的原理是什麼?林殿智表示,他們運用了「一粒老鼠屎法(汙染法)」,以及「物以類聚法」,來找出網域是否存在威脅,其原理就是利用攻擊者會重複利用資源的特性,像是IP位址、網域名稱,以及電子郵件信箱等,來分析該網域名稱是否與其他CTI得知的威脅是否有所關連。

林殿智表示,在他們如此安排調查流程之下,該公司先藉由快篩將需要調查的網域名稱數量降至99個,再藉由自動化調查系統把關後,認為疑似有問題的網域名稱為26個,最後再交由人工確認,有23個是真正有問題的網域名稱,精確程度接近9成(88%)。而與F-ISAC提供的偽冒臺灣的金融機構網站相比,他們找到的有13筆相符,占公布的38筆約3成4。由此來看,在這套過濾機制之下,找到確實有問題的網站算是相當精確,但與F-ISAC提供的資料相比,比例似乎不高。

如果單純套用威脅情資,卻未考慮時間與地區差異,有效性恐大幅降低

一般來說,威脅情資記錄了攻擊的行為、動機,或者是攻擊手法,通常包含了來源IP位址、網域名稱,以及雜湊值等入侵指標(IoC)。這些情資的來源,可能是事件的調查報告、惡意程式分析報告,或是蜜罐(Honeypot)收集而來的結果。但林殿智指出,這些情資存在著局限性,以致企業取得之後,能夠用來識別威脅的效果相當有限。

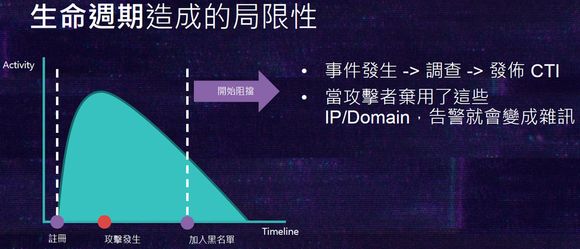

林殿智表示,CTI會受到生命週期、觀測位置,以及已知範圍的影響。生命週期的部分,是當攻擊者註冊即將使用的惡意網域名稱時,攻擊尚未發生,威脅情報業者無從得知將會被用於攻擊行動;直到攻擊事故發生後,經過威脅情報業者調查之後,才會發布CTI。然而,等到企業取得有關情資後,一旦攻擊者棄用這些IP位址和網域名稱,這些警告就有可能變成雜訊,而影響情資的有效性。而這種情況有多嚴重?林殿智引用了威脅情資公司Cyren於2018年的統計作為印證,當中顯示約有半數的惡意網域名稱在一天之內就會消失。

而在威脅情報業者所得到資料,也很容易被地理位置和主要市場等因素左右。林殿智舉出比對F-ISAC的資料為例,他們將該單位提供偽冒臺灣金融機構的網站情資,與VirusTotal比對,截至4月1日,後者僅有12.2%回報率。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10