趨勢科技旗下工控安全公司TXOne資安威脅研究員鄭仲倫(Mars Cheng)表示,從網路上蒐集30萬筆臺灣八大關鍵基礎設施業者外洩個資,這些外洩的電郵和密碼,成為駭客攻擊的重要武器。

iThome

發生在2015年聖誕節前夕,烏克蘭電力公司遭到駭客攻擊,造成十多萬戶民眾在寒冷的冬天卻沒有足夠的電力可以使用。這起關鍵基礎設施遭到駭客攻擊事件發生的起因,源自於一封釣魚郵件,該郵件夾帶的附件是微軟文件,透過文件的巨集功能,背景下載並安裝BlackEnergy3的惡意程式。

趨勢科技旗下工控安全公司TXOne資安威脅研究員鄭仲倫(Mars Cheng)也觀察到,駭客針對關鍵基礎設施發動攻擊,經常會利用包括釣魚郵件等手法作為攻擊的第一步。這也讓他產生好奇,現在網路上有許多外洩個資,這些外洩個資是否有可能成為駭客攻擊關鍵基礎設施的火藥呢?

臺灣將關鍵基礎設施分成八大類,包括:能源、水資源、通訊傳播、交通、金融、緊急救援與醫院、政府機關,以及科學園區與工業區等八類。對此,他開始從網路上各大網路以及駭客論壇,蒐集了30萬筆臺灣八大關鍵基礎設施的外洩個資,並將外洩個資進行正規化,再透過雲端系統進行資料分析,並對外公布臺灣第一份針對八大關鍵基礎設施網路曝險報告。

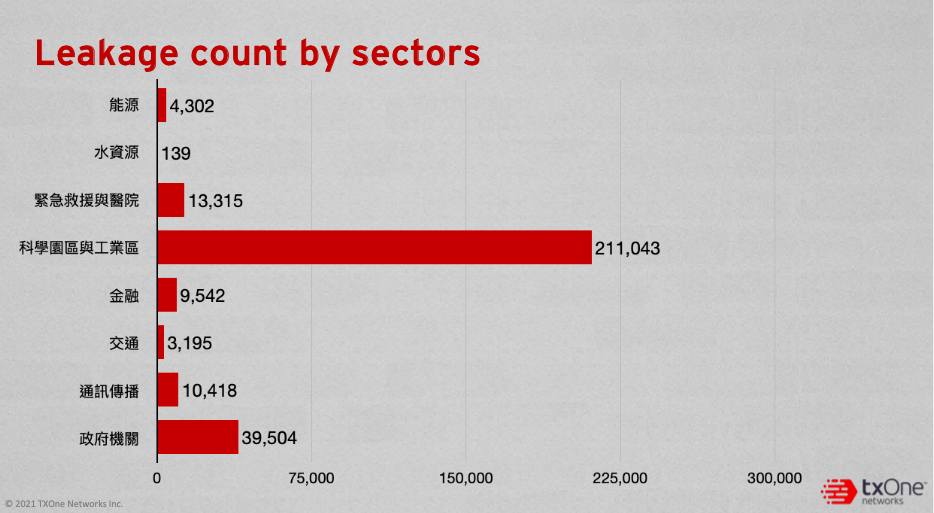

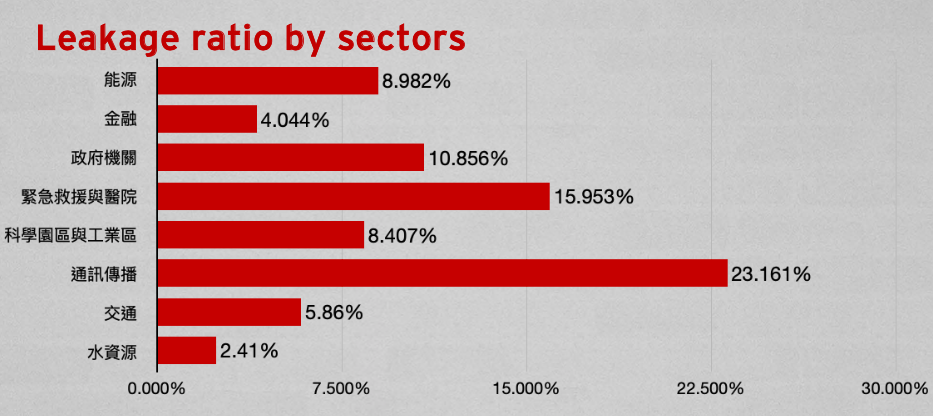

鄭仲倫從這些關鍵基礎設施的網路外洩個資分析也發現到幾個現象,科學園區與工業區外洩資料的數量最多,超過21萬筆;但若加入員工人數計算員工外洩資料比例,則以通訊傳播類最高,每四名通訊傳播業員工,就有一名員工的個資遭到外洩;此外,他也發現,這些員工個資容易遭到外洩的一個重要原因在於,多數都使用容易遭到駭客破解的弱密碼。

四類常見資料外洩來源,少有關鍵基礎設施資料外洩的報告

綜整相關因素,鄭仲倫表示,目前可以發現資料外洩的原因可以分成四類,第一類就是系統或程式弱點,只要是人寫的程式就不可能沒有漏洞,但當發現系統漏洞時,業者卻不一定可以及時釋出相關的漏洞修補程式,這也讓駭客可以利用已知的漏洞,進一步針對系統發動攻擊。

第二類則是資料竊取,但他也說,這類資料中,有許多還是儲存在實體的儲存裝置或設備中;第三類則是釣魚郵件,這往往是駭客假造信件,欺騙使用者打開釣魚郵件後,點擊惡意連結或打開惡意檔案,致使駭客可以在該受駭電腦安裝惡意程式進而竊取資料;最後一類則是內部員工竊取機敏資料,他也說,故意或是無意發布私人或公司的機密訊息,都會有民刑事上的相關責任。

外洩資料百百種,為了要分析臺灣這30萬筆與關鍵基礎設施有關的網路個資,鄭仲倫先對相關資料做統計分析發現,外洩的資料包括電子郵件、密碼、個資(PII)、地址以及一些機敏資料,其中,有很多外洩的機敏資料都在暗網(Dark Web)販售。不過,鄭仲倫強調,他們搜集到的這30萬筆網路個資,並不是從暗網購買取得的,而是各大網路及駭客論壇取得的。

資安圈關於資料外洩的報告不少,例如,IBM在2020年一份資料外洩報告的統計數據,全球資料外洩平均損失達386萬美金,醫療業是損失最高的產業,高達713萬美金;每一份外洩個資處理成本為150美元。

但是,在這麼多外洩個資的報告中,鄭仲倫發現,很少有關注到關鍵基礎設施是否也同樣面臨資料外洩風險的報告,這也引發他進一步關注關鍵基礎設施網路曝險程度;此外,他也觀察到,美國MITRE也針對工控系統推出ATT&CK for Industrial Control Systems(工控系統),可以發現,外洩的資料可能成為駭客重要的攻擊來源。

打造雲端分析系統,分析200多個外洩資料集

鄭仲倫指出,這次收集的外洩資料有超過200個資料集(Data Set),包含100億筆外洩資料,因為外洩資料來源廣泛,各種網站可以搜尋的論壇都是重要資料收集來源之一,相對的,外洩資料儲存的格式都不一樣,有的只有姓名、電話,有的是帳號、密碼,有的還有電子郵件或地址,甚至於有一些資料集還有信用卡資料或是可以證明個人身分相關的身分證字號等等。

面對大量不同格式的資料,就必須訂出需要分析的格式欄位,並作相關的資料正規化,「光是收集和處理外洩個資的格式,就花了三個多月的時間;蒐集資料加上正規化後,也鎖定此次網路曝險的分析標的,以關鍵基礎設施外洩的電子郵件和密碼為主。」他說。

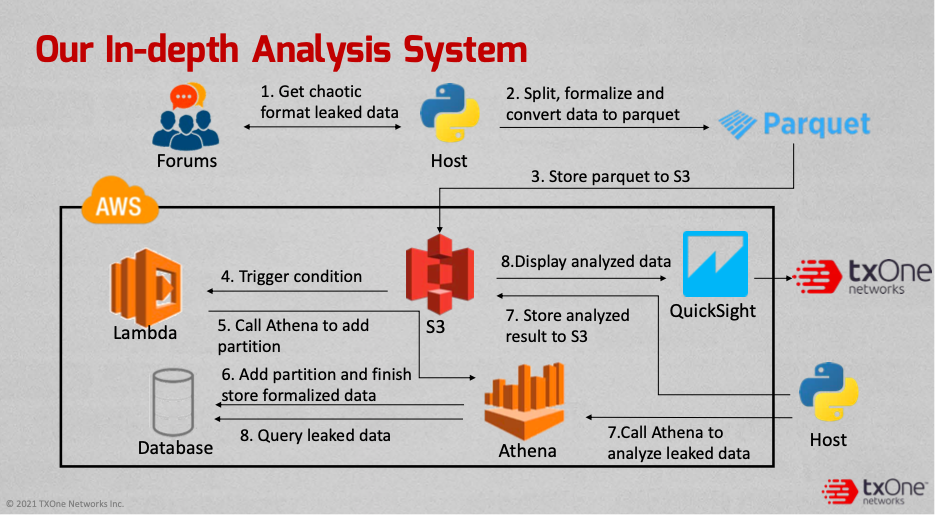

為了徹底掌握這些外洩的網路個資,鄭仲倫表示,TXOne也針對外洩資料打造一套專門的分析系統。首先,他指出,從各大網路與駭客論壇中,會找到各種格式混亂不一的外洩資料;其次,再將這些資料進行拆分、格式化,並且轉換成免費、開源的Apache Parquet資料格式,可以相容於其他Hadoop環境的大數據處理框架。

第三,將轉換成Apache Parquet資料格式的外洩資料,上傳並儲存在AWS S3雲端儲存空間;第四,隨著不同資料分析的篩選條件,於AWS Lambda執行相關的運算與分析;第五,呼叫Amazon Athena服務將篩選條件的資料做區隔分類;第六,將已經完成資料區隔分類,並完成運算分析的格式化資料儲存在資料庫中;第七,呼叫Amazon Athena分析相關外洩資料;最後,就可以查詢儲存在資料庫中的外洩資料。

趨勢科技旗下工控安全公司TXOne也打造一套雲端分析系統,將網路上搜集到的200個資料集,以及臺灣關鍵基礎設施超過30萬筆個資,都可以透過這個雲端平臺做分析。

挑選臺灣八大關鍵基礎設施規模基準,以市值百大企業為主

此次,為了彰顯臺灣關鍵基礎設施在公開網路上的曝險程度,鄭仲倫也意識到,公司規模越大,資料外洩的後座力也越大,因此,他也根據臺灣八大關鍵基礎設施中,找出今年4月15日之前,市值前100大企業作為篩選基準。

若以科學園區與工業區為例,則選擇市值排行前100名的企業;能源類別的企業家數較少,主要以挑選電力、石油、天然氣等具代表性公司;水資源是國營企業,只有單一選擇;若是緊急救援與醫院類別,則以醫學中心為主;交通類別種類繁多,則挑選陸運、海運、空運、氣象等具代表性公司及單位。

另外,像是通訊傳播類別也是挑選市值排行前100名的企業;金融類別則以中央銀行、金融監督管理委員會、中華郵政,以及其他市值排行前100名的金控業為主要挑選類別;最後的政府機關挑選,則以行政院、立法院、司法院、考試院及監察院等五院為主,並且納入電子信箱是以「.gov.tw」為結尾的外洩個資。 他也說,此次過濾臺灣關鍵基礎設施的外洩資料,主要是用Amazon Athena過濾外洩資料的內容,再用Python做相關的數據分析;分析後的資料,以CSV檔案格式,將資料儲存在AWS S3儲存雲端服務中;並透過Amazon QuickSight商業智慧服務的儀表板功能,呈現外洩資料的分析結果。

科學園區與工業區占外洩個資七成,通訊傳播類每四名員工就有一名個資遭外洩

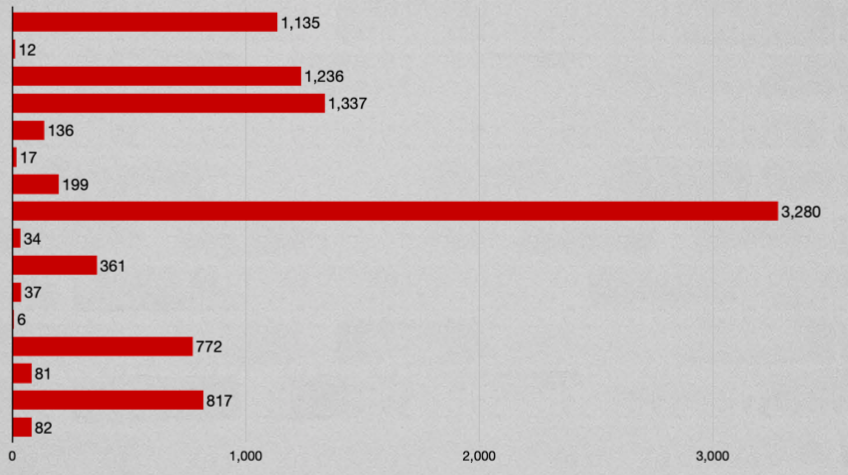

若單就外洩資料的數量而言,鄭仲倫表示,科學園區與工業區搜集到的外洩資料數量最多,超過21萬筆;其次為政府機關,數量將近4萬筆;第三名是緊急救援與醫院,數量超過1.3萬筆。因為不同類別的基數不一樣,單就數量多寡來看,並不夠客觀,反而應該依照公司員工數量以及外洩資料數量相比較,才會知道哪一類關鍵基礎設施的員工,比較常外洩資料。

所以,鄭仲倫表示,按照關鍵基礎設施類別劃分的員工資料外洩比例,以外洩資料總數除以員工人數,試圖找出八大關鍵基礎設施中,哪一類員工外洩資料比例較高。

員工外洩資料比例最高的為通訊傳播類,比例高達23.16%,也就是說,通訊傳播類的員工,每四名員工中,就有一名員工的個資遭到外洩;其次為緊急救援與醫院,員工外洩資料比例為15.95%,差不多是每六名醫學中心的員工中,就有一名員工的個資遭到外洩;第三名為政府機關,員工外洩資料比例為10.86%,這表示每十名員工中,就有超過一名以上的員工個資遭到外洩;第四名為能源(8.98%)產業,以及第五名為科學園區與工業區(8.41%)。

以外洩個資的數量來看,高科技製造業是外洩個資數量的大宗,占比高達七成。

外洩資料的數量若加上企業員工數量來看,通訊傳播業員工外洩個資的比例最高,每四名員工中,就有一名員工個資遭到外洩。

外洩個資使用弱密碼,有16%交通類員工密碼可用字典攻擊破解

若進一步分析外洩的個資內容,鄭仲倫透過分析臺灣八大關鍵基礎設施這些外洩密碼的強度,進而觀察關鍵基礎設施員工所設置的密碼強度,來分析關鍵基礎設施的員工個資的安全強度。

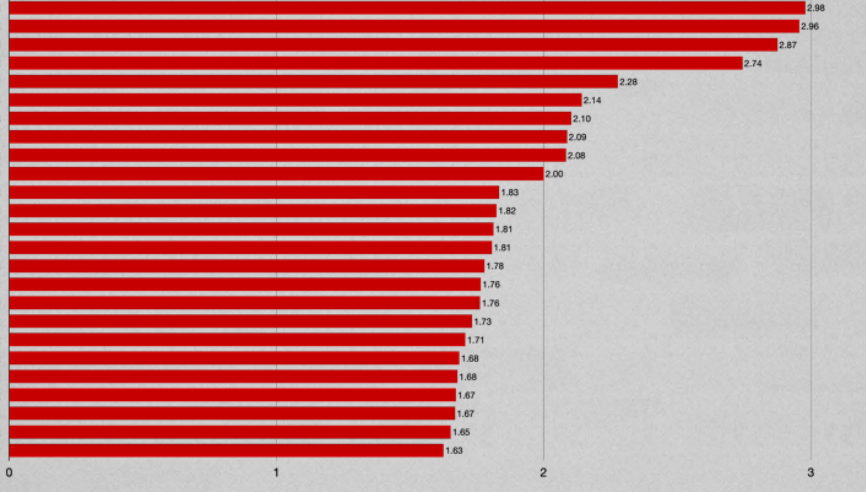

此次密碼強度分數的分析,設置一個0分~4分的評分機制,0分~1分表示密碼非常容易猜到,2分~3分表示還算容易猜到,4分表示密碼非常難猜。若以各個產業別的密碼評分來看,科學園區與工業區密碼強度評分為1.63分最高,其次為金融業(1.562分)、交通(1.551分)、緊急救援與醫院(1.493分)、通訊傳播(1.483分)、政府機關(1.411分)、能源(1.294分)以及水資源(1.281分)。

鄭仲倫綜整臺灣八大關鍵基礎設施的密碼強度的評分發現,這些外洩密碼強度都在1分~2分之間,表示這些個資之所以外洩的一個重要原因在於,普遍使用很容易被駭客破解的弱密碼,其中各類型產業的密碼強度差異並不大。

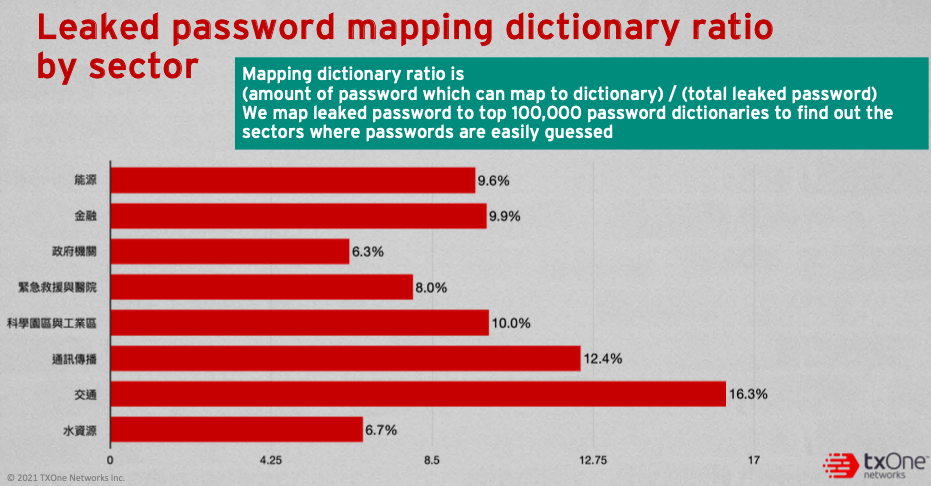

不過,密碼容易遭到駭客破解還有一種常見的可能性,那就是字典攻擊,意即駭客將各種字典中的單字、各種常用字句,或是各種常見密碼清單等,作為破解密碼的參考資料,畢竟,有許多使用者為了怕忘記密碼,經常會使用弱密碼或是容易記得、有意義的字句,這也成為一種常見的暴力破解密碼方式。

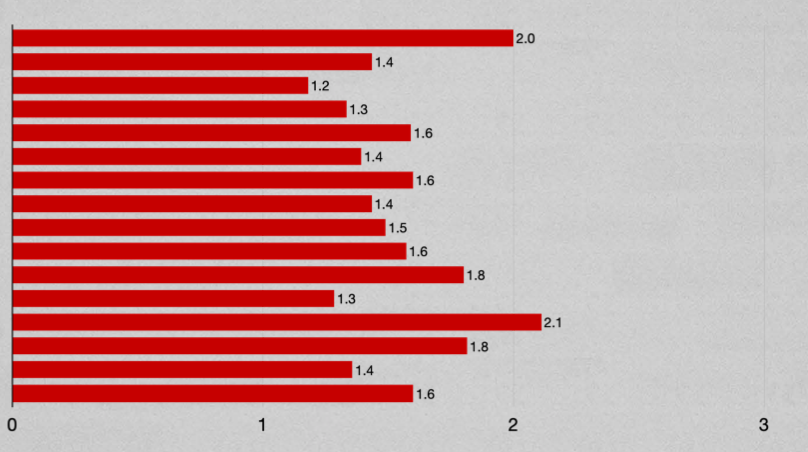

雖然字典攻擊是常見的密碼破解方式,但鄭仲倫將這次搜集到的臺灣關鍵基礎設施所外洩的密碼,進一步比對前10萬筆最常見的字典攻擊名單發現,交通類關鍵基礎設施員工所使用的密碼,有16.3%可以投射到常見的字典攻擊,其次為通訊傳播類(12.4%)、科學園區與工業區(10%)、金融(9.9%)和能源(9.6%)。他也說,容易投射到常見的字典攻擊,通常表示密碼規則不夠複雜,相對容易遭到駭客破解。

若以外洩密碼的強度來看,各個產業平均分數都介於1分~2分之間,對駭客而言,都是使用很容易猜到的弱密碼,密碼複雜度較低。

若將外洩的密碼比對駭客最常使用的前十萬個字典攻擊的內容可以發現,交通類員工使用的密碼,其中有16%吻合駭客經常使用的字典攻擊,密碼安全性堪慮。

高科技製造業個資外洩占整體7成,員工外洩個資比例最高2千倍

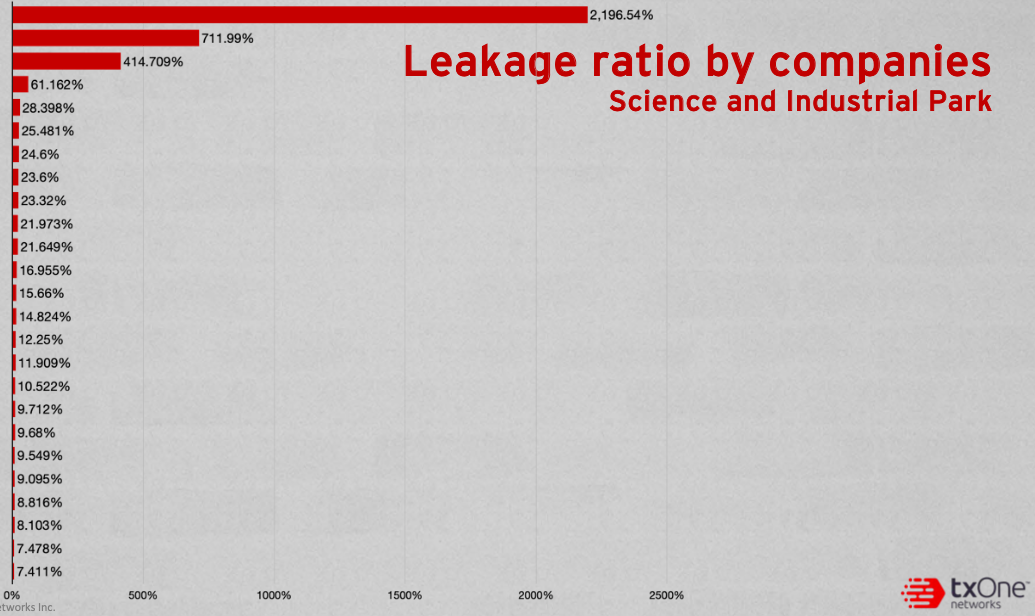

科學園區與工業區所外洩的個資,占整體外洩個資的7成,由於此次蒐集的個資都是臺灣上市櫃公司,在4月15日前營收排名前一百大的企業,為求慎重,也避免對企業造成不必要的衝擊,鄭仲倫表示,對外公開的圖表資料中,將直接隱匿企業名稱但保留外洩的資料數量,他也希望藉此提醒臺灣高科技製造業應該更重視員工個資安全,並強化相對應的安全防護措施。

若以個資外洩數量而言,前三多的企業外洩個資都超過五萬筆,外洩個資最多的數量則超過5.8萬筆(58,474筆),第二多(52,196筆)和第三名(52,058筆)外洩數量相去不遠,但到第四名企業外洩個資數量則只有5,466筆,可以清楚的發現,高科技製造業外洩個資有集中在某幾家企業的現象,可以推測,這些大規模資料外洩事件可能基於某些系統遭駭或某次個資外洩事件,導致員工資遭外洩。

若以高科技製造業員工外洩個資比例來看,外洩個資前三多的企業,外洩個資數量遠遠超過該公司的員工數,因此,若以員工外洩個資比例前三多的企業來看,員工外洩個資比例第一名的企業,該公司員工外洩個資數量,是該公司員工數量的2千倍(2,196.54%),第二名則是700倍(711.99%),第三名則是400倍(414.709%);第四名企業員工外洩個資比例為61.162%,與前三名有極大的差距,平均每5名員工中,有3名員工個資遭到外洩;但第五名之後的企業,員工外洩個資比例大概為一成~二成,差距相對前四名而言較小。

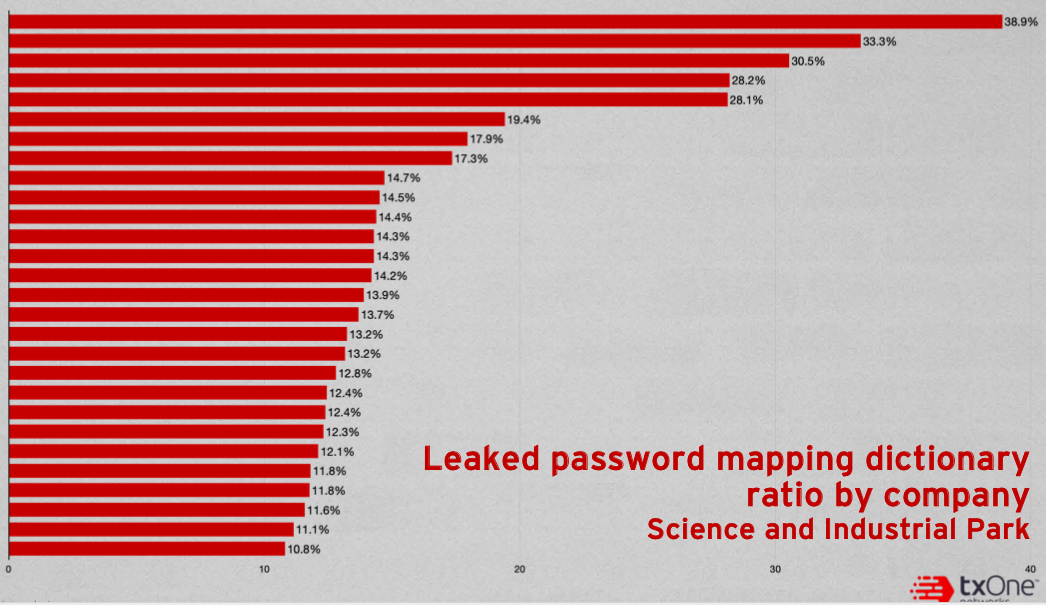

若以高科技製造業要求員工設置的密碼強度,前十強企業的密碼強度都在2分以上,駭客還算容易猜到相關密碼,但比科學園區與工業區整體產業的密碼強度平均分數1.63分還高;至於駭客可以借助字典攻擊暴力破解企業員工設置的密碼,第一名企業員工有將近四成(38.9%)可以透過字典攻擊破解員工設置的密碼;第二名為33.3%,第三名為30.5%。也就是說,前三名企業員工設置的密碼強度不足,駭客容易透過字典攻擊破解相關密碼。

為了避免造成不必要的困擾,刪除高科技製造業企業名稱,僅保留個資外洩數量,可以觀察到,前三多外洩個資的企業,每間企業個資外洩數量超過五萬筆,與第四名之後有極大的差距。

同樣刪除企業名稱,加上企業員工數量後可以發現,第一名員工外洩個資數量大幅超標,員工外洩個資竟然高達二千倍,其次為七百倍和四百倍。

同樣刪除企業名稱,可以發現,高科技製造業使用的密碼強度,前十名企業平均分數2分以上,高於產業平均分數,但對駭客而言,仍是弱密碼。

同樣刪除企業名稱,可以發現,前三名高科技製造業者員工使用的密碼,超過三成可以直接比對駭客常用暴力破解密碼的前十萬筆字典檔,也是各產業中,對照字典檔比例最高的產業。

金融業員工外洩個資比例最高15%,密碼易遭字典攻擊暴力破解

高科技製造業外洩個資占臺灣關鍵基礎設施整體外洩個資的七成,而金融業的外洩個資數量只占整體外洩個資的3%,但鄭仲倫表示,因為金融業牽涉到民眾的金錢,所以,金融業一旦發生個資外洩造成的影響也更大。

鄭仲倫觀察到,金融業外洩個資的業者中,有某間民營金融業者外洩數量占整體的三分之一(34.37%),同樣有集中的現象,因為是挑選市值前一百大的金融機構,搜集到有外洩個資的金融業家數比高科技製造業少,若細究個資外洩原因,有可能是之前某次單一個資外洩或者是撞庫事件造成的現象;若以員工外洩資料的比例來看,外洩個資數量前三名的金融業者,其中一名就是員工外洩個資比例最高的金融業者。但若加上員工數量的話,金融業員工外洩個資比例最高為15.74%,也就是平均每七名員工中,就有一名員工個資遭到外洩;其次為12.34%、8.74%。

普遍認為,金融業對於資安防護的作為相對嚴謹,但若從此次金融業外洩個資的密碼強度來看,金融業密碼強度的整體平均分數為1.562分,只有二家金融業者密碼強度分數超過2分,前八名業者超過1.6分,其餘都在1分~2分之間,和其他產業的差距並不大。

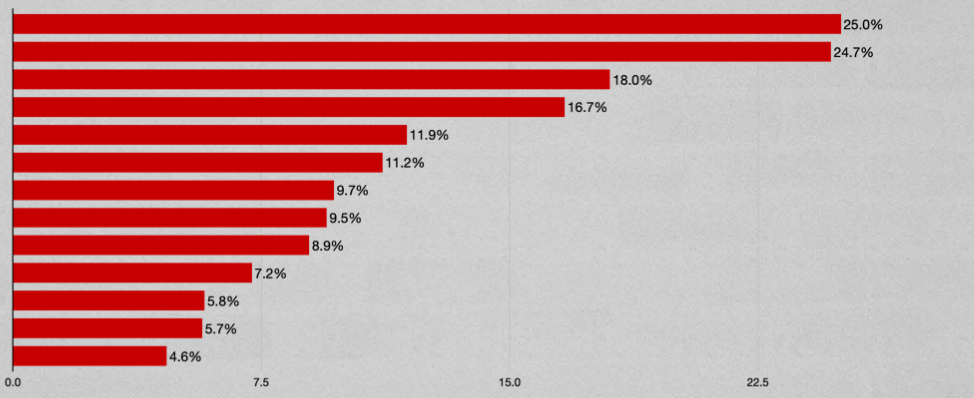

若將金融業外洩密碼比照駭客使用字典攻擊、暴力破解密碼的比例,鄭仲倫表示,金融業整體外洩密碼有9.9%可以利用字典攻擊破解,但第一名的金融業者外洩密碼,卻有四分之一(25%)可以透過字典攻擊破解,第二名也高達24.7%,這也意味著金融業要求員工設定密碼強度的規則需要再更複雜。

同樣刪除企業名稱,金融業中,有某民營銀行外洩個資比例,占整體產業的三成。

同樣刪除企業名稱,金融業員工外洩個資比例,最高為15.74%,也就是說,該間金融業每七名員工中,有一名員工個資遭到外洩。

金融業使用的密碼強度偏低,只有二家金融業超過2分,其餘都在2分以下,這也與一般認為金融業資安防護措施較嚴密的印象有差距。

金融業中,有二間企業使用的密碼,有四分之一可以直接對照駭客使用常見的字典檔,讓駭客更容易破解員工密碼。

醫療業員工外洩個資比例最高35%,易被字典攻擊暴力破解業者低於其他產業

挑選緊急救援與醫院類別作為分析的標的,鄭仲倫指出,臺灣基層醫療院所林立,但大型醫學中心每日提供醫療量能才是大宗,所以便鎖定臺灣各大醫學中心,作為此次關鍵基礎設施網路曝險的分析標的。

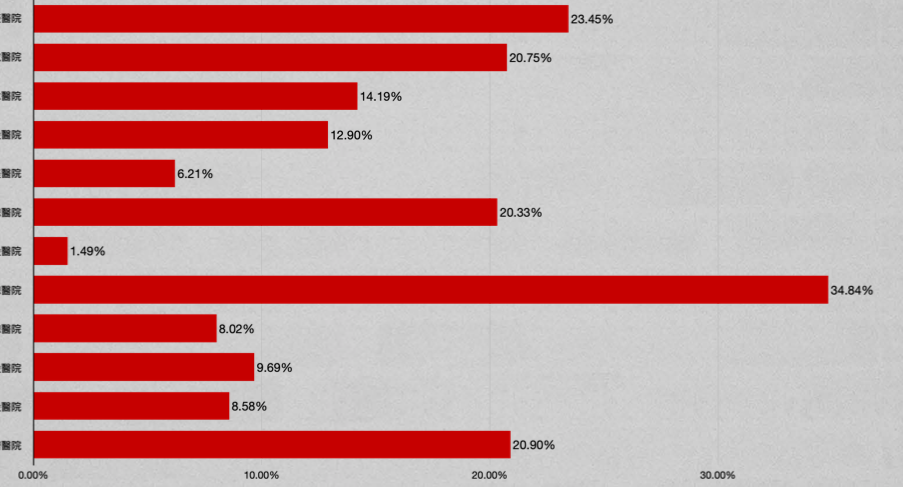

醫學中心雖然仍有外洩個資集中現象,但相較其他產業集中化現象略微趨緩,鄭仲倫指出,第一名外洩個資的醫學中心,占整體醫療業外洩個資的五分之一(20.56%),相較其他產業個資外洩高度集中化的趨勢,較為和緩;但若加上員工比例來看,排名第一名的醫院,員工外洩個資比例為34.84%,也就是說,每三名該醫學中心的員工,就有一名員工個資遭到外洩,第二名到第五名的醫院,員工外洩個資的比例超過二成。

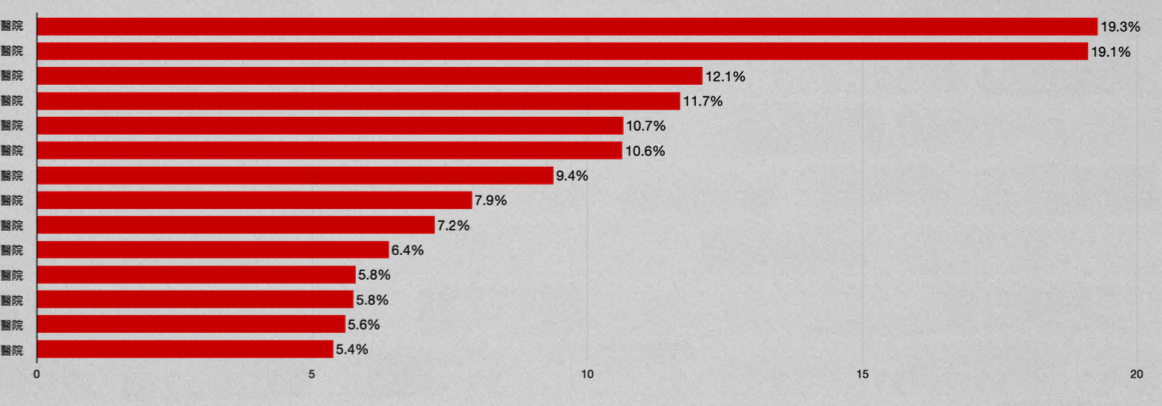

進一步分析醫學中心外洩個資的密碼強度,全部都在2分以下,表示密碼非常容易被駭客猜到;但若比對字典攻擊方式,只有前二名的醫學中心,分別有19.3%和19.1%的外洩密碼,可以使用字典攻擊暴力破解,相對其他產業動輒三、四成的外洩密碼可以被駭客破解,臺灣各大醫學中心要求員工設置的密碼複雜度相對其他產業高。

這次員工外洩個資比例最高的產業雖然是通訊傳播、能源、醫療業和政府,鄭仲倫認為,不管企業資安設備的防護力多好,都可能在無意間發生個資外洩的事件,也可能像是遭到類似供應鏈攻擊的方式,導致自家企業的員工個資可能透過其他公司遭到外洩,進而成為駭客攻擊關鍵基礎設施的利器。

鄭仲倫從此次公布的臺灣關鍵基礎設施網路曝險報告也發現,使用弱密碼是共通問題,更遭到的是,有超過10%以上的外洩密碼,是可以透過字典攻擊暴力破解,密碼管理將成為臺灣關鍵基礎設施必須優先解決的資安議題。

.png)

各大醫學中心中,第一名外洩個資的數量,占產業整體外洩數量的二成,個資外洩集中化的趨勢,相對其他產業和緩。

員工外洩個資的比例,最高的醫院是每三名員工,就有一名員工個資外洩,第二名到第五名的醫院,員工外洩個資的比例超過二成。

.png)

若以密碼強度來評分,醫學中心員工使用的密碼強度全部低於2分,也是各產業中,唯一一個沒有一家醫院密碼強度超過2分的產業。

醫學中心外洩密碼若直接比對駭客使用的常見十萬筆字典攻擊的字典檔,沒有一家醫學中心所使用的密碼,超過字典檔的二成,這也是各產業中最低的部份。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09