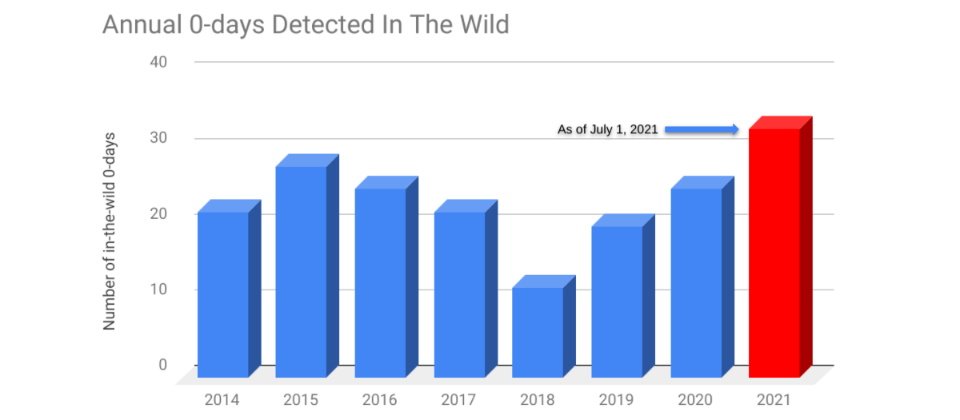

Google認為被駭客攻陷的零時差漏洞數量逐年增加,背後原因可能不單只是攻擊行動變多了,也可能是廠商開始主動揭露漏洞是否被開採,或是組織安全意識的提高,讓駭客必須採用更先進的零時差攻擊程式,才能成功入侵目標系統。(圖片來源/Google)

Google本周透露,從今年1月到6月間,駭客已經開採了33個零時差漏洞,凌駕了去年一整年的22個。而在今年已被攻陷的零時差漏洞中,有4個是由Google威脅分析小組所發現。

該小組發現的4個零時差漏洞中,有兩個涉及Chrome瀏覽器,分別是CVE-2021-21166與 CVE-2021-30551,另一個是存在於IE中的CVE-2021-33742 ,而CVE-2021-1879 則與Safari的WebKit有關,而且開採這4個漏洞的是來自於3個不同的攻擊行動。此外,Google相信其中有3個零時差漏洞攻擊程式,是由同一個商業監控公司所開發,並將它們出售給兩個政府。

本周與微軟共同揭露DevilsTongue間諜程式的Citizen Lab,則認為Google所指的商業監控公司,就是打造DevilsTongue的以色列業者Candiru。

值得注意的是,駭客所攻陷的零時差漏洞逐年增加,例如2018年只有十多個,2019年增加至20個,2020年為22個,但光是在今年上半年就有33個零時差漏洞被開採。

Google說明,被揭露的零時差漏洞與被開採的零時差漏洞之間並無直接的關聯,因為打造零時差攻擊程式的駭客其實希望所開採的漏洞不要被發現,才能發揮攻擊程式的最大潛力。

Google也歸納了零時差攻擊漏洞激增的原因,例如可能不是攻擊行動變多了,而是軟體/平臺供應商開始會在所修補的漏洞中,註明是否已被開採。

但也有可能是駭客使用愈來愈多的零時差攻擊程式,因為當軟體的安全保護更完善時,駭客就必須串連多個零時差漏洞才能達陣,再加上專門銷售零時差攻擊程式的駭客公司也變多了,以及組織安全意識的提高,也讓駭客必須採用更先進的零時差攻擊程式,才能成功入侵目標系統。

不過,Google認為,駭客轉向零時差漏洞攻擊可能是件好事,因為這代表當供應商與使用者定期修補漏洞時,駭客已無法輕易開採這些已被修補的安全漏洞,而必須尋找成本更高的零時差漏洞。只不過,隨著開採的難度增加,市場上也出現了新的商業模式,由商業駭客公司打造攻擊程式來供客戶使用。雖然Google並未指名道姓,但以色列的NSO Group與Candiru都是屬於這類的公司。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10