微軟

對於許多的企業與家用環境而言,網路閘道設備(Network Gateway)是橫跨網際網路與內部環境存取的橋樑,一旦遭入侵,可能導致企業與家用網路門戶大開,讓攻擊者能對內網進一步造成危害,而駭客攻擊這類連網設備的行動,很可能就會運用殭屍網路病毒。

例如,最近微軟揭露新一波殭屍網路Mozi的攻擊,研究人員發現,近期這款殭屍網路病毒針對Netgear、華為、中興(ZTE)等廠牌的網路閘道設備,加入了能夠持續運作的能力。

Mozi是點對點(P2P)的殭屍網路,最早是Netlab 360實驗室於2019年12月揭露,其特點是透過DHT協定(Distributed Hash Table,一種類似BitTorrent的傳輸方式),來感染物聯網(IoT)裝置,例如路由器、網路閘道,或是數位視訊錄影機(DVR)等。

具備持續運作力而難以清除

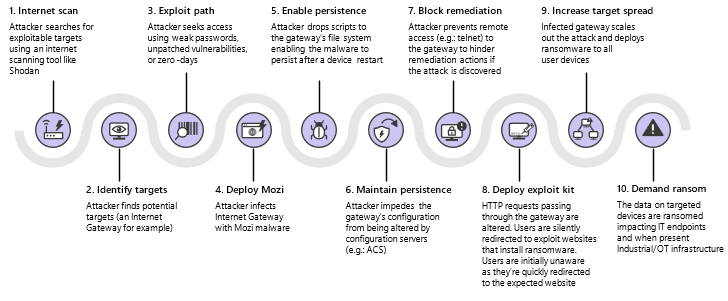

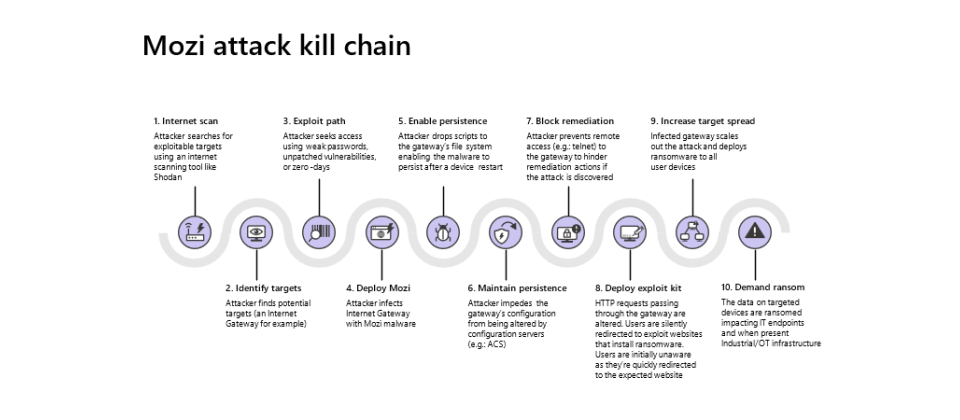

駭客運用該殭屍網路病毒發動攻擊的流程,可能會以何種方式進行?微軟提出了攻擊鏈的假設。首先,他們會透過像是物聯網搜尋引擎Shodan,來找尋、識別曝露在網際網路上的連網設備。接著,駭客會滲透攻擊目標,方法可能是透過Telnet遠端登入網路閘道,再透過弱密碼,或者是物聯網裝置未修補的漏洞,進而在目標裝置植入Mozi。

而攻擊者運用Mozi可能會衍生的攻擊行為,包含了發動分散式阻斷服務(DDoS)攻擊、資料外洩,以及執行指令或是惡意酬載等,藉由Mozi感染這些設備當做跳板,攻擊者可以進而橫向移動,來攻擊具有高度價值的目標。例如,操作科技(OT)環境裡的資訊系統、工業控制系統(ICS)等。

但微軟在分析新的Mozi殭屍網路病毒之後發現,駭客加入能讓Mozi在受害裝置持續運作的能力,包含了在受害裝置的檔案系統中加入指令碼(Script),讓Mozi能隨著裝置開機就執行,並且竄改組態設定,阻礙組態伺服器與受害裝置之間的通訊;再者,攻擊者會藉著切斷Telnet等遠端存取的通訊協定,來封鎖管理者復原裝置組態的管道。

攻擊者究竟如何運用殭屍網路病毒Mozi?微軟列出了可能的流程,包含最初的找尋、識別攻擊目標(步驟1、2),滲透受害的網路閘道裝置並植入Mozi(步驟3、4),設置能讓Mozi持續運作的組態(步驟5至7),最終達到攻擊企業內部環境的目的(步驟8至10):例如,部署滲透套件、發動勒索軟體攻擊,以及索討贖金等。

針對特定廠牌網路閘道而來

對於上述提及讓Mozi持續在受害裝置中運作的能力,微軟指出,這些功能是針對Netgear、華為,以及中興的網路閘道設備而來。

其中,為了提升權限,Mozi會在檢查這些網路閘道設備的特定資料夾過程中,濫用CVE-2015-1328──這是存在於Ubuntu作業系統中,舊版Linux核心(3.10至3.19版)的漏洞,一旦遭到濫用,能讓不具特殊權限的使用者在系統目錄建立新的檔案,或是讀取系統檔案的內容,進而取得管理員存取權限。

除了Mozi會在3個廠牌的網路閘道設備中,都會濫用上述的漏洞之外,也有鎖定特定廠牌的行為。像是針對中興的路由器和數據機,Mozi會複製自己到指定的資料夾,並且停用TR-069埠,以及阻斷受害裝置與自動組態伺服器(Auto-Configuration Server)連線的能力等,此外,Mozi還會刪除特定的檔案,以免其他的攻擊者濫用CVE-2014-2321漏洞來存取受害裝置。

而對於華為路由器與數據機的部分,Mozi則是會執行特定的指令來竄改密碼,並且停用集中控管的功能,以防管理者透過管理伺服器還原受害裝置的組態。

此外,Mozi也會封鎖特定的路由器TCP通訊埠,讓管理者無法遠端存取,例如Telnet埠(23埠、2323埠)、TR-069管理埠(7547埠)等,其中,也包含特定廠牌專屬的通訊埠,像是Netgear設備的TR-069管理埠(35000埠),以及華為設備的管理埠(50023埠)等。

在具備上述可持續於受害裝置運作的功能之餘,攻擊者也為Mozi惡意軟體添加新的攻擊能力,可劫持HTTP連線進行中間人攻擊(MitM),或是進行DNS欺騙(DNS Spoofing),將流量重新導向攻擊者控制的IP位置。

而對於這些暴露於上述風險的路由器和網路閘道,微軟建議管理者要使用強密碼,以及安裝最新的修補程式,來防範Mozi的攻擊。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09