Tenable

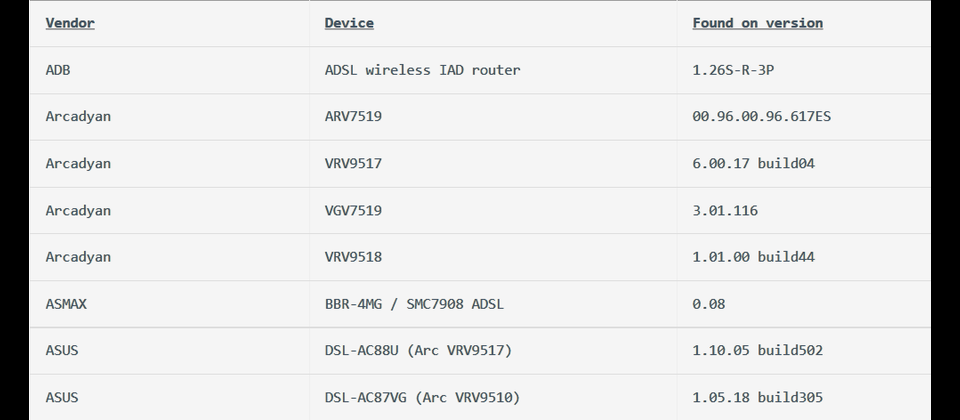

整個8月出現了相當多重大的資安事故,以及許多影響範圍甚廣的漏洞。值得留意的是不少與物聯網(IoT)設備有關。像是臺灣綜合接入設備(IAD)製造商智易科技(Arcadyan)所生產的路由器,當中曝露的漏洞,不只影響華碩、Buffalo等品牌的多款產品,更是波及許多網路服務供應商(ISP)的設備,漏洞可能影響數百萬臺設備。而瑞昱半導體(Realtek)無線晶片的漏洞,也使得超過200款連網產品受到影響。而物聯網雲端服務平臺Kalay傳出CVSS風險達9.6分的漏洞,很可能使得採用該平臺的連網設備曝露相關風險。

針對連網裝置的攻擊,還有鎖定網路儲存裝置(NAS)而來的事故。先是群暉科技(Synology)發出警告,指出他們偵測到一波殭屍網路病毒StealthWorker攻擊行動;事隔數日,資安業者Palo Alto Networks揭露勒索軟體eCh0raix(亦被稱為QNAPCrypt)的威力變得更加強大,能同時針對群暉科技與威聯通科技(QNAP)的NAS下手。

而駭客攻擊連網裝置的目的,很有可能是為了接續能針對企業內部發動進一步的攻擊。例如,殭屍網路病毒Mozi鎖定Netgear、華為、中興(ZTE)等廠牌的網路閘道設備,並具備持續常駐於受害裝置的能力,攻擊者成功控制這種網路閘道設備後,有可能接下來會藉此傳遞漏洞滲透工具,或者是發動勒索軟體攻擊。

論及勒索軟體攻擊的部分,國內有技嘉疑似遭RansomEXX攻擊的事故,以及連鎖餐飲業者鬍鬚張因勒索軟體攻擊而導致客戶資料外洩的情形。而在國外,則有LockBit 2.0這個新興的勒索軟體,不只攻擊IT顧問公司Accenture,7月在澳洲也出現大量受害組織。但在這些重大事故之外,我們可以看到有一些過往鮮少、甚至是幾乎沒有出現過的勒索軟體攻擊手法,例如,駭客透過LinkedIn找尋內應,以高額分紅希望員工能在公司的重要Windows伺服器執行勒索軟體,也有攻擊者發起結合客服的BazaCall釣魚郵件攻擊,目的是要在受害者所屬的組織植入Ryuk或Conti勒索軟體。

而在企業的IT環境裡,繼上個月Windows列印多工緩衝處理器(Print Spooler)被發現數個PrintNightmare漏洞,本月份則有影響AD網域的PetitPotam漏洞,以及由戴夫寇爾(Devcore)研究員揭露的Exchange漏洞ProxyShell,都相當值得留意後續的發展。

01.近40款智易路由器存在身分驗證漏洞,恐影響數百萬臺設備

02.瑞昱無線晶片重大漏洞恐波及逾200款連網設備

03.殭屍網路發動大規模DDoS攻擊,每秒發出逾1,700萬次HTTP請求

04.Windows Server用戶小心!PetitPotam漏洞恐讓攻擊者挾持AD網域

05.戴夫寇爾研究員因揭露ProxyShell等多項Exchange漏洞,獲Pwnie Awards最佳伺服器漏洞獎

06.滲透測試工具Cobalt Strike存在DoS漏洞,可以用來遏阻攻擊行動

07.駭客以百萬美元贖金分紅利誘員工,意圖在企業內部植入勒索軟體

08.技嘉科技傳出遭勒索軟體攻擊

9.勒索軟體LockBit攻擊IT顧問公司Accenture,要脅限期支付贖金

10.日本加密貨幣交易所Liquid驚傳遭駭,駭客偷走近上億美元加密貨幣

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09