此次F5修補的安全漏洞之一CVE-2021-23031屬於權限升級漏洞,攻擊者一旦開採成功,就可執行任意系統指令甚至接管整臺系統,BIG-IP Advanced WAF、BIG-IP ASM 11.x-16.x版用戶,應盡快更新至官方指定版本。

F5本周發布安全公告,包含13個高風險及1個允許攻擊者執行指令或刪改檔案的重大安全漏洞。

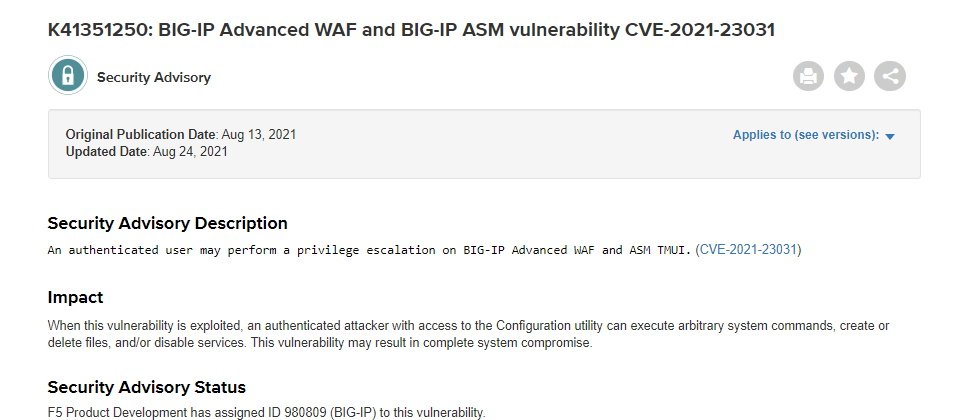

此次F5修補的30個漏洞中包括13個高風險漏洞,其中CVE-2021-23031屬於權限升級漏洞。它位於流量管理員UI(TMUI)的組態工具中,一旦遭到開採,具有存取權限的攻擊者就可於系統上執行任意系統指令、新增、刪改檔案,或是關閉服務,甚至可讓攻擊者接管整臺系統。

這個漏洞影響BIG-IP Advanced WAF(Web Application Firewall)11.x-16.x版,和 BIG-IP ASM(Application Security Manager),CVSS 3.0 風險值8.8,但在純裝置模式(Appliance Mode Only)下風險值高達9.9。

由於這漏洞允許合法使用者發動攻擊,F5提供用戶需自行緩解、但可能需評估是否合適的方法,他們建議用戶儘速升級到最新版本以確保安全。

其他高風險漏洞風險值分佈於7.2和7.5之間。其中Big IP Advanced WAF 與ASM還分別存在其他4項漏洞(CVE-2021-23028、CVE-2021-23029、CVE-2021-23030、CVE-2021-23032、CVE-2021-23033),導致程式終結及伺服器請求偽造(Server-Side Request Forgery)攻擊。其他漏洞還有跨站腳本程式碼(XXS)、遠端程式碼執行(RCE)攻擊及程式中止,影響產品包括BIG-IP DNS、BIG-IP TMM、BIG-IP TMUI、iControl等。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09