情境示意圖,圖片來源/微軟

9月15日報導更新 微軟Patch Tuesday修補包含MSHTML引擎等66項漏洞

微軟周二(9/8)公告一個可趁用戶誤開Office文件後駭入PC的Windows零時差漏洞,儘管微軟宣稱其產品內建保護,但研究人員認為這個漏洞對用戶造成的威脅,比想像中來得高。

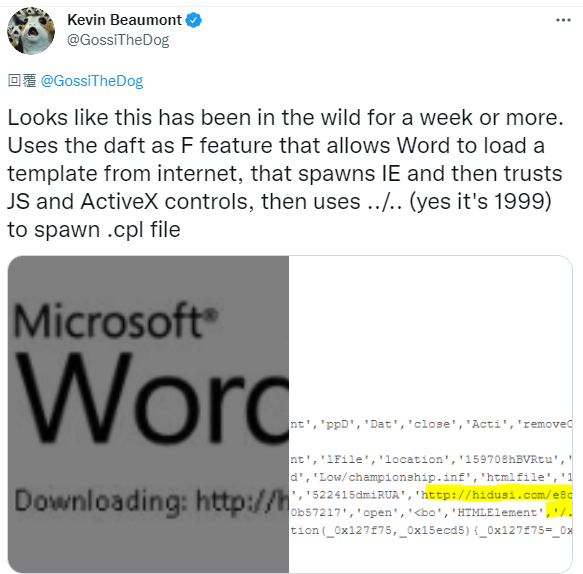

最新編號CVE-2021-40444的漏洞,位於Windows內的舊式瀏覽器引擎MSHTML。攻擊者可傳送惡意Office文件,觸發Office程式開啟並連上內含惡 意ActiveX控制項的網站,進而下載惡意程式到PC,這可讓駭客執行任意程式碼,甚至接管整臺電腦。

微軟還未釋出安全更新來修補這漏洞,但微軟表示,Office預設開啟來自網路上的文件時,會啟用「安全檢視」(Protected View),以及沙箱技術Application Guard for Office,兩者都能防範攻擊。這項技術原理是Windows Defender會在開啟Office文件前,檢視是否有MoTW(Mark of the Web)的標籤,這標籤意謂是來自網際網路。若文件帶有這標籤,Defender SmartScreen就會以安全檢視開啟。

此外,關閉IE環境下安裝ActiveX可減緩攻擊。使用者可經由登錄編輯程式變更登錄檔以關閉ActiveX。

但是研究人員認為駭客有許多方法可以繞過這些防護。首先,許多使用者並不理會Office的警告訊息,會逕自關掉安全檢視來讀取文件。此外,根據MITRE資料庫,將惡意文件包含在容器檔案格式,像是壓縮檔(.arj、.gzip)或磁碟映像檔(.iso、.vhd)等中,即使沒有MoTW標籤,也能偷渡下載到電腦上開啟,因為這時檔案會被視為本機檔案。

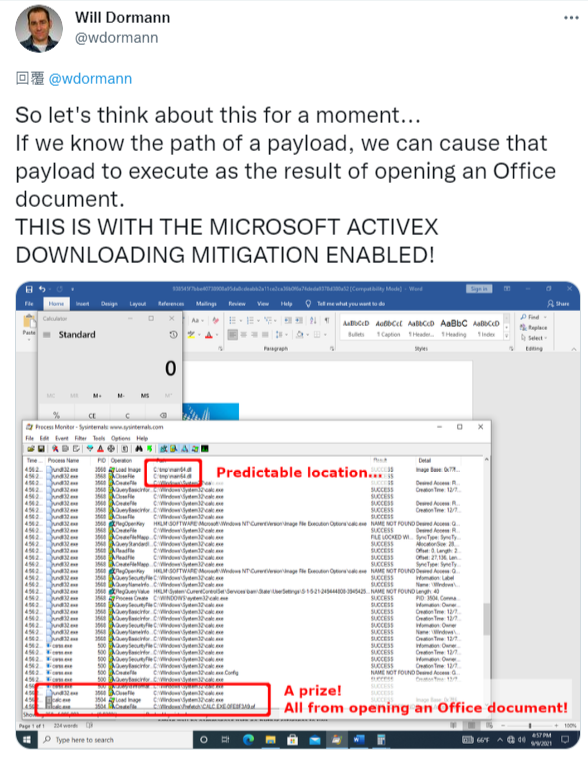

針對ActiveX,安全專家包括CERT/CC研究員Will Dormann已測試出在啟用ActiveX緩解措施的PC上,依然能開啟Office文件執行惡意程式的方法。研究人員指出,這類攻擊比惡意巨集還危險,連關閉或限制巨集的電腦都還是可能曝險。

雖然微軟指出尚未有針對此漏洞的攻擊活動,但資安研究人員Kevin Beaumont認為,此類開採漏洞的活動至少已經一個月。他觀察到有些惡意網域和Bazarloader及一個勒索軟體背後的APT組織重疊,顯示駭客已經開始大量發送垃圾郵件。

研究人員目前觀測到的惡意檔案,還侷限在Office文件,包括RTF文件形式。

微軟可能會在9月14日,透過9月份Patch Tuesday修補這項漏洞。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10