為了全面對抗勒索軟體的侵襲與散播,在國際上,已經出現專責組織No More Ransom,除了提供基本勒索軟體知識的問與答,他們的最大特色,就是提供識別勒索軟體的服務,並作為尋找解密工具的集中入口網站。

但若要徹底杜絕勒索軟體發展,需要各國政府採取行動,隨著勒索軟體威脅更多組織與企業,今年有更多國家強調根除勒索軟體的決心與作為。例如,美國國土安全部網路安全暨基礎安全局(CISA)就推出專屬的網站,名為StopRansomware.gov,最近臺灣政府也響應這個全球潮流,由TWCERT/CC推出勒索軟體防護專區的獨立入口網站(https://antiransom.tw/),提供臺灣企業組織使用,不論事前、事中與事後的因應,都能更有著手方向。

關於這個勒索軟體防護專區的成立,TWCERT/CC組長林志鴻表示,這兩年臺灣陸續傳出重大勒索軟體攻擊事件,但有些企業因應這類型資安威脅時,還是不知所措,因此,在行政院國家資通安全會報與國家通訊傳播委員會(NCC)的支持下,TWCERT/CC在今年6月於自家網站新增設了勒索軟體防護專區,後續,他們又為這個資安防護資源專區,設計了獨立的入口網站,並在10月初正式上線。

基本上,這個網站的內容參考了各國政府的做法,像是:美國CISA、英國國家網路安全中心(NCSC),以及澳洲網路安全中心(ACSC)等,都成立了對抗勒索軟體專區。

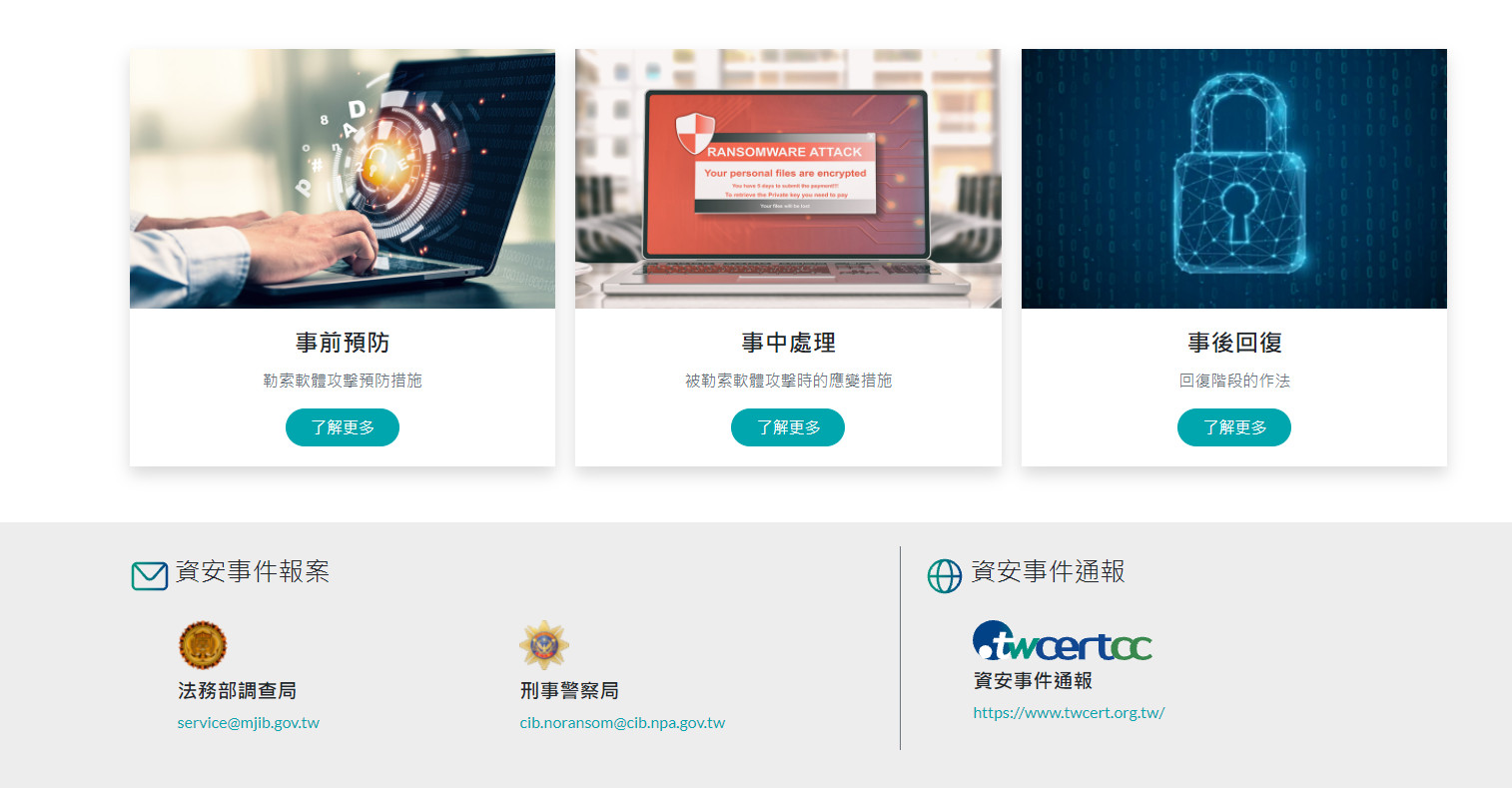

林志鴻表示,這個網站在呈現方式上,他們也在新上線之際,加入了一些調整,最大不同就是將內容區分為事前、事中與事後。之前他們並未如此區隔,當企業遇到勒索軟體不同時期的攻擊狀況,要從中找到因應方法,會比較複雜。

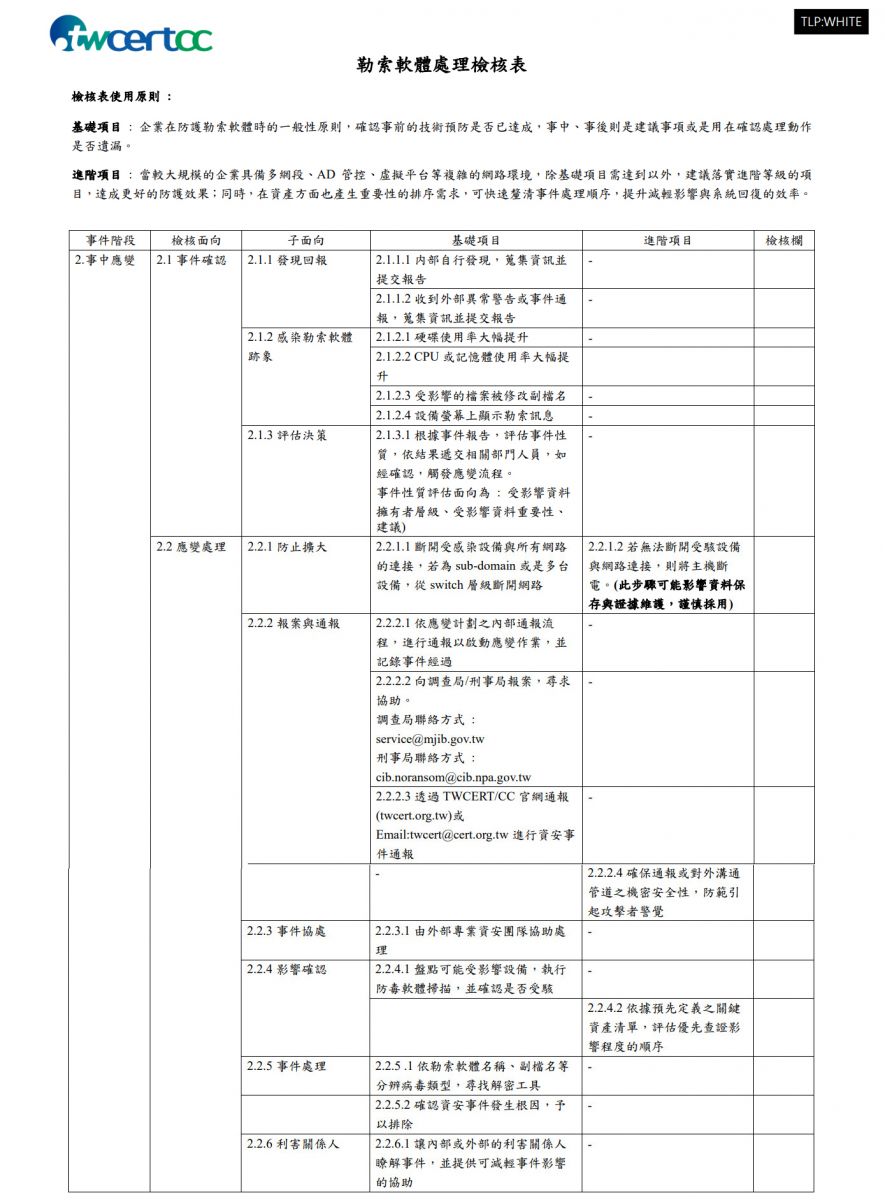

而在每個階段,TWCERT/CC在此都提供相對應的指南、資源與自評等內容,並設計了檢核表,幫助企業透過更簡單的方式,來檢視自身的行動。

在今年10月初,TWCERT/CC推出勒索軟體防護專區的獨立入口網站(antiransom.tw),並以事前預防、事中處理、事後回復來區分,讓使用者可以根據目前的資安狀態, 更容易找到所需的防護與因應的指南與資源。

彙整美國政府與跨國平臺組織的資源與教學說明

具體而言,在事前的預防指南、事中的處理指南,以及事後的回復指南,TWCERT/CC這個網站都有基本的說明與作法,讓使用者可以更容易依據自身需求,找到建議的指引。

特別的是,這裡同時彙整了國際上的可用資源,並有教學說明,相當便利。

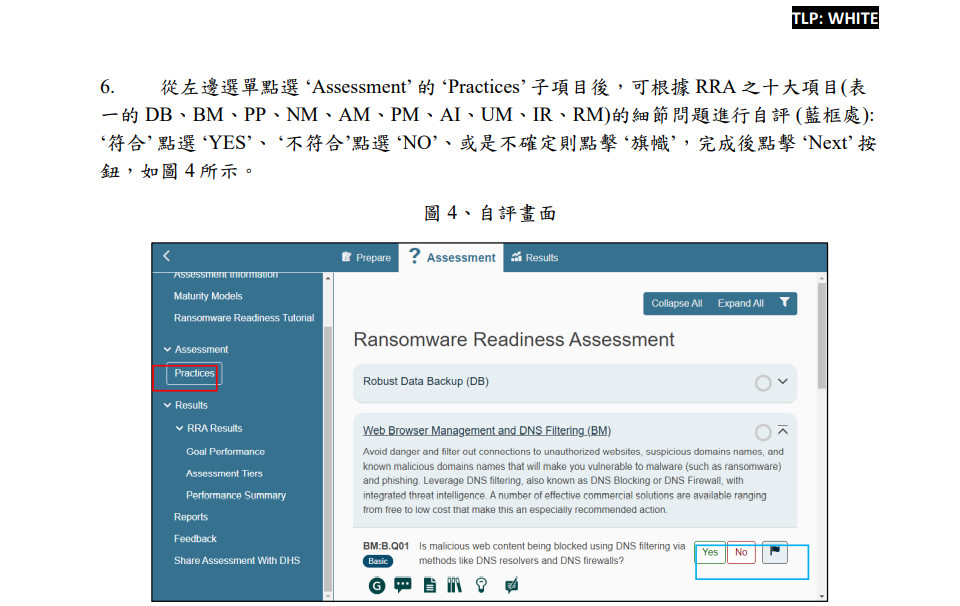

例如,在事前預防與事後回復的面向,這裡提供相當實用的資源:勒索軟體防護成熟度自評說明,當中特別介紹CISA的網路安全評估工具(Cyber Security Evaluation Tool,CSET),這當中有個名為勒索軟體就緒評估(Ransomware Readiness Assessment,RRA)的功能模組,可供大家使用。

事實上,在6月底,CISA就已釋出RRA模組,可協助組織評估自身防禦勒索軟體成熟度的能力,當時iThome也關注這項新聞,後來得知TWCERT/CC也向國人推薦使用這項資源,我們相當樂觀其成,因為RRA雖然是CISA提供給美國政府組織的自我評估工具,但對於國內企業而言,也相當具有參考價值,或許也有助於促進臺美的資安應用交流。

關於CISA CSET的RRA使用方式,TWCERT/CC勒索軟體防護專區目前提供了圖解,以及中文使用說明。當中提到,如欲使用這套工具,我們可從美國CISA官方網站或GitHub網站下載,這裡也提供自評工具操作流程教學。這些均可促進臺灣使用者、組織與企業去認識這樣的工具,以及用於了解自身成熟度與找出優先改善措施。

在事中應變方面,這網站介紹了「勒索軟體辨識與解密工具」的資源,例如,列出能辨識勒索病毒種類的工具,包括MalwareHunterTeam提供的ID Ransomware,以及No More Ransom Project提供的Crypto Sheri(解碼警長)功能。

如果要尋找解密工具,同樣可利用No More Ransom平臺,搜尋到各資安業者提供的對應解密工具。

TWCERT/CC在事前與事後的資源中,提供了CISA勒索軟體自評工具的簡易安裝與使用說明。例如這套工具包含十大評估指標,每項指標提出不同問題,以圖中為例,企業的網頁惡意內容是否使用DNS過濾?IT或資安人員只要勾選「是」、「否」或「不確定」就可作答,最後將會獲得評估結果。

當TWCERT/CC接獲國際情資,他們也會連繫國內企業

無論如何,這些對抗勒索軟體資源的統整,的確能讓有些企業有更多預防與應變的參考,以免在這類攻擊事件發生時,卻又不知道該如何做。因此,無論你是否需要這些參考資訊,重點仍是:企業平時就該有所準備。

不過,雖然受害組織可向法務部調查局刑事警察局報案,但是負責的機關如果不統一,是否會影響政府對於通盤掌握勒索軟體情資的能力?

而對於TWCERT/CC而言,是否積極掌握國內民間業者的勒索軟體事件?例如,最近一個月,暗網傳出有國內上市鋼鐵公司遭Hive勒索軟體攻擊消息,以及上市工程公司遭到LockBit2.0攻擊,但上述公司並未在證交所發布資安事件重大訊息,因此,這些受害企業的後續調查,以及當時應變狀況,外界並無法進一步了解,令人好奇的是:TWCERT/CC是否知情?

林志鴻表示,TWCERT/CC是國內資安事件通報管道,在國際上也是主要窗口,因此,國際CERT組織也會將情資提供給他們,若收到消息,他們會嘗試聯繫國內企業,以了解狀況,或提供報案與復原等協助,不過,在相關的合作細節上,他們與這些組織之間有互相保密的承諾,因此,無法提供更具體、詳細的答案。但近期可能有進展,因為他也提到:TWCERT/CC與證券交易所正在討論相關合作。

若能帶領摧毀勒索產業體系,更有助突顯臺灣重要性

除了增進國內企業對抗勒索軟體的認知,近年臺灣在國際屢屢成為許多產業發展焦點,既然對抗勒索軟體已是全球面臨的共通挑戰,不論資安業者、執法單位與政府,大家都在想辦法杜絕,因此各界所採取的行動,不只是告訴所有使用者如何防護,還要更進一步摧毀勒索軟體駭客生態體系。

因此,若是國內執法單位能設法做出更多貢獻,成為查緝勒索軟體犯罪行動的推動者、示範者,應該可以大幅提升臺灣在國際資安上的地位。

當然,不僅是促成更多跨國執法合作,我們同時也可設法強化內部治理,例如,修訂法律,將背後指使攻擊的人士予以定罪,甚至加重刑責,嚇阻不法人士的行動。

勒索軟體受害者可以報案求助

TWCERT/CC在網站上也列出資安事件報案管道,包括法務部調查局、刑事警察局,以及民間企業遭遇資安事件的通報管道,也就是TWCERT/CC本身,而事實上,在事中處理的建議因應方式上,通報這個舉動也列為應變措施採取的行動步驟。

林志鴻表示,一旦遭遇資安事件,除了企業本身的緊急處置與調查,或是尋求外部資安專業單位協助,還可以向調查局或刑事局報案來尋求協助,遺憾的是,國內很多企業可能不知道能夠這麼做。

同時,企業也可向TWCERT/CC通報,將能獲得事後復原的第三方意見,或是透過惡意樣本分析與相關資訊,獲得日後資安強化的建議。

【10/22補充資訊】向警方報案可獲得那些協助?刑事警察局表示,企業可以透過電子郵件或110等任何方式報案,他們會針對案件狀況以及案情,提供專業意見與必要的協助,供企業參考。關於案件受理相關流程,刑事局指出,原則上他們會希望企業完成報案手續,後續企業這邊也能提供相關跡證,如伺服器或防火牆的log記錄,以及勒索軟體的樣本,由本局專案小組人協助過濾清查分析。另外,也會依案情需要,由相關單位組成專案小組進行後續的追查。

在這個勒索軟體防護專區網站(antiransom.tw),TWCERT/CC除了在呈現方式上調整為事前、事中與事後,同時也新設計了檢核表,幫助國內企業在預防、因應或回復上能有簡單的步驟可以依循。上圖為事中應變的檢核表,步驟中的應變處理也提到防止擴大後的報案、通報與外部資安單位協助處理等。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09