Tarnkappe

10/21-10/27必看資安新聞

#資料外洩 #高科技產業

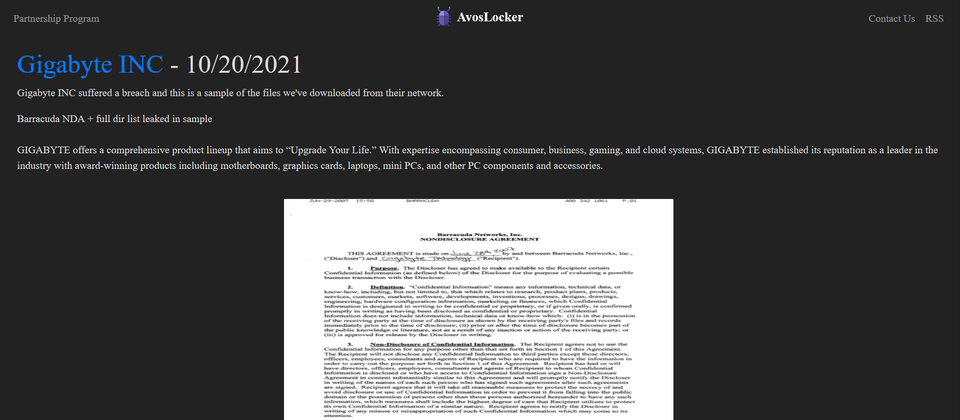

勒索軟體AvosLocker攻擊技嘉,聲稱取得該公司與多家廠商的保密協議

以個人電腦和伺服器等產品著名的技嘉科技,在8月初遭到勒索軟體RansomEXX攻擊之後,近期又有勒索軟體駭客宣稱,攻陷該公司並取得機密文件。根據資安新聞網站PrivacySharks、Tarnkappe、Threatpost的報導,勒索軟體駭客組織AvosLocker於10月20日,在暗網的網站上發布消息,宣稱他們從技嘉的網路下載機密文件,其中包含與資安業者Barracuda Networks的保密協議(NDA)。不過,究竟他們取得多少檔案,以及發動勒索軟體攻擊加密檔案與否,這個駭客組織並未透露有關細節。

但除了有關營業機密的資料,這次外洩的資料也有多種個資,包含了員工的薪資、使用者的帳密、以及合作人員的合約,甚至是求職者的履歷等。詳全文

圖片來源:Tarnkappe

#網路攻擊 #汽車產業

車燈大廠帝寶遭遇資安事件,臺灣廠區部分伺服器受影響

車燈製造公司帝寶工業遭遇資安事件,10月18日,該公司於證交所發布重大訊息,指出廠區有部分伺服器遭受病毒攻擊,該公司已通報政府執法部門,而受到影響的內部資訊系統,也陸續回復運作。

帝寶工業財務部經理兼發言人呂理豐表示,這次遭受攻擊的伺服器,位於臺灣廠區,只影響該廠區的一小部分,且是不重要的系統。至於本次資安事故是否為勒索軟體攻擊?呂理豐並未多談,僅表示相關資訊可以參考他們發布的重大訊息。詳全文

#軟體供應鏈攻擊 #Npm

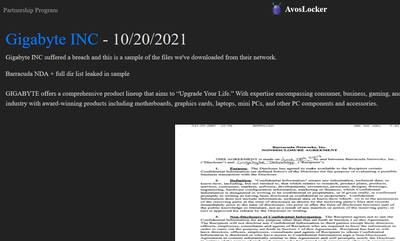

熱門Npm套件UAParser.js遭植入惡意程式

不時傳出有熱門Npm套件遭到竄改的情況,而引起各界關注。例如,UAParser.js的作者Faisal Salman在10月22日證實,他的Npm帳號疑似遭到駭客挾持,發布3個植入惡意程式的UAParser.js。對此,母公司GitHub,以及美國網路安全及基礎設施安全局,皆提出警告,呼籲受影響的使用者應該儘速更新軟體。

這3個被植入惡意程式的套件版本為0.7.29、0.8.0、1.0.0。資安業者Sonatype指出,這些惡意套件會在受害系統植入挖礦程式XMRig,並且竊取各式憑證。詳全文

圖片來源:Faisal Salman

#釣魚郵件攻擊 #零點字元

駭客利用看不到的字元混淆釣魚郵件,讓郵件安全系統與用戶難以察覺異狀

為了能快速發動攻擊,駭客也有可能會利用其他人的工具,拼湊後納入新的手法再拿來運用。例如,微軟揭露一起自2020年底開始網路釣魚攻擊,駭客使用名為TodayZoo的攻擊套件,為了避免使用者察覺異狀,他們使用了零點字元(Zero-point Font)的混淆手法,並透過假造的Microsoft 365登入網頁,來騙取使用者帳密。詳全文

#Rootkit #WHQL

惡意程式FiveSys利用微軟簽章偽裝成合法驅動程式,竊取用戶線上遊戲帳密及金錢

為了讓使用者以為是合法的驅動程式,而不疑有他安裝到電腦上,攻擊者在惡意程式加入微軟WHQL簽章,來獲取受害者的信任。例如,資安業者Bitdefender揭露名為FiveSys的惡意程式,鎖定中國網路遊戲玩家下手,將網路流量重新導向代理伺服器竊取帳密資料,並劫持付款。攻擊者如何取得WHQL簽章目前仍不得而知,但微軟獲報後已否決該惡意程式的簽章。詳全文

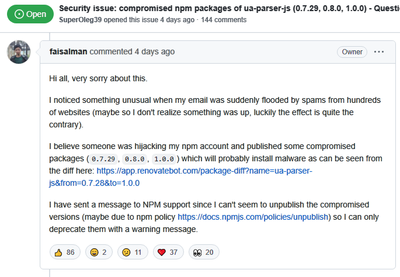

#勒索軟體攻擊 #資安就業環境

金融駭客組織FIN7以資安公司的名義招兵買馬,並以滲透測試的名義發動勒索軟體攻擊

駭客為了尋求廉價的打手來從事網路攻擊,他們宣稱是提供滲透測試服務的資安公司,設立幾可亂真的網站並開出職缺,但實際上,駭客打算借助這些不知情的IT專家,執行偵察與部署惡意軟體的工作。資安業者Gemini Advisory在10月21日,揭露俄羅斯金融駭客組織FIN7近期的攻擊行動,該組織宣稱是名為「Bastion Secure」英國資安公司並發布求才訊息,目的是要發動勒索軟體攻擊。詳全文

圖片來源:Gemini Advisory

#Wildcard #ALPACA

提防ALPACA跨協定攻擊手法,美國NSA呼籲應正視萬用字元TLS憑證風險

資安研究員於今年6月,揭露名為ALPACA(Application Layer Protocols Allowing Cross-Protocol Attacks)的網路攻擊手法,攻擊者一旦濫用,便能藉由TLS協定的弱點,將HTTPS流量重新導向至另一個IP位址,進而竊取受害電腦的機密資訊。

對此,美國國家安全局(NSA)特別於10月7日提出警告,要網站管理者重新檢視萬用字元憑證(Wildcard Certificate)的使用範圍,來降低網站被攻擊者用於發動ALPACA攻擊的風險。詳全文

#釣魚郵件攻擊 #巨集攻擊 #金融業

MirrorBlast攻擊行動鎖定金融服務組織,透過Excel巨集發動攻擊

資安業者Morphisec揭露名為MirrorBlast的攻擊行動,攻擊者使用極為輕量化的惡意Excel巨集,並藉由釣魚郵件來進行散布,目標是美國、加拿大、香港,以及歐洲等地的金融服務組織。詳全文

#後門程式攻擊

惡意程式BazaLoader瞞過微軟,利用Office 365、OneDrive做為攻擊平臺

以釣魚郵件散布,並結合客服人員指示受害者操作的後門程式BazaLoader,過往微軟曾揭露駭客將此軟體存放於Google Drive,但近期有研究人員指出,攻擊者也運用Office 365和OneDrive,做為此惡意軟體的下載點,呼籲微軟要積極移除惡意檔案。詳全文

#APT攻擊 #電信業者 #Linux

國家級駭客UNC1945入侵全球13家電信業者

美國資安業者CrowdStrike揭露,國家級駭客UNC1945(又名LightBasin)從2016年起,就開始利用客製化的工具,持續鎖定電信業者的Linux與Solaris伺服器展開攻擊,進行長期的間諜活動,從2019年迄今,全球至少有13家電信業者受害。詳全文

更多資安動態

●微軟宣布無償協助全球NGO防範國家級駭客攻擊

●美國宣稱聯手多國殲滅勒索軟體駭客組織REvil

●逾四分之一惡意JavaScript採用混淆躲避偵測

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10