從上週末到本日的資安新聞中,國內最受到關注的,應該就是飯店票券系統「墨攻票券」遭遇網路攻擊,而導致資料外洩,且有民眾接到詐騙電話的事故。而對於此事的說明,目前墨攻票券僅向新聞媒體透露處理的情形,尚未在網站上發布有關的警訊。

而在國外的資安事故裡,則有大型風力發電設備製造商Vestas遭受網路攻擊。但根據該公司的公告,他們僅透露部分營業據點的IT系統停止運作,部分的客戶、員工、合作夥伴會受到影響,並未對於細節進一步說明。由於該公司的客戶遍及全球,這些客戶的風力發電機會不會也受到影響?有待日後的追蹤。

【攻擊與威脅】

飯店票券系統「墨攻票券」遭駭客入侵

近日正值雙11線上旅展期間,飯店票券系統「墨攻票券」遭駭客入侵,發生資料外洩事件,根據東森新聞報導,已有民眾接到詐騙電話。關於這起事件,墨攻是在11月16日發現駭客行為,當下他們通知各廠商(飯店業),並要廠商發布防詐騙提醒,讓消費者有所注意,墨攻也於17日向警方報案。

對於消費者交易資料外洩,該公司董事長黃少風表示,該系統的個資皆經由銀行等加密處理,且不含信用卡資料,但黑市的名單眾多,駭客還是有可能透過比對的方式,拼湊出民眾的個資。由於適逢雙11線上旅展期間,可能會引發甫購買飯店票券的民眾恐慌,擔心自己的個資因此外洩。

風力發電機製造商Vestas遭到網路攻擊

丹麥大型風力發電機製造商Vestas於11月20日發出公告,他們在19日遭到網路攻擊,導致該公司多處營業據點的IT系統被迫關閉。該公司表示,他們正與內部及外部伙伴通力合作,來還原受影響的系統,對於用戶、員工,以及合作夥伴,可能會受到波及。至於對於事故的性質,以及影響範圍,該公司沒有說明。

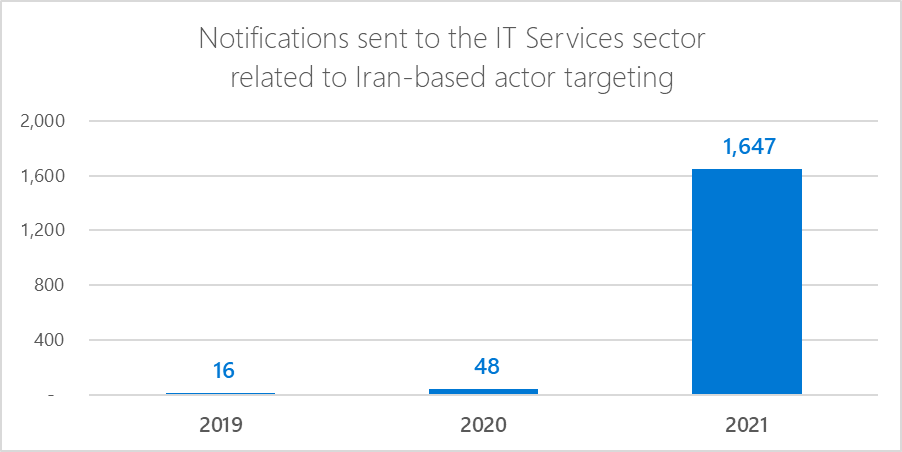

伊朗駭客鎖定IT服務業者下手,藉此存取其客戶的內部網路

微軟於11月18日提出警告,伊朗的駭客針對IT服務業者的攻擊升溫,該公司今年已向超過40家IT服務業者,發出1,647個通知,相較之下,2020年僅有20則。

此外,因為這類業者開始於印度等國成立主要的服務中心,微軟也看到攻擊者約自8月中旬,針對印度的IT服務公司攻擊開始顯著增加。從8月中旬至9月底,微軟共對印度企業發出1,788則國家級通報,約有8成與此類業者有關。

駭客宣稱竊得近3萬名印尼員警資料

根據新聞網站Cna的報導,有一個駭客在推特上聲稱,他從印尼國家警察隊的伺服器上,取得了28,000名員警的資料,包含了姓名、居住地址、電子郵件信箱、電話號碼,以及血型等,當地警方表示已著手調查。該名駭客曾在上個月底宣稱,他駭入了當地的網路與加密保護局(BSSN),不過BSSN並未針對此起事故提出說明。

美國放射醫學中心外洩近60萬病人資訊

位於美國猶他州的放射中心Utah Imaging Associates發布公告,指出在9月4日發現有網路滲透攻擊,攻擊者可能在8月29日入侵,該單位察覺異狀後委託資安公司協助調查,發現未經授權的人士能存取個人姓名、出生日期、社會安全號碼,以及醫療診斷及處方箋等資料,該單位亦指出,目前尚未發現這些個資在網路上遭到洩露的跡象。

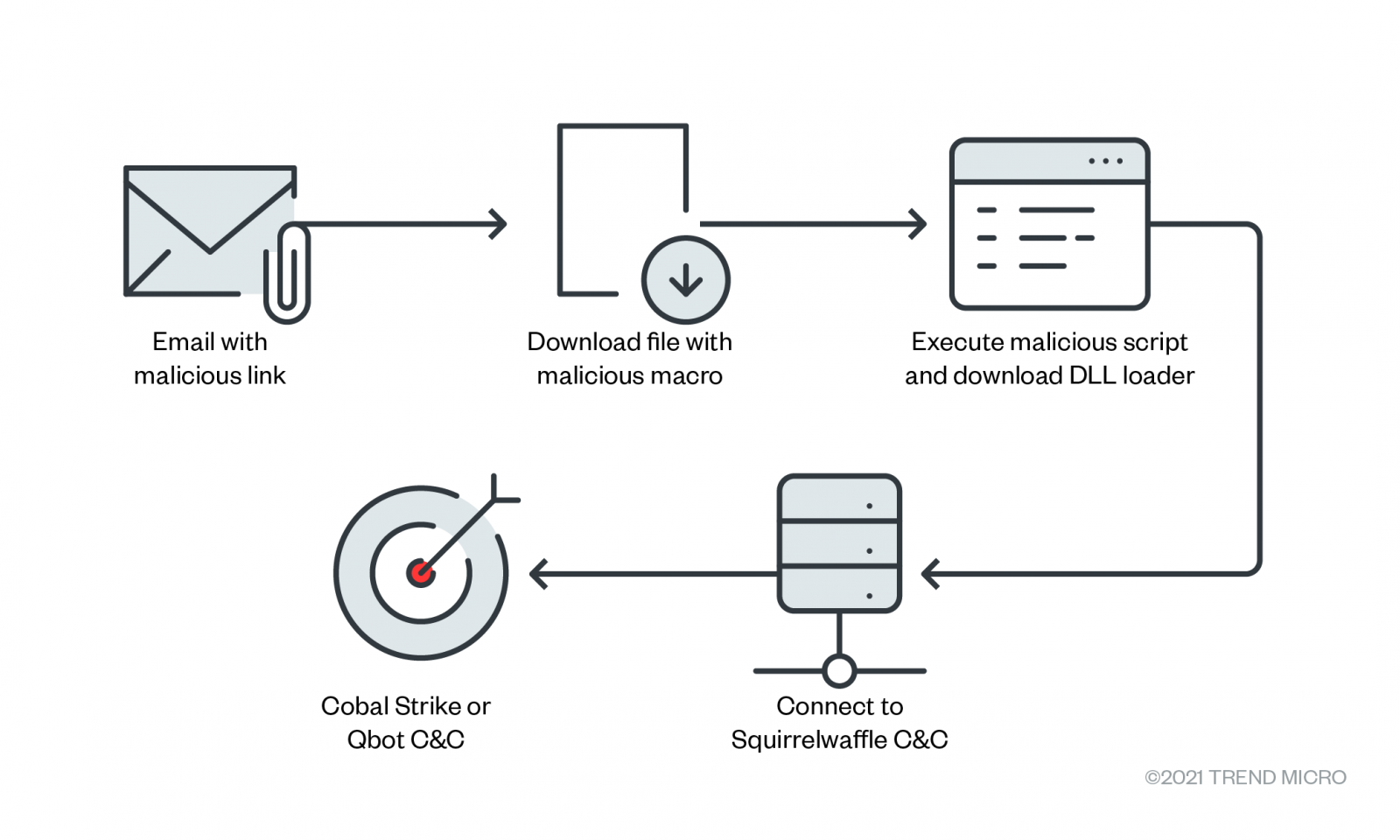

惡意軟體Squirrewaffle利用Exchange Server的重大漏洞,發動釣魚郵件攻擊

在9月中旬,思科看到攻擊者使用名為Squirrewaffle的惡意軟體,透過釣魚郵件下手,入侵受害者電腦並便植入其他的攻擊工具,當中提及過程中駭客疑似盜用遭駭的電子郵件信箱。而針對Squirrewaffle的滲透手法,近期趨勢科技揭露新的發現,指出這些駭客掌控這些用於攻擊行動的電子郵件信箱,途徑是針對組織的Exchange Server漏洞下手,這些漏洞是ProxyLogon、ProxyShell等已知漏洞,從而取得部分用戶的SID,進而以他們的名義,在組織內部寄送釣魚郵件來散布Squirrewaffle。

駭客鎖定電子商務網站下手,植入Linux竊密工具

資安業者Sansec接獲電子商務網站委託,發現新的Linux後門程式。攻擊者先是鎖定該電子商務網站,探測這種網站常見的數十種弱點,在受害網站的外掛程式裡,發現任意文件上傳的漏洞,進而上傳WebShell來竄改網站程式碼,植入偽裝成JPG圖檔的網頁側錄程式(Web Skimmer),該側錄程式以PHP編寫,再將客戶付款的網頁裡,注入假的付款表單竊取付款資料。其中,攻擊者也利用名為linux_avp的可執行檔案做為後門程式,該檔案由Golang編寫而成,且等待託管在阿里雲的北京伺服器發號司令。此後門程式攻擊者疑似於10月8日上傳到VirusTotal,但沒有防毒引擎能識別為有害。

政府機關10月資安事件通報數63件,需注意騙取機關帳密的釣魚信件

行政院資通安全處發布10月資通安全網路月報,報告中指出,上月資安聯防情資共50,545件,以可明確辨識的威脅種類而言,入侵攻擊類(45%)排第一,主要是網頁攻擊行為與跨目錄存取攻擊居多;掃描刺探類(25%)排第二,主要是外部主機執行掃描探測攻擊;政策規則類(19%)排第三,主要是單一帳號持續登入失敗。值得注意的是,近期「郵件帳戶已遭停用」電子郵件主旨的釣魚信大增,且寄件人欄位夾帶政府機關網域名稱。另外,10月資安事件通報數量共63件,比上月件數要低,主要是帳號密碼外洩攻擊活動已持續4個月,近期有趨緩的跡象。

【漏洞與修補】

Azure AD存在高危險漏洞,恐導致自動化帳號遭到濫用

資安業者揭露Azure Active Directory(Azure AD)的漏洞CVE-2021-42306,這項漏洞疑似與微軟的配置不當有關,起因是自動化帳號的執行身分(即使用PFX憑證)功能裡,會將帳密以明文存放,而且任何Azure AD使用者能透過應用程式註冊(App Registration)功能,取得上述明文存放的帳密。攻擊者一旦濫用這項漏洞,將能用來通過應用程式註冊的身分驗證。微軟對此表示,自2020年10月15日至2021年10月15日,若用戶曾經使用自動化帳號的執行身分功能,就可能受到影響,再者,部分Azure Site Recovery的用戶也受到波及。

【資安防禦措施】

美國要求銀行若遭遇網路攻擊,需在36小時內通報主管機關

美國聯邦存款保險公司(FDIC)、美國貨幣總稽核辦公室 (Office of the Comptroller of the Currency)、聯邦準備理事會聯手,公布《網路安全通知最終規則》(Cybersecurity Incident Final Rule)草案,當中要求銀行必須在察覺到指定層級的資安事件時,必須儘速通報主管機關,且最晚不得超過36小時。該法案也要求,在資安事故可能導致重大服務中斷4小時的情況下,也要通知所有受到影響的客戶。此法規預計於2022年4月1日生效,銀行必須在5月1日前完全遵守有關規範。

【資安產業動態】

勤業公布2021網路資安調查結果,並指出網路安全零信任浪潮需重視

對於這一年企業在資安準備上的趨勢,勤業眾信在10月底發布了《2021 Future of Cyber Survey》調查報告,在11月18日,他們根據相關資料發布《2021年網路資安大調查》報告,當中指出數位轉型浪潮下,有7成企業感受到今年網路攻擊比往年更甚的趨勢,而且,有高達9成財務長表示要將財務系統或ERP上雲,而對於網路風險管理的挑戰上,CIO與CISO認為數位轉型(41%)與網路衛生(26%)是兩大難題。同時,勤業眾信提出建議,強調零信任網路安全策略的浪潮正興起,值得企業重視,需透過Zero Trust思維來建立資安防護措施,推動企業在數位轉型之路順利前進。

【近期資安日報】

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10