微軟

思科旗下的資安團隊Talos在今年10月揭露了一個新的惡意程式家族Squirrelwaffle,Squirrelwaffle主要透過垃圾郵件散布,而趨勢科技則在上周指出,他們分析了幾個發生在中東的Squirrelwaffle感染案例,相信駭客同時使用了ProxyLogon與ProxyShell攻擊程式,滲透企業的Exchange Server,再濫用其回覆郵件的功能讓受害者上勾。

ProxyLogon是由4個Exchange Server上的漏洞組成,包括CVE-2021-26855、CVE-2021-26857、CVE-2021-26858與CVE-2021-27065,這4個漏洞皆屬於內部部署的Exchange Server漏洞,由於已發生攻擊事件,使得微軟於今年3月初展開緊急修補。至於ProxyShell則是由CVE-2021-34473、CVE-2021-34523以及CVE-2021-31207等3個漏洞所構成,也是在今年4月便修補。

至於趨勢科技則在最近的Squirrelwaffle攻擊事件中,觀察到駭客是透過其中的預先認證代理人漏洞CVE-2021-26855、預先認證路徑混淆漏洞CVE-2021-34473,以及Exchange PowerShell後端權限擴張漏洞CVE-2021-34523滲透了企業的Exchange Server,而且相關的攻擊程式都已可公開取得。

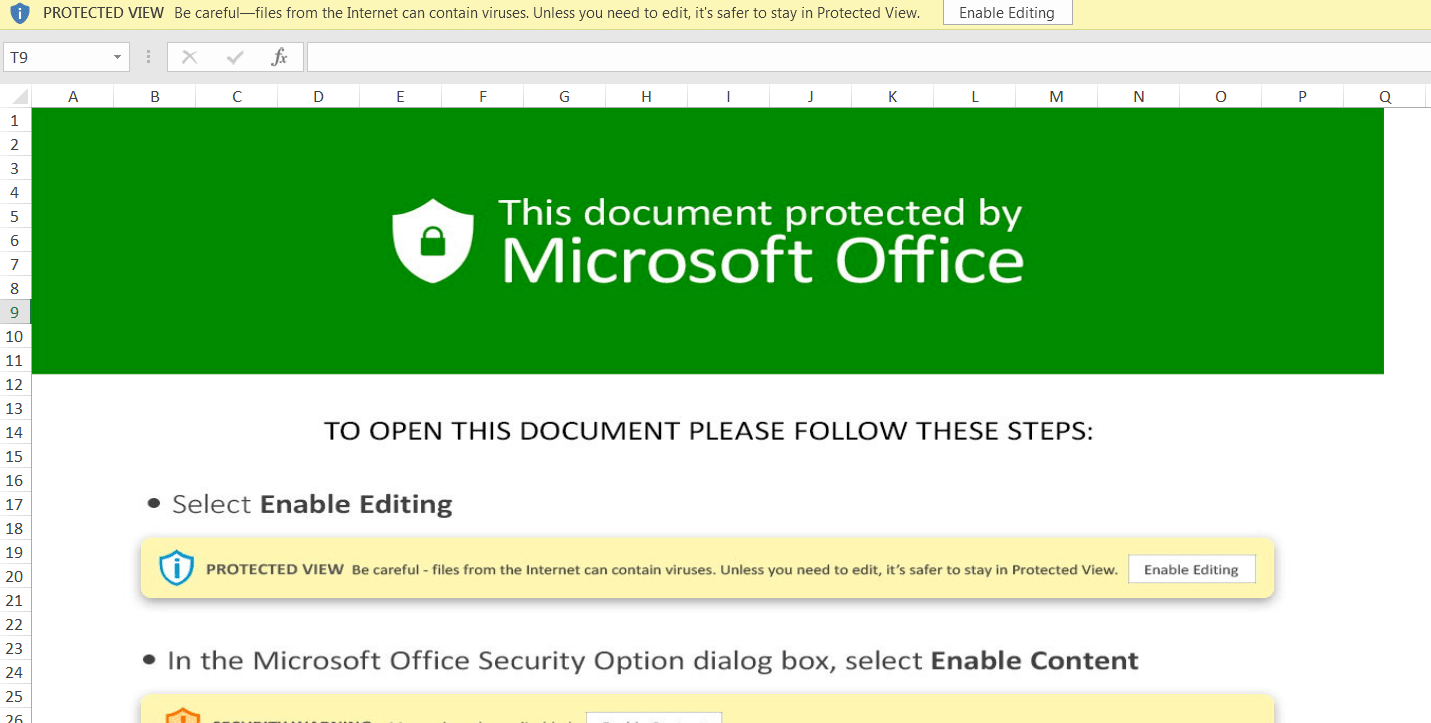

值得注意的是,在駭客滲透到企業的郵件伺服器之後,受害者所收到的惡意信件並不是一個新的郵件,而是同事之間的郵件往來或回覆,且不管是寄件者或是收件人的帳號名稱都是真正存在於該網域的,而更能取得受害者的信賴,進而點選郵件中的連結,並開啟惡意的Excel檔案。

圖片來源_趨勢科技

圖片來源_趨勢科技

再仔細分析郵件的路徑,發現其原始郵件也是來自內部的寄送者,因而降低了被偵測到的機會。

藉由垃圾郵件散布的Squirrelwaffle通常是先找到於受害系統的立足點,再根據目的以遞送其它的惡意程式,諸如Qakbot或Cobalt Strike等。

趨勢科技警告,這意謂著來自可靠對象發送的電子郵件,已經不足以作為全然信賴的指標,因為郵件中所夾帶的連結或檔案也可能是惡意的,也呼籲企業或組織別忘了修補ProxyLogon與ProxyShell漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-10

2026-02-09