從2022年元月開始,Log4Shell漏洞暫時沒有出現新的事故,但這個漏洞是否還會再遭到攻擊者利用?顯然還要進一步觀察。

除了Log4Shell漏洞的情勢進展,大家習以為常的操作方式,也可能暗藏危機而值得留意。有研究人員提出警告,IT人員要特別留意從網站上複製、貼上指令碼的過程裡,有可能被竄改成攻擊命令而在貼上時不慎執行。因為,攻擊者會加上換行指令(\n),若是使用者直接貼上到命令列,就會直接執行,即使發現貼上的內容與複製的文字不同,也來不及阻止已經執行的惡意指令。

而在使用者應特別留意上述的攻擊手法並加以防範之餘,物聯網(IoT)裝置的資安,也是在這類裝置近幾年大幅增加後,成為許多人關注的議題。但物聯網裝置運算資源有限,難以套用電腦的資安防護機制,近期有資安研究團隊公布他們研發的新偵測機制,就是透過裝置發出的電磁波,來識別物聯網裝置是否遭到惡意軟體入侵的現象,研究人員指出,該系統甚至能判斷惡意軟體的類型。

在國家級的攻擊行動裡,攻擊者有可能先入侵防護能力較差的組織,再進一步朝攻擊目標下手。近期英國有退休將領透露,該國的國防培育學院遭到攻擊,為何會攻擊學校?該名將領認為,可能是將學校當作後門,來進一步攻擊其他國防單位。

【攻擊與威脅】

小心,從網頁複製、貼上文字內容不再100%安全!資安業者警告有可能從中置換其他內容,執行攻擊者的命令

從教學網站上複製命令,然後貼上命令提示字元視窗、終端機的畫面執行,可說是相當常見的做法。但資安教育訓練業者Wizer透過攻擊手法示範,攻擊者可以置換使用者複製的程式碼,而且在貼上之後立刻執行惡意指令。研究人員製作概念性驗證的攻擊文字,表面上使用者是看到普通的Linux軟體更新指令,但在複製的過程中,攻擊者透過網站的程式碼,將剪貼簿的內容替換成惡意指令,使用者貼上命令列時,便會直接執行攻擊者替換的指令,即使後來察覺貼上的命令與本來看到的不同,也為時已晚。

Wizer呼籲IT人員,可以考慮在貼上之前先加上”#”,讓命令變成註釋以避免貼上就立刻執行的情況,或是調整終端機的配置,指定在貼上”\n”(換行指令)時不會自動執行。

英國國防培訓學院遭到攻擊,駭客意圖獲得軍事機密

甫於去年8月離開英國軍隊的空軍元帥Edward Stringer,向當地媒體Sky News透露,國防培訓學院曾於2021年3月發現遭到網路攻擊,而被迫重新建置網路環境,迄今尚未完全復原。這名軍官表示,攻擊者瞄準國防培訓學院的目的,很可能是做為存取國防部(MoD)其他系統的跳板,但除了學校本身之外的單位並未受到影響。國防部發言人亦證實此事,並表示沒有影響該學院學生的學習。

以色列新聞網站遭駭,疑與伊朗將領遇刺2週年有關

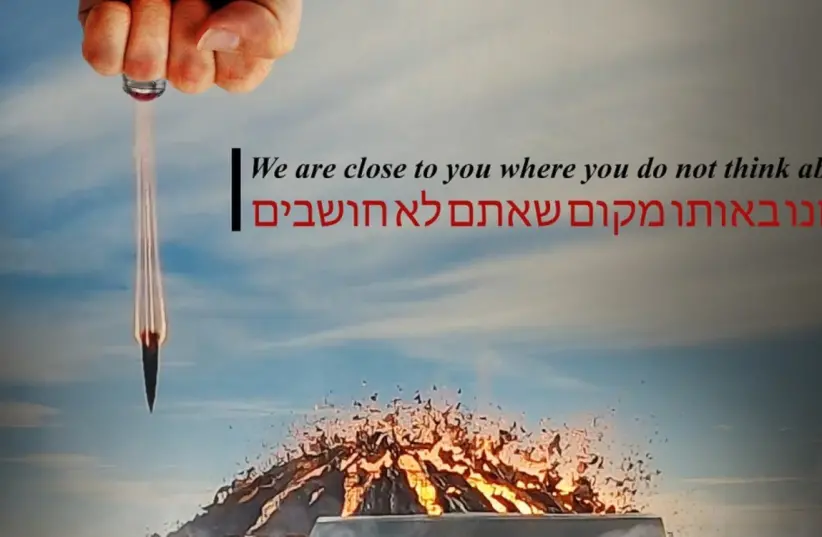

耶路撒冷郵報(Jerusalem Post)指出,他們的網站在1月3日凌晨,疑似遭到親伊朗的駭客攻擊,在網站上植入一張圖片,內容是迪莫納核能設施遭到炸毀,並以英文和希伯來文寫下警語,表明攻擊者就在他們身邊,但是是在他們無法發現的地方。而這張圖片的左側還有一枚飛彈從戒指飛出,而這個戒指可能就是伊朗革命護衛警察(IRGC)指揮官Qasem Soleimani所有,意指該人在2020年前1月2日遭美國暗殺的事件。該媒體表示,目前攻擊來源尚不明朗,但這些駭客有可能受到國家支持。

耶路撒冷郵報(Jerusalem Post)指出,他們的網站在1月3日凌晨,疑似遭到親伊朗的駭客攻擊,在網站上植入一張圖片,內容是迪莫納核能設施遭到炸毀,並以英文和希伯來文寫下警語,表明攻擊者就在他們身邊,但是是在他們無法發現的地方。而這張圖片的左側還有一枚飛彈從戒指飛出,而這個戒指可能就是伊朗革命護衛警察(IRGC)指揮官Qasem Soleimani所有,意指該人在2020年前1月2日遭美國暗殺的事件。該媒體表示,目前攻擊來源尚不明朗,但這些駭客有可能受到國家支持。

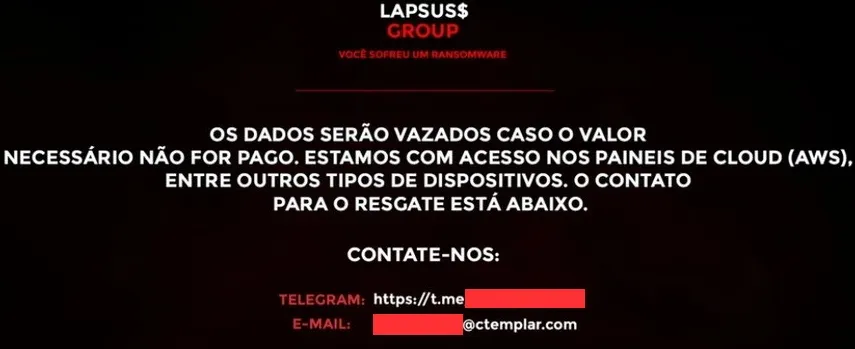

勒索軟體Lapsus$攻擊葡萄牙大型媒體集團

勒索軟體駭客Lapsus$於2022年新年期間,攻擊葡萄牙最大的媒體集團Impresa,該集團旗下的電視臺SIC、新聞週刊Expresso的網站,皆被迫離線。SIC的有線頻道仍正常播放,但網路串流直播無法運作。資安新聞網站Record Media指出,駭客除加密檔案,亦聲稱能控制該公司AWS的帳號。Impersa員工一度取回上述帳號的控制權,但駭客隨即以Expresso的名義在推特發文,表明他們仍能存取Impresa的資源。

勒索軟體駭客Lapsus$於2022年新年期間,攻擊葡萄牙最大的媒體集團Impresa,該集團旗下的電視臺SIC、新聞週刊Expresso的網站,皆被迫離線。SIC的有線頻道仍正常播放,但網路串流直播無法運作。資安新聞網站Record Media指出,駭客除加密檔案,亦聲稱能控制該公司AWS的帳號。Impersa員工一度取回上述帳號的控制權,但駭客隨即以Expresso的名義在推特發文,表明他們仍能存取Impresa的資源。

美羅德島州公共交通管理局資料外洩,當局介入調查

美國羅德島州公共交通管理局(RIPTA)於2021年12月21日發布公告,表明該單位於8月3日至5日,有資料遭到不明人士存取,這些資料疑似是與RIPTA提供的保健計畫有關,包含了參與者的社會安全號碼、生日、地址、醫療保險號碼,以及理賠資訊等,根據美國衛生及公共服務部(HHS)的資料,約有5,015人受到影響。但美國公民自由聯盟(ACLU)羅德島州分會指出,有不少人並非RIPTA的員工,亦沒有搭乘大眾運輸工具,卻也成為本次事故的受害者,認為RIPTA對此事件的處理不透明,而向他們投訴。羅德島州總檢察長辦公室也因收到大量相關投訴,針對此事展開調查。

美佛羅里達州醫療照護系統遭到網路攻擊,136萬人個資受到波及

位於美國佛羅里達州的醫療照護系統Broward Health,最近公布了影響1,357,879人的資料外洩事件。事實上,這個醫療照護系統於2021年10月15日就曾揭露遭到攻擊的情況,但就在4天後,他們察覺又有攻擊者入侵。經委託第三方資安業者進行調查,該業者發現攻擊者存取了病人的個資和醫療記錄,攻擊者入侵的管道為第三方供應商。對此該醫療業者表示,他們將強化防護來因應。

【漏洞與修補】

HCL修補網站管理系統Websphere Portal的SSRF漏洞

在2019年從IBM買下Websphere Portal,並更名為數位體驗(Digital Experience,DX)的印度IT業者HCL,在2021年12月30日發布資安通報,修補旗下DX系統的多項漏洞,其中1個攻擊者可用於發送惡意伺服器端偽造請求(SSRF)攻擊,CVSS風險層級為8.0分,影響Websphere Portal 9.0版及新版軟體的產品。DX是用於建置與管理網站的平臺,美國紐約州參議院、密西根州醫療系統MidMichigan Health、加拿大銀行都是其用戶,根據通報漏洞的資安業者Assetnote,全球網際網路上約有3千個DX系統,他們呼籲用戶要儘速修補。

【資安防禦措施】

檢測物聯網設備攻擊有新方法!研究人員透過電磁波進行偵測

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

深化臺印資安技術交流與研究,國網中心與印度堪坡理工學院簽屬合作備忘錄

在1月3日,科技部駐印科技組表示,科技部轄下國家實驗研究院國家高速網路與計算中心與印度堪坡理工學院(IIT Kanpur)簽署合作備忘錄,將針對資安技術與研究,建立進一步的交流與合作,目前已有初步規畫,主要聚焦惡意程式行為分析及雲端資安攻防等議題,雙方將建立資安威脅模型,並配合OT安全與Cyber-Physical Systems(CPS)的需求,建立跨國資安研究平臺,主要提供雲端虛擬化的架構,讓雙方建置場域環境及資安應用情境。

【近期資安日報】

2022年1月3日,Log4Shell漏洞被用於攻擊學術機構,網路叫車系統Uber郵件系統可被冒名寄詐騙郵件

2021年12月30日,加密貨幣交易所因Log4Shell漏洞成勒索軟體受害者、T-Mobile用戶遭到SIM卡挾持攻擊

2021年12月29日,密碼管理系統LastPass驚傳遭到帳號填充攻擊,音訊設備大廠、美國物流業者雲端配置不當

2021年12月28日,資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

2021年12月27日,IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

2021年12月24日,Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

2021年12月23日,阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

2021年12月22日,Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

2021年12月21日,比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

2021年12月20日,Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10