從2021年12月延燒至今的Log4Shell漏洞影響程度究竟有多大?除了五眼聯盟聯合發出警告,也有國家特別召集企業探討此事,我們還可以從本週美國聯邦貿易委員會(FTC)下達的公告,來看出端倪。這份公告特別向企業施壓,做好對於Log4Shell漏洞的因應,並警告一旦因這項漏洞導致客戶的資料外洩,他們將會採取法律行動。有別於過往FTC都是點名特定的企業祭出處罰,這次他們發出的公告,也突顯出此漏洞極為險峻,不惜以法律行動要求企業趕快處理。

不只上述的公告特別引起各界關注,也有資安業者特別提到企業要準備長期抗戰,該公司提到他們已經看到各式各樣的攻擊,且這樣的態勢仍在延續,加上Log4j存在許多應用系統裡,企業一時半刻難以修補完成,研判該漏洞的危害可能還會擴大。

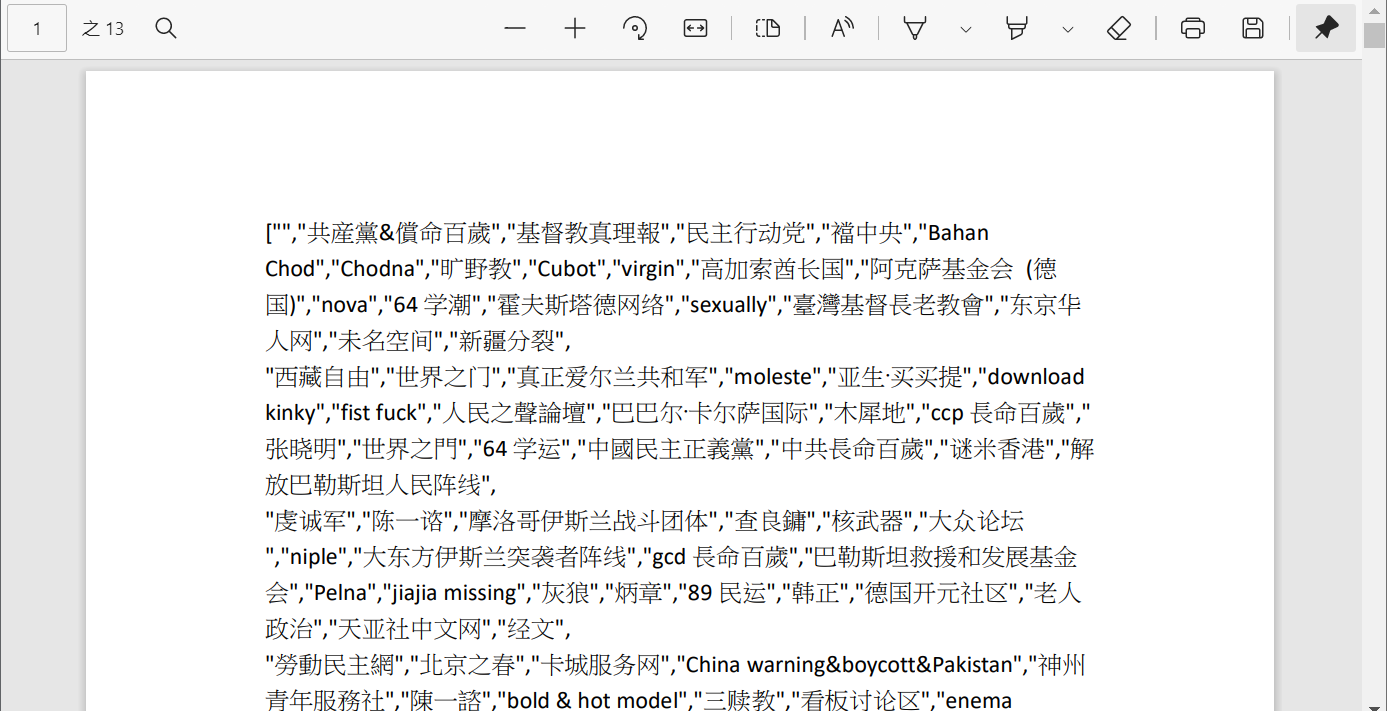

另一方面,過往較少出現的攻擊手法也值得我們留意。例如,美國警方發現停車計費器被貼上QR Code,攻擊者意圖對於想要使用行動支付的車主下手,藉著這種二維碼引導被害人到假的付款網站,來騙取信用卡資料。這種利用QR Code進行詐騙的情況,日前已有傳出類似的事故,例如,國內張貼商家和各式場所的實名制二維碼,過往也曾經傳出部分條碼遭到竄改的情事,由於光是檢視QR Code很難察覺有異,民眾掃描這種條碼還是要小心。

【攻擊與威脅】

美國政府要求企業力求客戶資料免於Log4Shell威脅,否則將採取法律行動

美國聯邦貿易委員會(FTC)於1月4日發布公告,要求企業要防範Log4Shell漏洞的相關攻擊,以免客戶資料因此外洩。該單位揚言若是企業沒有採取適當的保護措施,他們可能會採取法律行動。FTC亦建議企業遵循美國網路安全暨基礎架構安全局(CISA)的指引,來緩解Log4Shell漏洞帶來的威脅。

中國駭客組織利用Log4Shell攻擊學術機構

資安業者CrowdStrike指出,他們發現名為Aquatic Panda的中國駭客組織,利用Log4Shell漏洞,鎖定使用遠端工作平臺VMware Horizon的學術機構發動攻擊。這項攻擊行動的過程裡,駭客找尋VMware Horizon採用的Tomcat網站伺服器元件下手,並下達一連串的Linux命令,使用寫死IP位址的Shell程式碼,從攻擊者的基礎設施取得其他作案工具。研究人員表示,由於在執行Tomcat服務的Windows伺服器上,也看到攻擊者執行上述Linux指令,而引起他們的注意,從而發現這起利用Log4Shell的攻擊行動。

Java的RMI機制恐被用於伺服器端請求偽造攻擊

日前駭客鎖定Log4Shell發動攻擊時,有部分攻擊行動駭客改以遠端方法呼叫(RMI)下手。但資安人員認為,駭客在其他針對Java程式語言開發的系統的攻擊過程裡,利用RMI的情況可能也相當嚴重。研究人員Tobias Neitzel指出,他發現能利用RMI來發動伺服器端請求偽造(SSRF)攻擊手法,原因可能是IT人員難以設置能夠保護RMI的組態,其中最常用的RMI服務JMX,很可能成為攻擊者優先鎖定的目標。這名研究人員也提供相關緩解措施。

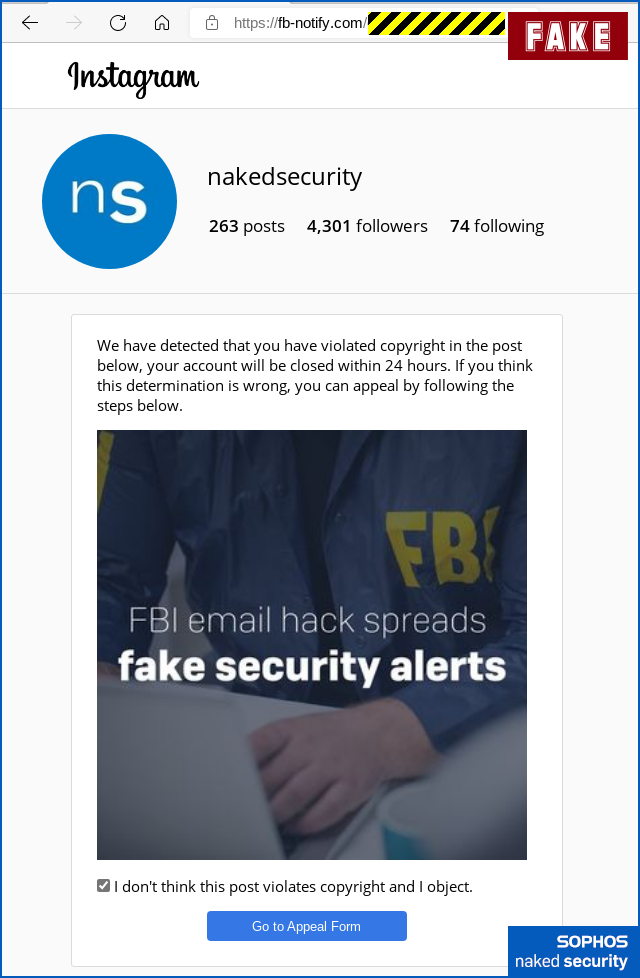

NCC警告小米Mi 10T 5G手機存在過濾中國敏感政治詞彙的功能,恐有回傳資訊疑慮

國家通訊傳播委員會(NCC)於1月6日表示,在臺灣販售的小米Mi 10T 5G手機,經檢測發現手機內建的應用軟體,會對中國敏感政治詞彙進行比對,甚至可能進一步回傳資訊,提醒民眾重視手機的個人隱私保護意識。NCC調查的動機,起因是2021年9月立陶宛政府發現,Xiaomi Mi 10T 5G含有資安風險,NCC隨後委託電信技術中心(TTC)檢測在臺灣銷售的同款手機,發現多款內建的App,會從伺服器下載中國敏感政治關鍵字的比對檔案「MiAdBlacklistConfig」,過濾如「自由西藏」、「臺灣獨立」等關鍵字詞,由於製造商能隨時遠端更新過濾規則,加上中國法規規定企業有配合國家情報的義務,恐導致使用者隱私曝露的隱憂。

國家通訊傳播委員會(NCC)於1月6日表示,在臺灣販售的小米Mi 10T 5G手機,經檢測發現手機內建的應用軟體,會對中國敏感政治詞彙進行比對,甚至可能進一步回傳資訊,提醒民眾重視手機的個人隱私保護意識。NCC調查的動機,起因是2021年9月立陶宛政府發現,Xiaomi Mi 10T 5G含有資安風險,NCC隨後委託電信技術中心(TTC)檢測在臺灣銷售的同款手機,發現多款內建的App,會從伺服器下載中國敏感政治關鍵字的比對檔案「MiAdBlacklistConfig」,過濾如「自由西藏」、「臺灣獨立」等關鍵字詞,由於製造商能隨時遠端更新過濾規則,加上中國法規規定企業有配合國家情報的義務,恐導致使用者隱私曝露的隱憂。

愛心協會服務商網軟遭駭事件有後續消息,警方指出資料庫均未加密,也沒有PCI DSS認證

2021年7月底到8月,國內爆發假冒多個愛心捐款協會的詐騙案,當時iThome首先追查到是背後的資訊服務商網軟遭駭,該公司在8月3日向客戶(愛心協會)表示遭駭,相隔一段時間後,他們也已發布資安公告,特別的是,最近這起事件有了後續消息,根據天下雜誌的報導,警方指出外洩的資料包括:捐款人姓名、住址、Email、電話、捐款方案、財務狀況,且資料庫並未加密,甚至,該公司有接受紙本信用卡扣款授權書,並會登打到系統,但公司卻沒有遵循PCI DSS及認證,同時,公益團體使用該公司服務卻也不曾注意。目前,網軟已決定不儲.存卡號與處理紙本刷卡授權書,但被駭範圍仍無法確定,已外洩的個資可能達6萬筆。附帶一提的是,此事件也突顯非營利組織(NGO)本身特性,可能與企業不同的狀況,政府、科技大廠如何提供幫助也將成為議題。

針對用戶資料外洩事故,摩根史坦利同意支付6千萬美元和解

根據路透社報導,財務管理公司摩根史坦利(Morgan Stanley)於2016年,因關閉美國境內2座財富管理業務部門的資料中心,出售要報廢的伺服器,卻沒有完全清除這些主機上的客戶資料,而遭到近1,500萬名客戶提出集體訴訟,最近該公司同意以6千萬美元和解,受影響的客戶可獲得至少2年的詐欺保險,並可申請最高一萬美元的現金賠償。此案美國貨幣監理局(OCC)也介入調查,並於2020年10月判處摩根史坦利民事罰金6千萬美元。

駭客針對17家公司進行撞庫攻擊,竊得110萬名客戶帳號

美國紐約州總檢察長辦公室(NY OAG)近日向17家公司提出警告,這些公司約有110萬客戶的帳號,在撞庫(Credential Stuffing)攻擊事件中遭駭。NY OAG經過數個月監看網路社群後,發現上述遭到外洩的用戶帳密,來自網路零售業者、連鎖餐廳,以及食品配送服務業者,他們通知相關業者,以便能夠讓消費者儘速重設密碼。NY OAG也呼籲企業應採取相關防禦措施,包含監控網站是否遭到Bot機器人攻擊、採用雙因素驗證(MFA)等。

美國紐約州總檢察長辦公室(NY OAG)近日向17家公司提出警告,這些公司約有110萬客戶的帳號,在撞庫(Credential Stuffing)攻擊事件中遭駭。NY OAG經過數個月監看網路社群後,發現上述遭到外洩的用戶帳密,來自網路零售業者、連鎖餐廳,以及食品配送服務業者,他們通知相關業者,以便能夠讓消費者儘速重設密碼。NY OAG也呼籲企業應採取相關防禦措施,包含監控網站是否遭到Bot機器人攻擊、採用雙因素驗證(MFA)等。

小心,從網頁複製、貼上文字內容不再100%安全!資安業者警告有可能從中置換其他內容,執行攻擊者的命令

從教學網站上複製命令,然後貼上命令提示字元視窗、終端機的畫面執行,可說是相當常見的做法。但資安教育訓練業者Wizer透過攻擊手法示範,攻擊者可以置換使用者複製的程式碼,而且在貼上之後立刻執行惡意指令。研究人員製作概念性驗證的攻擊文字,表面上使用者是看到普通的Linux軟體更新指令,但在複製的過程中,攻擊者透過網站的程式碼,將剪貼簿的內容替換成惡意指令,使用者貼上命令列時,便會直接執行攻擊者替換的指令,即使後來察覺貼上的命令與本來看到的不同,也為時已晚。

Wizer呼籲IT人員,可以考慮在貼上之前先加上”#”,讓命令變成註釋以避免貼上就立刻執行的情況,或是調整終端機的配置,指定在貼上”\n”(換行指令)時不會自動執行。

美國警方警告,停車繳費的QR Code可能會被用於網釣攻擊

資安業者Bitdefender指出,近日美國德州首府奧斯汀的警方提出警告,表示他們發現有人在停車計費器上,張貼QR Code,意圖引誘想要透過手機付款的車主,在冒牌的付款網站上付錢,進而騙取車主的信用卡資料。奧斯汀市在接獲通報後進行調查,發現超過100個計費器被貼上此種QR Code,呼籲民眾要加以留意。

資安業者Bitdefender指出,近日美國德州首府奧斯汀的警方提出警告,表示他們發現有人在停車計費器上,張貼QR Code,意圖引誘想要透過手機付款的車主,在冒牌的付款網站上付錢,進而騙取車主的信用卡資料。奧斯汀市在接獲通報後進行調查,發現超過100個計費器被貼上此種QR Code,呼籲民眾要加以留意。

駭客在網釣攻擊中運用Google Docs的評論功能

郵件安全業者Avanan指出,他們自2021年6月開始提出警告,攻擊者可透過Google Docs或其他同廠牌的網頁應用程式,將用戶引導到惡意網站,隨後在12月他們發現實際的攻擊行動中出現新的手法,攻擊者利用Google Docs的評論功能,透過Google分享通知信件的機制,來散布惡意軟體。由於這種手法信件是以Google的名義寄出,受害者難以察覺異狀而容易上當。

五分之一老舊網域存在資安風險,恐被用於攻擊行動

資安業者Palo Alto Networks指出,他們自2021年9月開始觀察數萬個網域,結果發現近期駭客來發動攻擊的網域,往往使用已經註冊一段時間的網域名稱,原因是資安業者往往優先檢查新註冊的網域(NRD)。這種被先註冊的網域名稱,攻擊者的目的是要維持其無害的記錄,而不致被資安系統識別為有害,研究人員發現,這種網域通常會先暫停使用2年,之後的DNS流量會爆增約165倍。而他們會調查這些網域的原因,主要與近期發現的Pegasus間諜軟體攻擊行動有關。

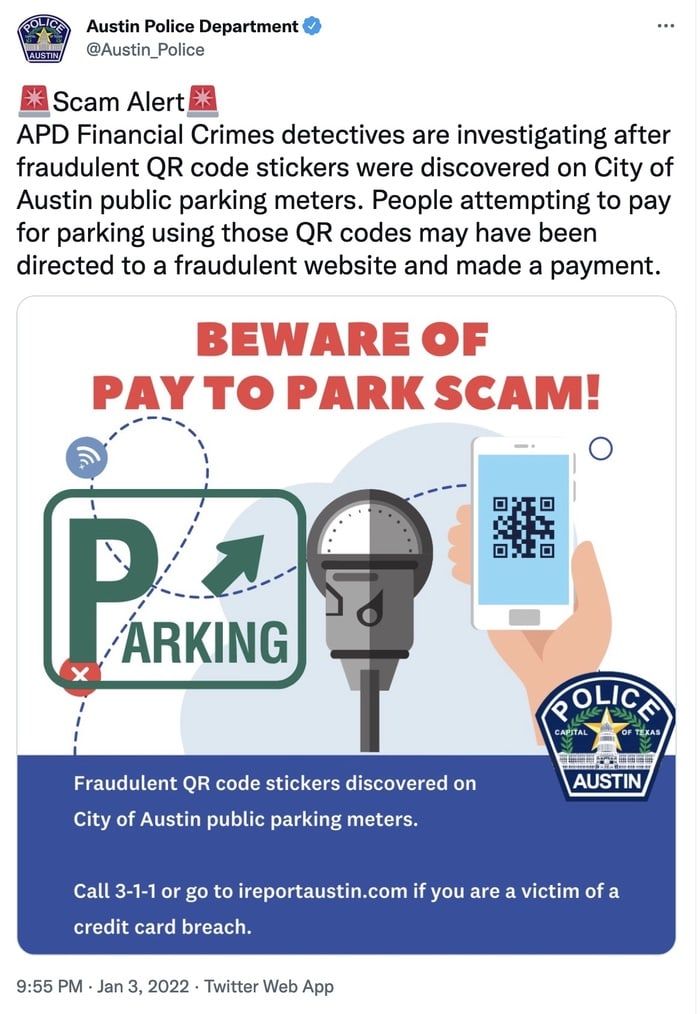

攻擊者佯稱Instagram用戶版權爭議,意圖騙取帳密

資安業者Sophos針對攻擊者假借Instagram侵權的名義,進行網路釣魚攻擊的行為進行解析,並指出攻擊者已經使用更為幾可亂真的釣魚信,宣稱用戶的貼文遭到舉報有版權爭議,Instagram帳號將會被刪除。一旦使用者根據指示填寫申訴表格,將會被帶往專屬的詐騙網頁,當中含有疑似侵權的Instagram貼文,並要求用戶輸入2次密碼,最終在騙得密碼後,將用戶重新導向Instagram的版權說明網頁。研究人員提醒,要留意這類詐騙與真實侵權通知的不同之處,並使用多因素驗證(2FA)來保護自己的Instagram帳號。

資安業者Sophos針對攻擊者假借Instagram侵權的名義,進行網路釣魚攻擊的行為進行解析,並指出攻擊者已經使用更為幾可亂真的釣魚信,宣稱用戶的貼文遭到舉報有版權爭議,Instagram帳號將會被刪除。一旦使用者根據指示填寫申訴表格,將會被帶往專屬的詐騙網頁,當中含有疑似侵權的Instagram貼文,並要求用戶輸入2次密碼,最終在騙得密碼後,將用戶重新導向Instagram的版權說明網頁。研究人員提醒,要留意這類詐騙與真實侵權通知的不同之處,並使用多因素驗證(2FA)來保護自己的Instagram帳號。

駭客透過網路影音串流服務,針對上百個房地產網站發動攻擊,竊取用戶信用卡資料

資安業者Palo Alto Networks指出,他們發現一起網站側錄攻擊(Web Skimming)行動,鎖定房仲業者而來,攻擊者利用雲端影音代管服務,將惡意程式碼注入網站的影片播放器,一旦網站載入播放器便會遭到感染,超過100個房地產網站受害。研究人員指出,這個雲端影音代管服務提供用戶透過JavaScript指令集,來自訂播放器組態,他們認為攻擊者可能獲得上游JavaScript指令集的存取權限,從而注入惡意指令。

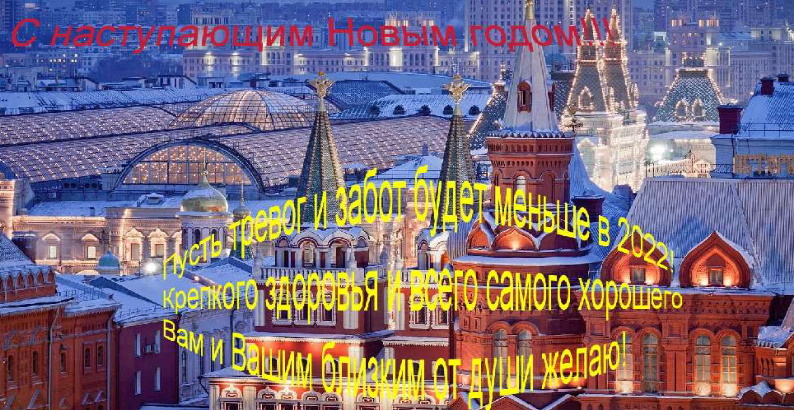

北韓駭客組織Konni鎖定俄國外交官發動攻擊

資安業者Cluster25指出,他們自2021年8月,追蹤北韓駭客組織Konni的動態,結果發現,近期他們鎖定俄羅斯駐印尼大使館,以祝賀2022年新年到來的名義,發動釣魚郵件攻擊,郵件挾帶具有俄文問候的螢幕保護程式檔案,一旦執行會在安裝螢幕保護程式的同時,植入RAT木馬程式,攻擊者進而控制受害電腦。此外,攻擊者亦假冒俄羅斯駐塞爾維亞大使館,而讓釣魚郵件更難被識破。

資安業者Cluster25指出,他們自2021年8月,追蹤北韓駭客組織Konni的動態,結果發現,近期他們鎖定俄羅斯駐印尼大使館,以祝賀2022年新年到來的名義,發動釣魚郵件攻擊,郵件挾帶具有俄文問候的螢幕保護程式檔案,一旦執行會在安裝螢幕保護程式的同時,植入RAT木馬程式,攻擊者進而控制受害電腦。此外,攻擊者亦假冒俄羅斯駐塞爾維亞大使館,而讓釣魚郵件更難被識破。

英國國防培訓學院遭到攻擊,駭客意圖獲得軍事機密

甫於去年8月離開英國軍隊的空軍元帥Edward Stringer,向當地媒體Sky News透露,國防培訓學院曾於2021年3月發現遭到網路攻擊,而被迫重新建置網路環境,迄今尚未完全復原。這名軍官表示,攻擊者瞄準國防培訓學院的目的,很可能是做為存取國防部(MoD)其他系統的跳板,但除了學校本身之外的單位並未受到影響。國防部發言人亦證實此事,並表示沒有影響該學院學生的學習。

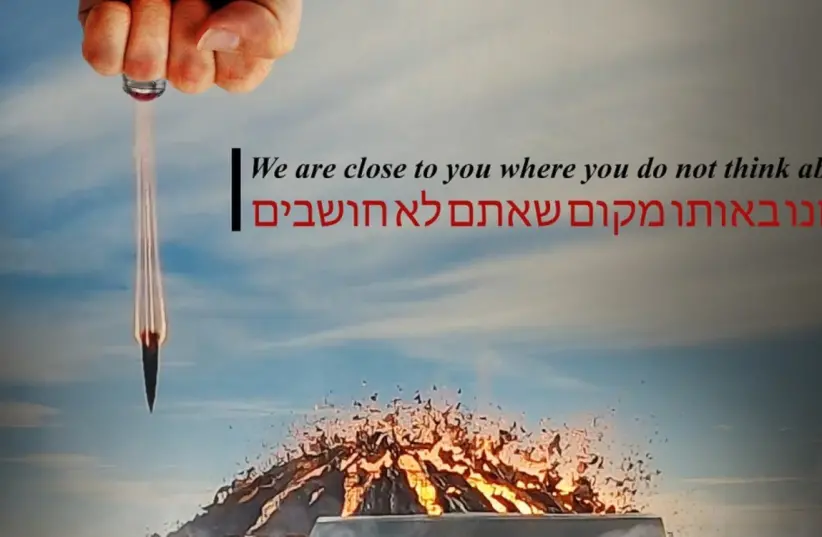

以色列新聞網站遭駭,疑與伊朗將領遇刺2週年有關

耶路撒冷郵報(Jerusalem Post)指出,他們的網站在1月3日凌晨,疑似遭到親伊朗的駭客攻擊,在網站上植入一張圖片,內容是迪莫納核能設施遭到炸毀,並以英文和希伯來文寫下警語,表明攻擊者就在他們身邊,但是是在他們無法發現的地方。而這張圖片的左側還有一枚飛彈從戒指飛出,而這個戒指可能就是伊朗革命護衛警察(IRGC)指揮官Qasem Soleimani所有,意指該人在2020年前1月2日遭美國暗殺的事件。該媒體表示,目前攻擊來源尚不明朗,但這些駭客有可能受到國家支持。

耶路撒冷郵報(Jerusalem Post)指出,他們的網站在1月3日凌晨,疑似遭到親伊朗的駭客攻擊,在網站上植入一張圖片,內容是迪莫納核能設施遭到炸毀,並以英文和希伯來文寫下警語,表明攻擊者就在他們身邊,但是是在他們無法發現的地方。而這張圖片的左側還有一枚飛彈從戒指飛出,而這個戒指可能就是伊朗革命護衛警察(IRGC)指揮官Qasem Soleimani所有,意指該人在2020年前1月2日遭美國暗殺的事件。該媒體表示,目前攻擊來源尚不明朗,但這些駭客有可能受到國家支持。

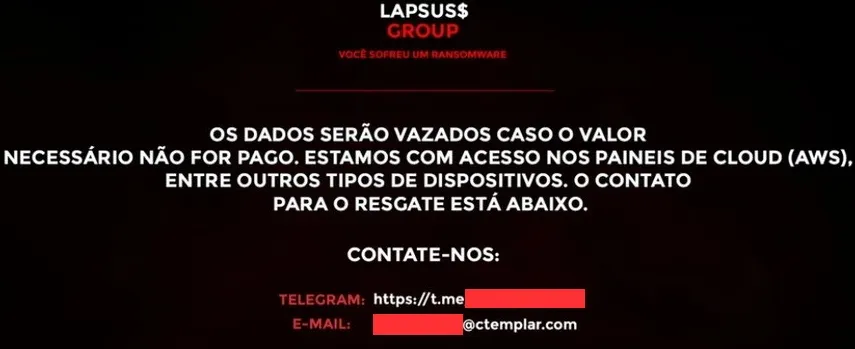

勒索軟體Lapsus$攻擊葡萄牙大型媒體集團

勒索軟體駭客Lapsus$於2022年新年期間,攻擊葡萄牙最大的媒體集團Impresa,該集團旗下的電視臺SIC、新聞週刊Expresso的網站,皆被迫離線。SIC的有線頻道仍正常播放,但網路串流直播無法運作。資安新聞網站Record Media指出,駭客除加密檔案,亦聲稱能控制該公司AWS的帳號。Impersa員工一度取回上述帳號的控制權,但駭客隨即以Expresso的名義在推特發文,表明他們仍能存取Impresa的資源。

勒索軟體駭客Lapsus$於2022年新年期間,攻擊葡萄牙最大的媒體集團Impresa,該集團旗下的電視臺SIC、新聞週刊Expresso的網站,皆被迫離線。SIC的有線頻道仍正常播放,但網路串流直播無法運作。資安新聞網站Record Media指出,駭客除加密檔案,亦聲稱能控制該公司AWS的帳號。Impersa員工一度取回上述帳號的控制權,但駭客隨即以Expresso的名義在推特發文,表明他們仍能存取Impresa的資源。

美羅德島州公共交通管理局資料外洩,當局介入調查

美國羅德島州公共交通管理局(RIPTA)於2021年12月21日發布公告,表明該單位於8月3日至5日,有資料遭到不明人士存取,這些資料疑似是與RIPTA提供的保健計畫有關,包含了參與者的社會安全號碼、生日、地址、醫療保險號碼,以及理賠資訊等,根據美國衛生及公共服務部(HHS)的資料,約有5,015人受到影響。但美國公民自由聯盟(ACLU)羅德島州分會指出,有不少人並非RIPTA的員工,亦沒有搭乘大眾運輸工具,卻也成為本次事故的受害者,認為RIPTA對此事件的處理不透明,而向他們投訴。羅德島州總檢察長辦公室也因收到大量相關投訴,針對此事展開調查。

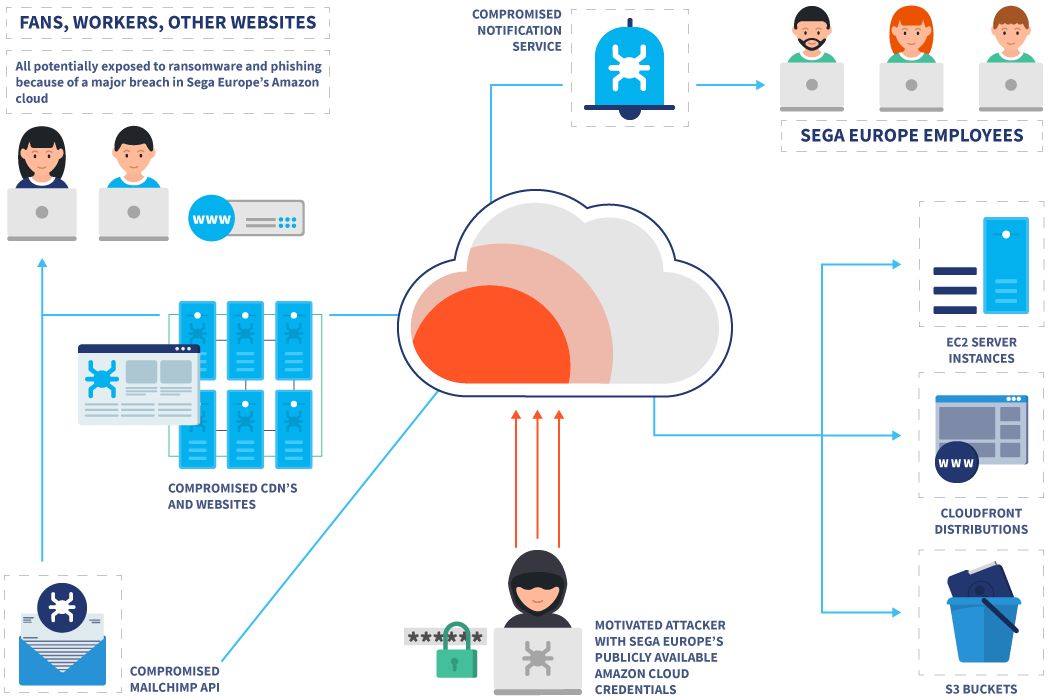

遊戲大廠Sega歐洲雲端系統防護不足,致用戶資料及公司資產曝險

VPN服務評測網站VPN Overview指出,他們發現遊戲大廠Sega的歐洲AWS S3儲存桶防護不足,影響該公司26個網域或遊戲服務。研究人員指出,這些防護不足的現象,讓他們可以上傳或修改網站的檔案、執行程式碼、變造網頁及網域組態。這些網域包含Sega.com、downloads.sega.com、CDN.sega.uk、以及知名遊戲音速小子(Sonic the Hedgehog)、魔兵驚天錄(Bayonetta)及全軍破敵(Total War)等遊戲服務。Sega獲報後於去年10月底修正上述防護不足的情形。

VPN服務評測網站VPN Overview指出,他們發現遊戲大廠Sega的歐洲AWS S3儲存桶防護不足,影響該公司26個網域或遊戲服務。研究人員指出,這些防護不足的現象,讓他們可以上傳或修改網站的檔案、執行程式碼、變造網頁及網域組態。這些網域包含Sega.com、downloads.sega.com、CDN.sega.uk、以及知名遊戲音速小子(Sonic the Hedgehog)、魔兵驚天錄(Bayonetta)及全軍破敵(Total War)等遊戲服務。Sega獲報後於去年10月底修正上述防護不足的情形。

社交網路應用Curious Cat失去其網域名稱所有權,並發布怪異的推文

根據資安新聞網站Bleeping Computer的報導,名為Curious Cat的網路問答社群服務,約於2021年12月19日開始失去網域名稱所有權,當時網站已顯示網域名稱求售的內容,隨後不久便被替換成為網站正在維護的訊息,但商標與原本的完全不同。Curious Cat在推特上表明是因工作人員的疏失造成,並將服務原本Curiouscat.qa網域,更換為Curiouscat.me和Curiouscat.live,要求用戶更新Android與iOS的App才能繼續使用,不少用戶決定暫時停止使用Curious Cat的服務。

【漏洞與修補】

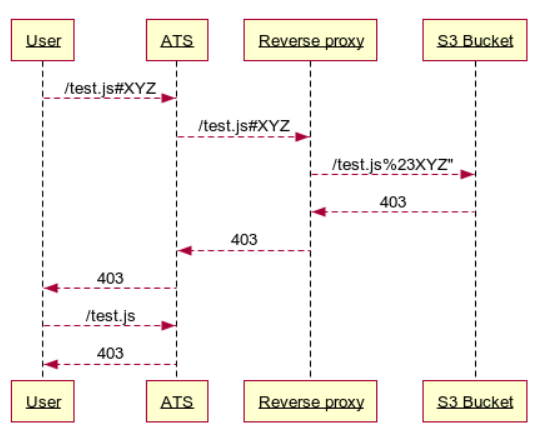

研究人員發現70個網站快取中毒漏洞,恐被攻擊者用於DoS或XSS攻擊

資安研究人員Iustin Ladunca公布針對網站快取中毒(Web Cache Poisoning)的漏洞研究,這些漏洞存在於GitHub、GitLab、HackerOne、Cloudflare,以及採用Apache Traffic Server的伺服器。該名研究人員指出,由於現代網站嚴重依賴JavaScript和CSS樣式表,暫存伺服器設置又往往只支援靜態檔案,而使得這些暫存資料成為攻擊者下手的目標,可用於發動阻斷服務(DoS)攻擊,或是跨網站程式碼(XSS)攻擊。他總共因相關研究挖掘70個漏洞,獲得4萬美元獎金。

資安研究人員Iustin Ladunca公布針對網站快取中毒(Web Cache Poisoning)的漏洞研究,這些漏洞存在於GitHub、GitLab、HackerOne、Cloudflare,以及採用Apache Traffic Server的伺服器。該名研究人員指出,由於現代網站嚴重依賴JavaScript和CSS樣式表,暫存伺服器設置又往往只支援靜態檔案,而使得這些暫存資料成為攻擊者下手的目標,可用於發動阻斷服務(DoS)攻擊,或是跨網站程式碼(XSS)攻擊。他總共因相關研究挖掘70個漏洞,獲得4萬美元獎金。

HCL修補網站管理系統Websphere Portal的SSRF漏洞

在2019年從IBM買下Websphere Portal,並更名為數位體驗(Digital Experience,DX)的印度IT業者HCL,在2021年12月30日發布資安通報,修補旗下DX系統的多項漏洞,其中1個攻擊者可用於發送惡意伺服器端偽造請求(SSRF)攻擊,CVSS風險層級為8.0分,影響Websphere Portal 9.0版及新版軟體的產品。DX是用於建置與管理網站的平臺,美國紐約州參議院、密西根州醫療系統MidMichigan Health、加拿大銀行都是其用戶,根據通報漏洞的資安業者Assetnote,全球網際網路上約有3千個DX系統,他們呼籲用戶要儘速修補。

研究人員揭露iOS漏洞,可利用HomeKit智慧家電癱瘓iPhone

研究人員Trevor Spiniolas揭露一項iOS漏洞doorLock,這項漏洞存在於iOS 14.7至15.2,攻擊者可透過蘋果認證的HomeKit智慧家電裝置,藉由將這類裝置的名稱設置為50萬個字元的方式觸發漏洞,導致能探索HomeKit裝置的iPhone或iPad,家庭(Home)App可能會完全無法運作,甚至整個作業系統出現無法回應的情形。蘋果原本預計於2021年修補,但目前延後到2022年初才會提供更新軟體,使得該名研究人員公布相關細節,並呼籲用戶停用iOS裝置的「家庭設備」功能,來防範相關攻擊。

iOS惡意軟體可讓裝置假裝關機,然後進行偷窺、竊聽

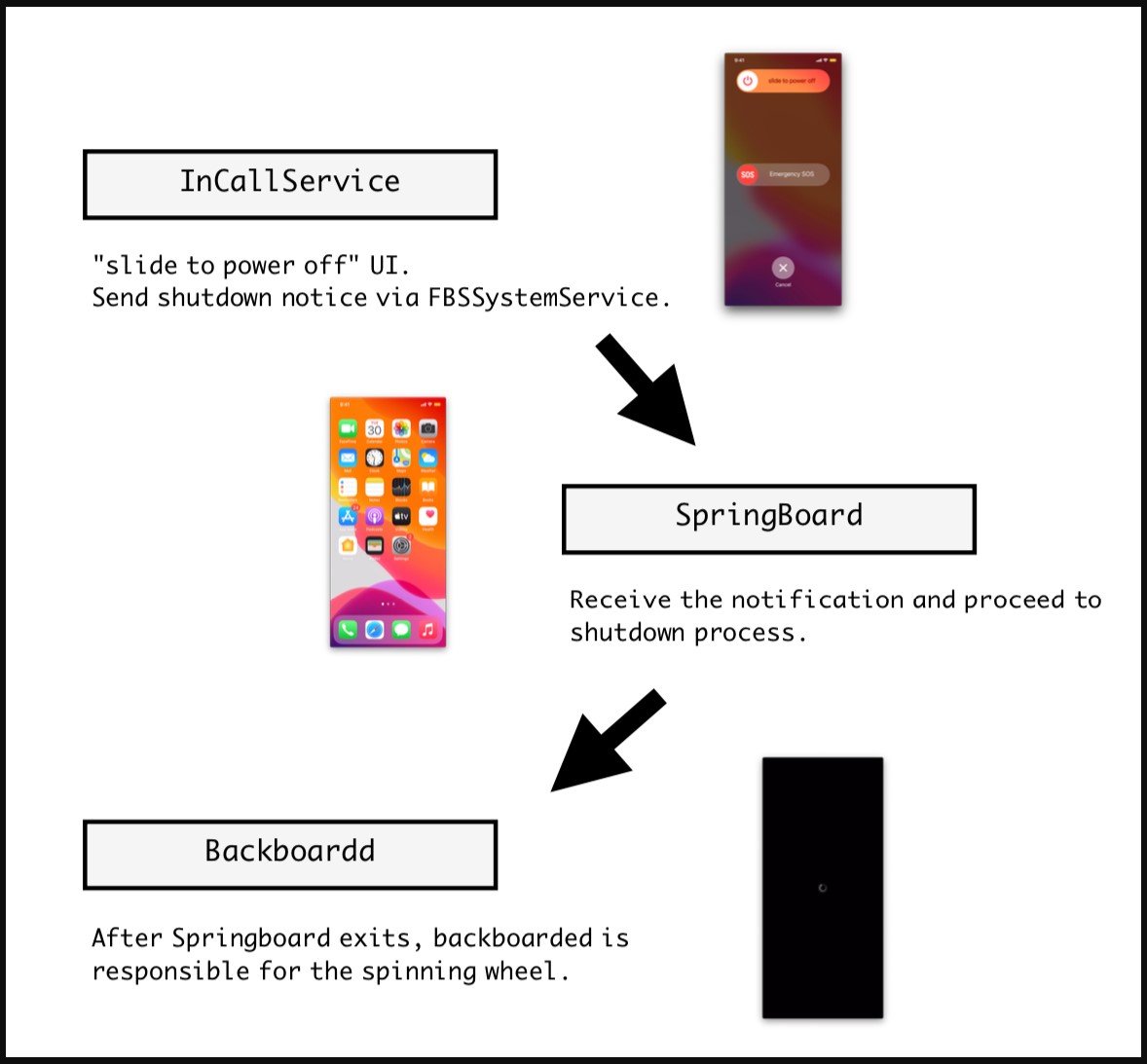

在過往許多iOS的惡意軟體攻擊中,受害者往往可透過重新啟動裝置,就有機會阻止惡意軟體在記憶體內運作,但這樣的方式可能已經不管用。資安業者ZecOps公布名為NoReboot的攻擊手法,這種方式可讓受害者以為iPhone已經關機,但實際上惡意軟體藉由挾持關機命令,而使得受害手機實際上維持開機的狀態,惡意軟體仍能繼續執行,並從麥克風與鏡頭,進行竊聽甚至是偷窺的行為。研究人員指出,由於這並非iOS作業系統的缺陷,蘋果很可能不會進行修補。

在過往許多iOS的惡意軟體攻擊中,受害者往往可透過重新啟動裝置,就有機會阻止惡意軟體在記憶體內運作,但這樣的方式可能已經不管用。資安業者ZecOps公布名為NoReboot的攻擊手法,這種方式可讓受害者以為iPhone已經關機,但實際上惡意軟體藉由挾持關機命令,而使得受害手機實際上維持開機的狀態,惡意軟體仍能繼續執行,並從麥克風與鏡頭,進行竊聽甚至是偷窺的行為。研究人員指出,由於這並非iOS作業系統的缺陷,蘋果很可能不會進行修補。

美光固態硬碟存在可濫用的隱藏磁區,恐被攻擊者用於藏匿惡意軟體

高麗大學的研究人員發現,美光(Micron)為增加固態硬碟(SSD)運作效率,所加入的彈性容量機制,可能會被攻擊者濫用。研究人員表示,由於這種機制的保留空間無法透過作業系統直接存取,連帶防毒軟體也難以檢測,再加上SSD廠商基於效能考量,而實際上往往長達數個月才清除寫入的檔案,使得攻擊者能在這個磁碟區埋藏惡意軟體。研究人員呼籲固態硬碟業者,應提供相關的防禦措施。

【資安產業動態】

美醫療設備採購組織發布供應商的資安評估指南

由美國14個醫療設備採購組織所成立的醫療照護供應鏈協會(HSCA),近期提供相關設備的業者或服務商,發布新的網路安全指引,提及透過MITRE建立醫療設備的威脅模型劇本,以及這類設備的生命安全週期的管理等。他們提及醫療機構與設備製造商簽訂合約時,所需要留意的細節,而且最好要有資安團隊參與採購流程,以確保所有接到醫療機構網路上的設備,從設計之初就將資安納入考量。

檢測物聯網設備攻擊有新方法!研究人員透過電磁波進行偵測

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

物聯網(IoT)設備相當多元,許多資安業者透過防入侵偵測系統(IDS)、端點偵測與回應(EDR)、網路偵測與回應(NDR),從流量檢查是否有遭到攻擊的跡象,但最近有了新的突破。電腦科學暨隨機系統研究所(IRISA)在2021年12月舉行的年度電腦安全應用會議(ACSAC)上,揭露他們藉由偵測物聯網裝置的電磁波,來確認是否遭到惡意軟體入侵的跡象。研究人員指出,這種透過硬體下手的做法,使得惡意軟體的規避手段無法發揮作用,且IT人員無須修改物聯網設備的情況下就能達到保護的效果,他們製作的檢測框架,還能識別不同類型的惡意軟體,如勒索軟體、殭屍網路病毒、RootKit等。

深化臺印資安技術交流與研究,國網中心與印度堪坡理工學院簽屬合作備忘錄

在12月3日,科技部駐印科技組表示,科技部轄下國家實驗研究院國家高速網路與計算中心與印度堪坡理工學院(IIT Kanpur)簽署合作備忘錄,將針對資安技術與研究,建立進一步的交流與合作,目前已有初步規畫,主要聚焦惡意程式行為分析及雲端資安攻防等議題,雙方將建立資安威脅模型,並配合OT安全與Cyber-Physical Systems(CPS)的需求,建立跨國資安研究平臺,主要提供雲端虛擬化的架構,讓雙方建置場域環境及資安應用情境。

【資安產業動態】

搭載微軟安全處理器Pluton的個人電腦首度於CES亮相

聯想在國際消費性電子產品展CES 2022中,發表了ThinkPad Z13和Z16筆記型電腦,這系列產品配置了AMD Ryzen 6000系列處理器,是首款具備Microsoft Pluton安全處理器的個人電腦。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10