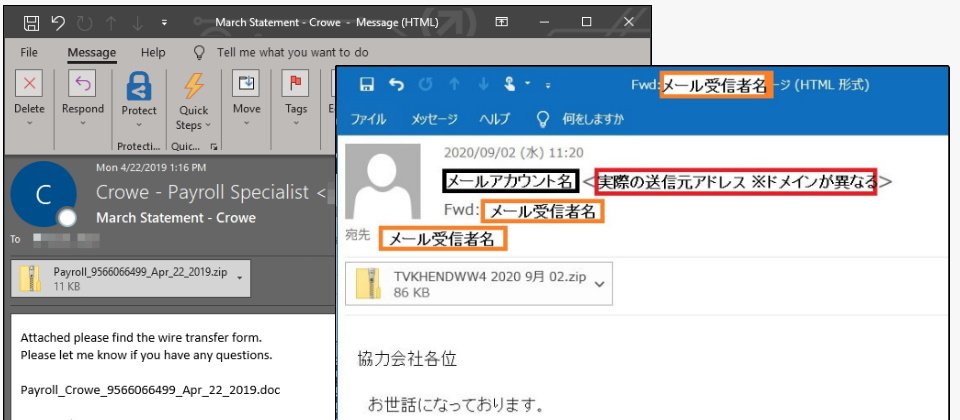

為了躲避郵件防護偵測,攻擊者將惡意檔案藏於密碼壓縮檔。(圖片來源/微軟、JPCERT/CC)

對於廢除PPAP的原因,有2大主要爭議面向,包括密碼同一管道發送、ZIP加密壓縮檔本身安全,以及加密壓縮的附件將使收信端無法掃描惡意,到底PPAP有哪些侷限?對此,我們請資安專家提供意見。

未考量郵件系統遭滲透可能性,以及暴力破解密碼技術門檻降低狀況

基本上,PPAP的流程,就是指將電子郵件夾帶的附件,壓縮成受密碼保護的ZIP檔並經過加密,接下來可將解壓縮的密碼,自動以另一封信發送給對方。如此一來,收到檔案的使用者,需要相應的密碼才能開啟附件,而且,同一封信中,不會同時包含受密碼保護的壓縮檔,以及對應的密碼。

在這樣的過程中,首先,從密碼保護的角度看起。

將受密碼保護的壓縮檔,以及密碼,透過同一管道(也就是電子郵件)寄送,這種方式有效?

以針對電子郵件竊取的攻擊而言,TeamT5執行長蔡松廷指出,通常如果成功,絕大部分都不會只偷到單一封郵件,而是個人或是整個郵件伺服器的郵件都會被竊取,因此,密碼用另一封信寄出,其實一樣會被看到。

換言之,不論自動或手動寄送密碼通知信,這種作法並不合理,也沒有太大意義,而過去資安領域其實早已強調,應從第二管道傳遞。

其次,以密碼壓縮ZIP檔的安全性而言,奧義智慧科技資深資安研究員陳仲寬指出,離線暴力破解成本低,若每次採手動設定密碼,這也可能因為使用者懶惰,使得密碼原則容易被猜到,例如日期加上公司名稱的原則。

這其實指出許多問題,例如:暴力破解的威脅。現在電腦的運算能力比早年高出許多,因此破解加密與猜測密碼更容易,且密碼壓縮檔並未限制嘗試錯誤次數,或要求最低密碼長度與複雜度,這都反映了ZIP檔的防護局限。

利用密碼壓縮檔暗藏惡意的威脅,近年持續有多起事件

另一方面,經過加密壓縮的郵件附檔,將使收信端無法掃描其中惡意。

在近年社交工程釣魚郵件攻擊與日遽增下,奧義智慧陳仲寬表示,美國國土安全部網路安全暨基礎安全局(CISA)近年時常警告,郵件附檔加密相當可疑,容易被當成惡意,並也讓惡意程式容易利用這樣的方式繞過資安產品。

顯然,這樣的防護是為了避免資安警覺性低的使用者,上當開啟帶有惡意的附件。相對地,若現在企業的管理政策,設定為封鎖無法掃描的附件內容,如此一來,過去在郵件中使用密碼壓縮檔保護文件的方式,做法明顯牴觸。

關於網釣攻擊利用郵件附檔ZIP密碼加密夾帶惡意,並躲避郵件防護偵測的情況,這樣的威脅嚴重嗎?

從多家廠商得到的回覆來看,單以附件ZIP密碼加密暗藏惡意來看,普遍認為,這已是攻擊者常用的基本招式,這樣的手法持續都有,雖少有單一的趨勢觀察,但以電子郵件暗藏惡意連結或附檔的網釣攻擊趨勢來看,不少業者指出確實是有明顯攀升。

是否有相關案例?在國際間,近年Emotet惡意程式的攻擊最受關注。舉例來說,在2019年4月,微軟指出發現Emotet的攻擊,開始在郵件中使用密碼保護ZIP檔以暗藏惡意;在2020年9月日本日本電腦網路危機處理暨協調中心(JPCERT/CC)也發出警告,除了指出當時Emotet攻擊暴增,說明Emotet的主要感染途徑仍與過去相同,透過郵件附件或連結傳播,並公布最常見的案例,包括含有惡意巨集的微軟Office Word文件,或是具有密碼保護的ZIP壓縮檔,特別的是,還衍生出新的攻擊形式,將可入侵企業郵件伺服器,並假冒合法收件者回覆郵件,並包含上述惡意附檔,這也使得收件者很可能不疑有他的開啟。事實上,臺灣近兩年也有發現轉為中文內容的Emotet攻擊活動。

近期,國內也有加密壓縮檔的攻擊事件,例如網擎資訊在2021年3月指出,有一波攻擊是假借顧客退貨名義,鎖定企業客服人員的攻擊,將商品照片存成密碼保護的壓縮檔,並在郵件本文內附上密碼。後續,在2021年的5月到9月間,國內中小企業持續受到攻擊,當時我們詢問到一間曾受害的電商營運長,也說明他們收到佯稱商品瑕疵,附件包含密碼保護的壓縮檔(RAR)的客訴信,員工不疑有他開啟後,懷疑電腦中毒,幸好該公司及時變更電腦上的所有公司相關密碼,因為當日晚間,該中毒電腦登入過的Google帳號,以及公司網路開店平臺帳號,都收到系統嘗試登入失敗通知。

躲避郵件防護偵測,攻擊者將惡意檔案藏於密碼壓縮檔

為了讓郵件中的惡意附檔不被偵測,近年不少攻擊者會偽裝成正常商務郵件,並將附件以ZIP檔加密碼保護,使得郵件安全產品無法過濾其中的惡意程式,近兩年來,國外與國內都有不少這樣的惡意郵件。這也使得資安業者常常提醒企業用戶,郵件中若含有密碼壓縮檔相當可疑,需要特別注意。(圖片來源/微軟、JPCERT/CC、某電商營運長)

利用各式郵件附檔暗藏惡意,攻擊者不斷找出郵件安全防護偵測破口

最後,企業需要思考的是,隨著網路威脅日益嚴峻,防護策略是否要更嚴格。例如,上面提到惡意郵件附檔也會濫用微軟Office巨集功能, 儘管微軟早已設有警告通知欄的機制,讓使用者開啟巨集文件時會跳出警告,保留功能使用彈性,但只要用戶隨意、輕忽點擊了「啟用」按鈕,巨集就會執行。

最近,微軟防護策略有了大幅轉變,在2022年1月,微軟關閉了Excel 4.0 XLM巨集,在2022年2月7日再度宣布,5款Office程式將陸續改為預設對網路下載文件直接封鎖巨集功能,也就是,日後開啟網路下載巨集文件,將無法一鍵啟用巨集。

如今,企業看待具密碼保護的壓縮檔的方式,可能也要改變。而且,企業還要進一步設想的是,不只是ZIP檔,還有其他壓縮檔案,以及其他檔案或文件格式,例如PDF與微軟Excel等文件,同樣都能夠設定保護密碼,意味著也都無法被郵件安全防護機制,進行防毒與偵測惡意郵件。

無論如何,儘管企業現在還是能夠使用PPAP方式,但是,面對其他企業不再接受郵件附檔包含密碼壓縮檔的現況,或許也要評估,例如,至少要讓郵件附檔可以被郵件安全防護機制掃描,做到最基本的防護。

ZIP加密壓縮檔提供的安全性保護相當有限

一般ZIP檔案格式只是壓縮檔,沒有加密,而具有密碼保護的ZIP檔,在文件壓縮同時會經過對稱式加密保護,普遍簡稱為加密壓縮檔。

不過,ZIP加密壓縮檔本身也有差異,主要是因為使用的加密模式不同所造成,常見的加密模式包括:使用AES加密標準(AES-128或AES-256),以及使用ZIP傳統加密(ZipCrypto),後者相對容易破解。除了加密模式有差別,以安全性而言,設定的密碼長度與複雜度,亦是決定其安全性的主要關鍵。假若,使用者設定了弱密碼,或是日期加上公司名稱等容易猜出規則,要被暴力破解是相對容易。由於現在電腦的運算能力更強,而且這類程式也缺乏錯誤嘗試次數限制,最低密碼長度與複雜度等要求,防護力有侷限。

此外,ZIP加密壓縮,加密對象只針對壓縮檔內儲存的檔案,也就是說,開啟ZIP加密壓縮檔時,即便不知道密碼的人,儘管無法開啟文件,但其實還是可以看到壓縮檔內的文件檔名,並且可對檔案進行刪除與重新命名,這些操作不需輸入密碼,加密範圍也不如RAR壓縮檔。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

.png)