烏克蘭戰爭伴隨而來的網路攻擊從未停歇,但在本週傳出更多進一步的消息,首先,開始有駭客藉由這場戰爭對於製造業供應鏈的衝擊,用這樣的名義對於全球各地的企業,發動網路釣魚攻擊,而使得收信人可能不疑有他而上當。

再者,也有駭客利用全球許多人對於烏克蘭的同情,宣稱提供可自動對於俄羅斯發動DDoS攻擊的工具,但這個檔案實際上卻是竊密軟體。

而在這場戰爭中,先前研究人員觀察的焦點多半集中在烏克蘭遭遇的網路攻擊上,但發動戰爭的俄羅斯,近期也被發現駭客竄改政府網站內容,或是使用資料破壞軟體(Wiper)發動攻擊的現象。此外,與俄羅斯交好的中國,在這場戰爭中遲遲沒有表態,但如今也有駭客組織出手,攻擊援助難民的歐洲外交單位。

勒索軟體Lapsus$自上週聲稱攻擊圖形晶片大廠Nvidia,多次洩露資料並放話要脅該公司解除顯卡挖礦限制、開放驅動程式原始碼後,駭客接著在本週外洩行動裝置大廠三星190 GB資料,然後囂張地在Telegram群組討論下一個要洩露資料的受害者,而引起研究人員關注。這些駭客列出的3個受害者,已有2家企業證實資料遭到外洩的情況,這些攻擊事故的共通點,就是這些受害企業都有程式原始碼遭竊的情況,後續事件的發展也值得關注。

而上述Nvidia疑似遭駭的事故,也傳出駭客利用Lapsus$外流的過期簽章,簽署多種惡意軟體的情況。

在本週研究人員揭露的漏洞中,包含了Linux檔案寫入漏洞,以及物聯網裝置和不斷電系統(UPS)的重大漏洞,三大廠牌處理器新的推測執行漏洞等。其中最值得留意的漏洞,是已被濫用的網路電話(VoIP)系統漏洞,駭客用來放大流量,並進行DDoS攻擊,但研究人員發現,這項漏洞最多竟可將流量一口氣放大近43億倍,而使得攻擊者可以透過1個網路封包來發動攻擊,攻擊來源更難以追溯。

【攻擊與威脅】

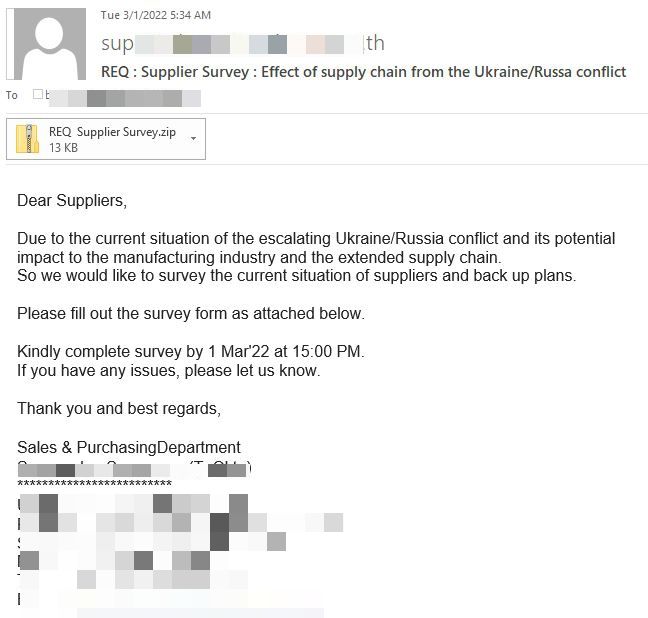

駭客利用烏克蘭戰爭為誘餌發動釣魚郵件攻擊,散布Agent Tesla、Remcos木馬程式

烏克蘭戰爭開打的時事,成為駭客網路釣魚攻擊的誘餌,而現在有攻擊者鎖定企業下手。防毒業者Bitdefender指出,他們自3月1日觀察到2起網路釣魚攻擊行動,其共通點是駭客宣稱調查在烏克蘭戰爭的情勢中,相關供應商可能會造成的影響,引誘收信人來開啟附件檔案,藉此散布Agent Tesla、Remcos等RAT木馬程式。

烏克蘭戰爭開打的時事,成為駭客網路釣魚攻擊的誘餌,而現在有攻擊者鎖定企業下手。防毒業者Bitdefender指出,他們自3月1日觀察到2起網路釣魚攻擊行動,其共通點是駭客宣稱調查在烏克蘭戰爭的情勢中,相關供應商可能會造成的影響,引誘收信人來開啟附件檔案,藉此散布Agent Tesla、Remcos等RAT木馬程式。

兩種釣魚信件都是廣泛對於全球多個國家發送。而散布Agent Tesla的信件,攻擊來源主要是荷蘭和匈牙利,而散布Remcos的則是來自德國和美國。

趁著烏克蘭戰爭發動網路釣魚攻擊,多半是俄羅斯或白俄羅斯的駭客組織,以及聲援烏克蘭的駭客組織進行對抗,而遲遲沒有表態的中國,如今有駭客出手發動攻擊。資安業者Proofpoint指出,他們發現中國駭客TA416(亦稱RedDelta)最近以北約(NATO)國家外交官的名義,來對於多個國家的外交辦事處下手,鎖定從事難民與移民業務的人士發動攻擊。

該組織先是透過釣魚郵件的附件檔案,挾帶惡意軟體投放器(Dropper),進而在受害電腦植入PlugX惡意軟體。研究人員指出,駭客近期調整了此惡意軟體的加密演算法與組態,而讓IT人員更難察覺異狀。

在烏克蘭戰爭中,駭客透過資料破壞軟體(Wiper)鎖定政府機關下手的情況,先前多發生在烏克蘭,但近期也有針對俄羅斯的攻擊行動。趨勢科技在2月26日至3月2日,觀察到名為RURansom的資料破壞軟體,鎖定俄羅斯的實體下手。從程式碼的註解中,開發者表明是針對俄羅斯發動烏克蘭戰爭而來,並宣稱這段文字是透過Google翻譯,從孟加拉語轉換成俄文。再者,研究人員發現,部分版本會檢查受害電腦的IP位址是否位於俄羅斯,如果在俄羅斯以外的地方,該惡意軟體將會停止運作。但究竟有俄羅斯實體受害,研究人員沒有進一步說明。

俄羅斯政府網站遭駭,疑似遭供應鏈攻擊

烏克蘭戰爭期間,雙方的網路攻擊不時傳出,俄羅斯也證實政府機關網站遭駭的情況。根據資安新聞網站Bleeping Computer的報導,在一場供應鏈攻擊中,俄羅斯多個聯邦機構網站於3月8日遭到入侵,駭客疑似透過追蹤瀏覽網站使用者人數的元件下手,並竄改網站上的內容,表達對於俄羅斯發動烏克蘭戰爭的不滿,受害單位包含了俄羅斯能源局、聯邦國家統計局、文化局等。俄羅斯經濟發展局向當地媒體Interfax證實確有此事。

烏克蘭戰爭期間,雙方的網路攻擊不時傳出,俄羅斯也證實政府機關網站遭駭的情況。根據資安新聞網站Bleeping Computer的報導,在一場供應鏈攻擊中,俄羅斯多個聯邦機構網站於3月8日遭到入侵,駭客疑似透過追蹤瀏覽網站使用者人數的元件下手,並竄改網站上的內容,表達對於俄羅斯發動烏克蘭戰爭的不滿,受害單位包含了俄羅斯能源局、聯邦國家統計局、文化局等。俄羅斯經濟發展局向當地媒體Interfax證實確有此事。

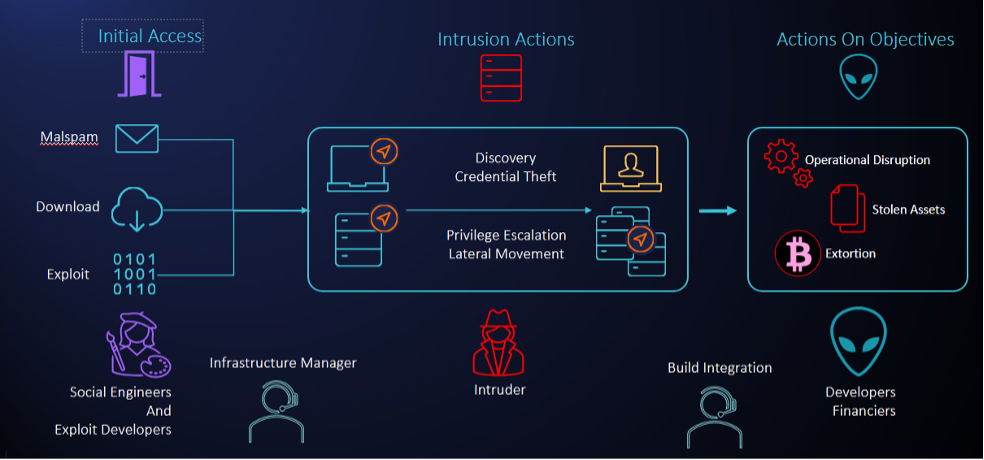

勒索軟體Conti宣稱在3個月內攻陷逾50個大型組織,包含石油公司、海運業者

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

值得留意的是,根據研究人員的調查,在該組織拆除後端基礎設施之前,有許多大型企業成為Conti的受害者。從2021年11月27日至2022年2月27日,Conti聲稱已經攻陷了50個大型組織,這些組織三分之二位於歐洲和英國,美國、加拿大、澳洲、紐西蘭也有受害組織。研究人員指出,其中最引起他們注意的是,總部位於比利時的碼頭營運業者SEA-Invest遇害的事故,Conti宣稱是他們所為。再者,德國石油公司Oiltanking、Mabanaft ,以及荷蘭倉儲業者Evos,於1月28日前後連續遭到網路攻擊的事故,研究人員認為攻擊者很有可能就是Conti。

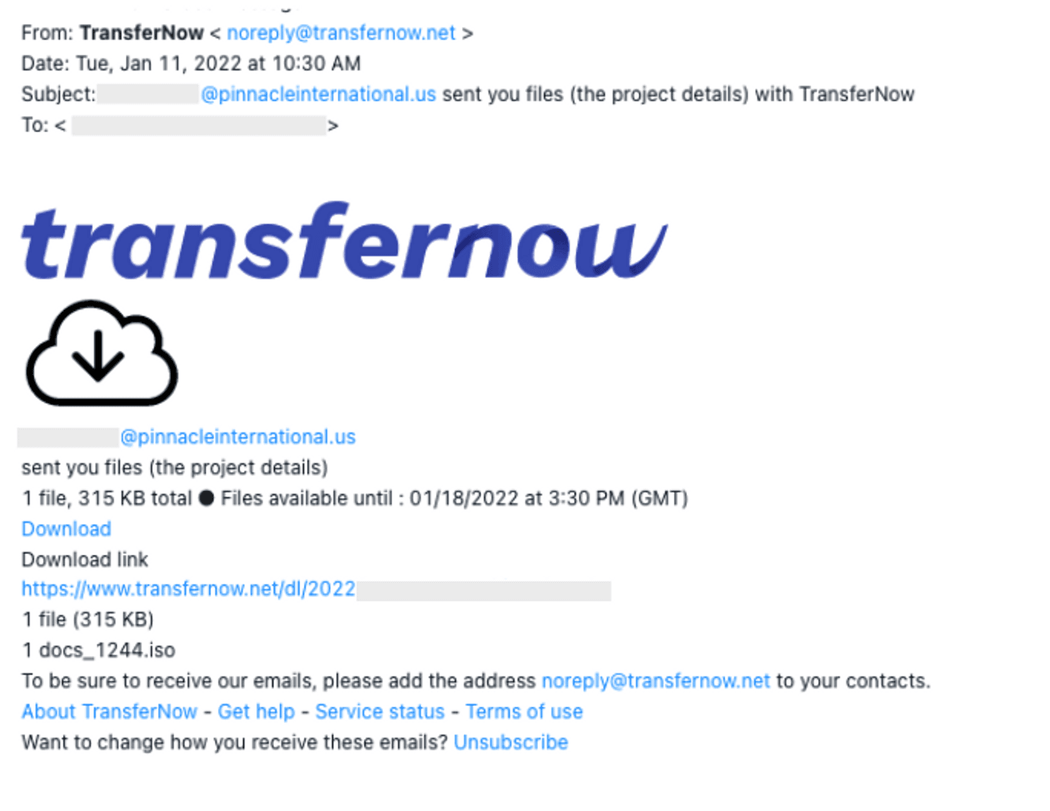

惡意軟體BazarBackdoor透過線上表單散布

駭客為了避免引起收信人的警覺,或是觸發郵件系統的警報,他們也使用看似更加無害的釣魚郵件發動攻擊。例如,郵件安全業者Abnormal從2021年12月至2022年1月,發現有人鎖定數個該公司客戶發動網路釣魚攻擊,駭客宣稱是加拿大豪宅的建設公司員工,想要詢問報價,要求對方上網填寫報價資料。但實際上,駭客在信件裡提供的URL,是存放於檔案共享服務TransferNow或WeTransfer的ISO映像檔,對方若是點選映像檔內含的捷徑,就會將惡意軟體BazarBackdoor下載並植入受害電腦。研究人員認為,駭客在成功植入此惡意軟體後,很有可能會進一步部署Cobalt Strike,或是執行勒索軟體Conti。

駭客為了避免引起收信人的警覺,或是觸發郵件系統的警報,他們也使用看似更加無害的釣魚郵件發動攻擊。例如,郵件安全業者Abnormal從2021年12月至2022年1月,發現有人鎖定數個該公司客戶發動網路釣魚攻擊,駭客宣稱是加拿大豪宅的建設公司員工,想要詢問報價,要求對方上網填寫報價資料。但實際上,駭客在信件裡提供的URL,是存放於檔案共享服務TransferNow或WeTransfer的ISO映像檔,對方若是點選映像檔內含的捷徑,就會將惡意軟體BazarBackdoor下載並植入受害電腦。研究人員認為,駭客在成功植入此惡意軟體後,很有可能會進一步部署Cobalt Strike,或是執行勒索軟體Conti。

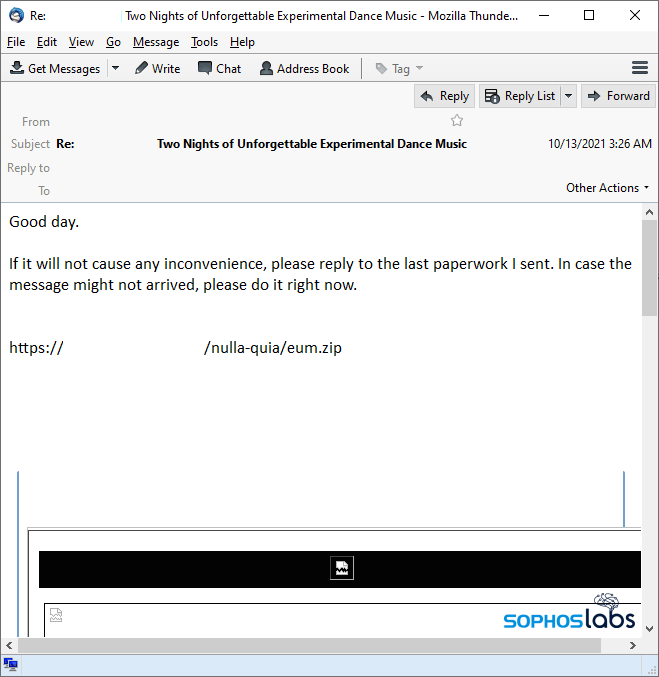

惡意軟體QBot透過信件回覆的方式散布,讓收信人降低戒心

又是駭客改用外部連結,取代過往在釣魚郵件挾帶惡意程式的手法。資安業者Sophos發現,使用QBot(亦稱QakBot)惡意軟體的駭客,最近利用釣魚散布此惡意軟體的手法有所改變,駭客以相當簡要的信件內容,要求收信人從信中的URL下載Excel表單,一旦收信人照辦,並開啟這份表單文件,電腦就會被植入QBot,此惡意軟體觸發後,便會將自己注入到檔案總管(Explorer.exe)和Edge瀏覽器(Msedge.exe)的處理程序中,且每5分鐘向C2中繼站進行通訊。

又是駭客改用外部連結,取代過往在釣魚郵件挾帶惡意程式的手法。資安業者Sophos發現,使用QBot(亦稱QakBot)惡意軟體的駭客,最近利用釣魚散布此惡意軟體的手法有所改變,駭客以相當簡要的信件內容,要求收信人從信中的URL下載Excel表單,一旦收信人照辦,並開啟這份表單文件,電腦就會被植入QBot,此惡意軟體觸發後,便會將自己注入到檔案總管(Explorer.exe)和Edge瀏覽器(Msedge.exe)的處理程序中,且每5分鐘向C2中繼站進行通訊。

值得留意的是,駭客為了降低收信人的警覺心,他們透過回覆先前收信人與他人往來郵件的方式,發送上述的電子郵件,而讓人誤以為是先前信件往來的後續。

駭客聲稱提供攻擊俄羅斯的工具,散布惡意軟體

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

勒索軟體Lapsus$公布三星行動裝置程式碼

勒索軟體Lapsus$聲稱攻擊了Nvidia,且放話要求該公司解除GPU的算力解限機制LHR,開放驅動程式的原始碼後,又有IT廠商疑似遇害。根據資安新聞網站Bleeping Computer、圖形運算新聞網站VideoCardz的報導,勒索軟體Lapsus$公布三星伺服器的190 GB機密資料,包含了在TrustZone每個受信任程式(Trusted Applet)的原始碼、生物辨識的演算法、三星裝置開機程式的原始碼、高通提供的原始碼等,這些資料多半與該廠牌手機的各式晶片有關,可能對該公司與其合作夥伴造成衝擊。

該公司發言人隨後證實確有內部資料外洩的情形。根據新聞網站CNBC報導,三星近期出現公司內部資料外洩的資安事故,根據他們的初步調查,外洩資料為Galaxy裝置運作有關的程式碼,但沒有客戶或員工的個資外洩。但除此之外,三星沒有進一步透露遭到攻擊的類型與攻擊者身分。由於Galaxy裝置涵蓋手機、平板電腦、智慧手環、筆記型電腦等產品,這起資料外洩的影響有待觀察。

惡意軟體使用Nivdia遭竊簽章,疑來自之前攻擊事故外流資料

在勒索軟體Lapsus$宣稱攻擊了Nvidia,並洩露部分竊得的資料後,有駭客已經冒用該公司的簽章來簽署惡意軟體。根據資安新聞網站Bleeping Computer的報導,Bill Demirkapi、Kevin Beaumont、Will Dormann等多名資安研究員發現,駭客近期大肆運用2個Nvidia的簽章,來簽署Cobalt Strike的Beacon、Minikatz、後門程式、RAT木馬程式等各式惡意軟體,而簽章的來源就是來自Lapsus$公布的資料。研究人員指出,這些簽章雖然已經過期,但駭客很可能以簽署Windows驅動程式的方式加以濫用。

阿根廷購物商城Mercado Libre證實,30萬顧客個資、網站原始碼外洩

又有企業疑似成為勒索軟體駭客Lapsus$的受害者。阿根廷大型購物網站Mercado Libre於3月7日,向美國證交所(SEC)通報,他們遭到未經授權的存取,導致約30萬名顧客的個資,以及原始碼遭到外洩,但強調尚未有證據顯示使用者的密碼、財務資料、信用卡資料外流。

又有企業疑似成為勒索軟體駭客Lapsus$的受害者。阿根廷大型購物網站Mercado Libre於3月7日,向美國證交所(SEC)通報,他們遭到未經授權的存取,導致約30萬名顧客的個資,以及原始碼遭到外洩,但強調尚未有證據顯示使用者的密碼、財務資料、信用卡資料外流。

但該公司為何要通報資料外洩?資安新聞網站Bleeping Computer指出,很有可能與勒索軟體駭客組織Lapsus$成員之間的討論有關,駭客為了決定接下來他們要公布的竊得資料,該組織在Telegram群組進行投票,選項包含了電信業者Vodafone、葡萄牙大型媒體Impresa,以及Mercado Libre。其中,針對該購物商城的部分,駭客宣稱握有Mercado Libre及線上支付平臺Mercado Pago的程式碼,總共有2.4萬個程式碼儲存庫。

電信業者Vodafone可能是勒索軟體Lapsus$下一個洩露資料的對象,且駭客還打算對更多企業出手

勒索軟體Lapsus$在這3個月來,宣稱攻擊Nvidia、三星等數家大型企業並取得機密資料,該組織近日甚至表決洩露受害組織資料的順序而引起關注,現在又有受害組織證實遭駭並著手調查。根據新聞網站CNBC的報導,電信業者Vodafone向他們透露,該公司與執行機關合作,調查資料外洩的情形,並表示駭客取得的資料內容,包含了他們的程式碼,但不包括客戶的資料。

CNBC指出,駭客舉行的表決選項裡,有56%成員認為接下來應該要洩露Vodafone的資料,該駭客組織宣稱,已取得Vodafone的5千個GitHub專案原始碼,檔案大小總計約有200 GB。

與許多勒索軟體駭客組織相同,Lapsus$還打算進一步對其他大型企業下手。資安研究人員Soufiane Tahiri發現,Lapsus$在Telegram上招募大型企業的員工作為內應,想要從這些人士取得存取內部網路環境的管道,如VPN或是AnyDesk的帳密資料與IP位址。這些企業的類型包含了軟體公司、電信業者、代管主機業者、客服中心、企業流程管理系統(BPM)業者等。駭客亦表明,即使不是上述企業的員工,但若是能提供他們VPN或VDI的存取管道,他們也有意購買。

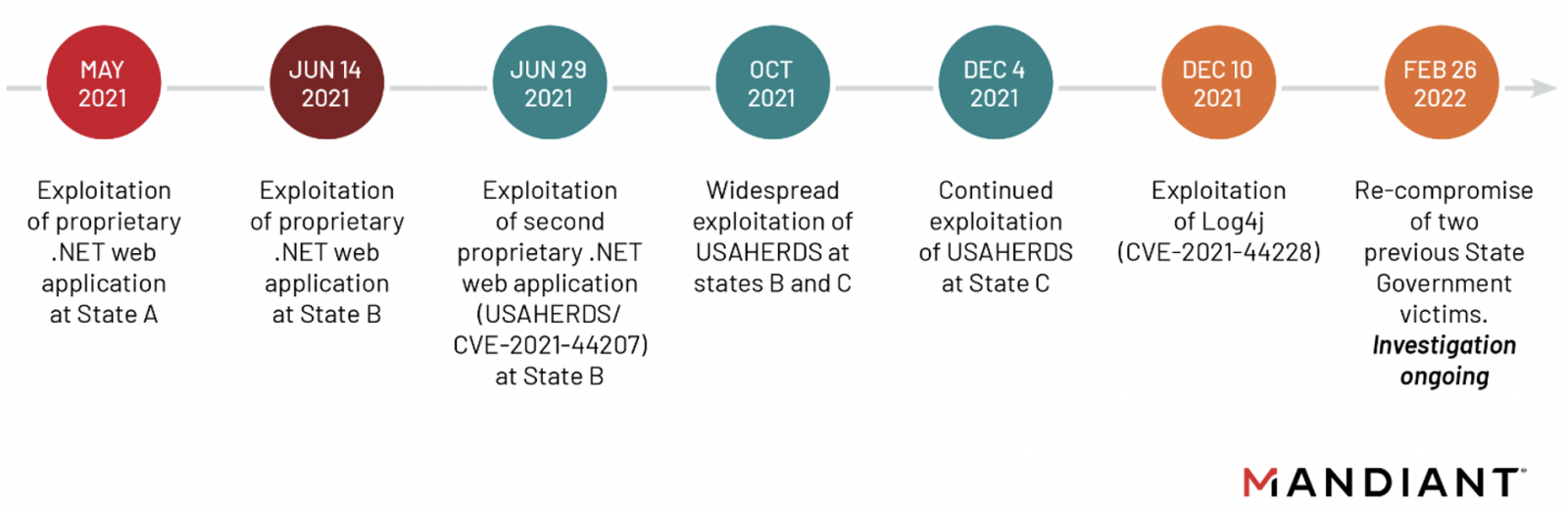

中國駭客APT41利用網頁應用系統的零時差漏洞,攻擊美國州政府

網頁應用程式的漏洞,很可能是駭客用來入侵受害組織的管道。例如,資安業者Mandiant發現,中國駭客組織APT41(亦稱Winnti、Wicked Spider)從2021年5月開始,鎖定美國各州政府發動攻擊,到今年2月成功入侵至少6個州政府網路。而駭客入侵的方法,主要是透過網頁應用系統的零時差漏洞,這些漏洞包含了Log4Shell、美國動物健康緊急通報暨診斷系統(USAHerds)的CVE-2021-44207(CVSS風險層級8.1分)。

網頁應用程式的漏洞,很可能是駭客用來入侵受害組織的管道。例如,資安業者Mandiant發現,中國駭客組織APT41(亦稱Winnti、Wicked Spider)從2021年5月開始,鎖定美國各州政府發動攻擊,到今年2月成功入侵至少6個州政府網路。而駭客入侵的方法,主要是透過網頁應用系統的零時差漏洞,這些漏洞包含了Log4Shell、美國動物健康緊急通報暨診斷系統(USAHerds)的CVE-2021-44207(CVSS風險層級8.1分)。

再者,駭客也偏好對ASP.NET開發的應用系統下手,發動.NET反序列化攻擊,有時候也會利用SQL注入與目錄穿越漏洞。但駭客發動攻擊的目的,研究人員表示仍不明朗。

勒索軟體Ragnar Locker鎖定52個美國關鍵基礎設施實體下手

美國政府近期不斷對於關鍵基礎設施(CI)的攻擊行動提出警告,當中有數次是針對勒索軟體而來。例如,美國聯邦調查局(FBI)於3月7日發布公告,指出他們在2022年1月,確認至少10個關鍵基礎設施組織、52個實體遭到勒索軟體Ragnar Locker襲擊,受害組織遍及製造、能源、金融服務、政府機關,以及資訊科技產業。FBI彙整入侵指標(IoC)等技術細節,以及相關防禦措施,供相關組織因應此勒索軟體的攻擊行動。

駭客假冒沙烏地阿拉伯石油公司,利用Office漏洞植入竊密軟體Formbook

隨著氣候變遷與俄烏戰爭,能源價格節節攀升,而在此同時,有駭客假冒石油公司的名義,發動網路釣魚攻擊。資安業者Malwarebytes攔截到鎖定採購石油與天然氣公司的網路釣魚郵件,駭客冒名沙烏地阿拉伯國家石油公司Saudi Aramco,宣稱提供限期優惠的價格,吸引買家上當。

一旦受害者被騙,點選附件的PDF檔案或Excel 檔案,這些附件檔案就會藉由Office漏洞CVE-2017-11882,下載竊密軟體FormBook偷取電腦內的機密文件。

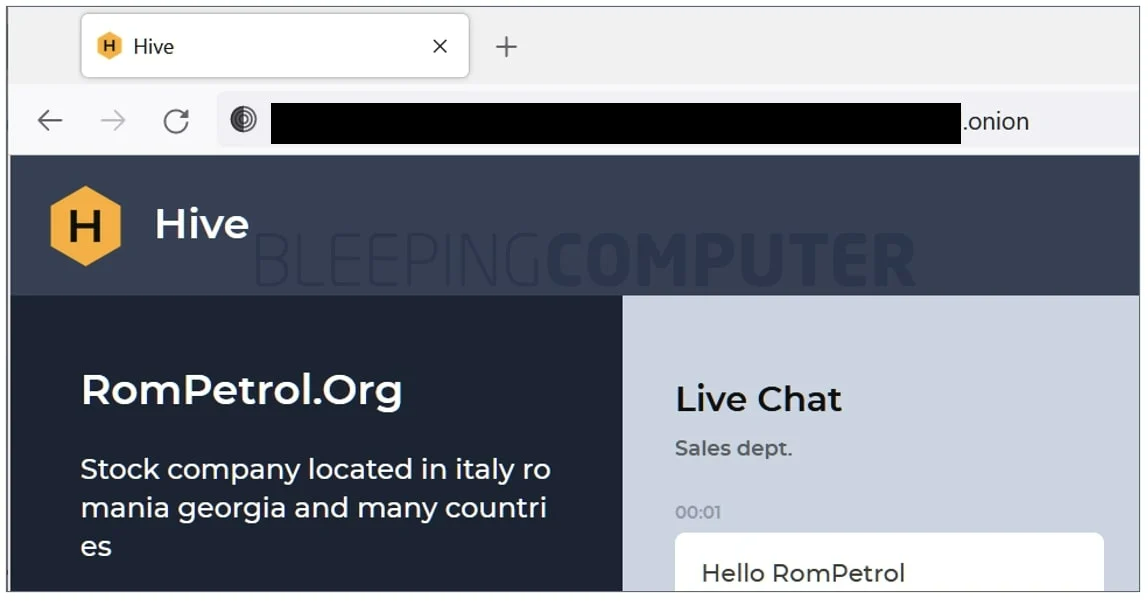

又有石油公司遭到勒索軟體攻擊,而面臨部分服務被迫中斷的事故。羅馬尼亞石油公司Rompetrol於3月7日表示,他們遭到複雜的網路攻擊,為防止災害蔓延,決定關閉Fill & Go網站與相關服務,導致客戶的Rompetrol Go手機App無法運作,但該公司強調,加油站、煉油廠仍維持正常營運,顧客可使用現金或信用卡加油。至於攻擊者的身分,根據資安新聞媒體Bleeping Computer的報導指出,該石油公司應該是遭到勒索軟體Hive攻擊,駭客索討200萬美元贖金。而除了該公司宣布暫停Fill & Go網站的服務,還有Rompetrol與其母公司KMG International的網站,在截稿前也仍然無法存取。

又有石油公司遭到勒索軟體攻擊,而面臨部分服務被迫中斷的事故。羅馬尼亞石油公司Rompetrol於3月7日表示,他們遭到複雜的網路攻擊,為防止災害蔓延,決定關閉Fill & Go網站與相關服務,導致客戶的Rompetrol Go手機App無法運作,但該公司強調,加油站、煉油廠仍維持正常營運,顧客可使用現金或信用卡加油。至於攻擊者的身分,根據資安新聞媒體Bleeping Computer的報導指出,該石油公司應該是遭到勒索軟體Hive攻擊,駭客索討200萬美元贖金。而除了該公司宣布暫停Fill & Go網站的服務,還有Rompetrol與其母公司KMG International的網站,在截稿前也仍然無法存取。

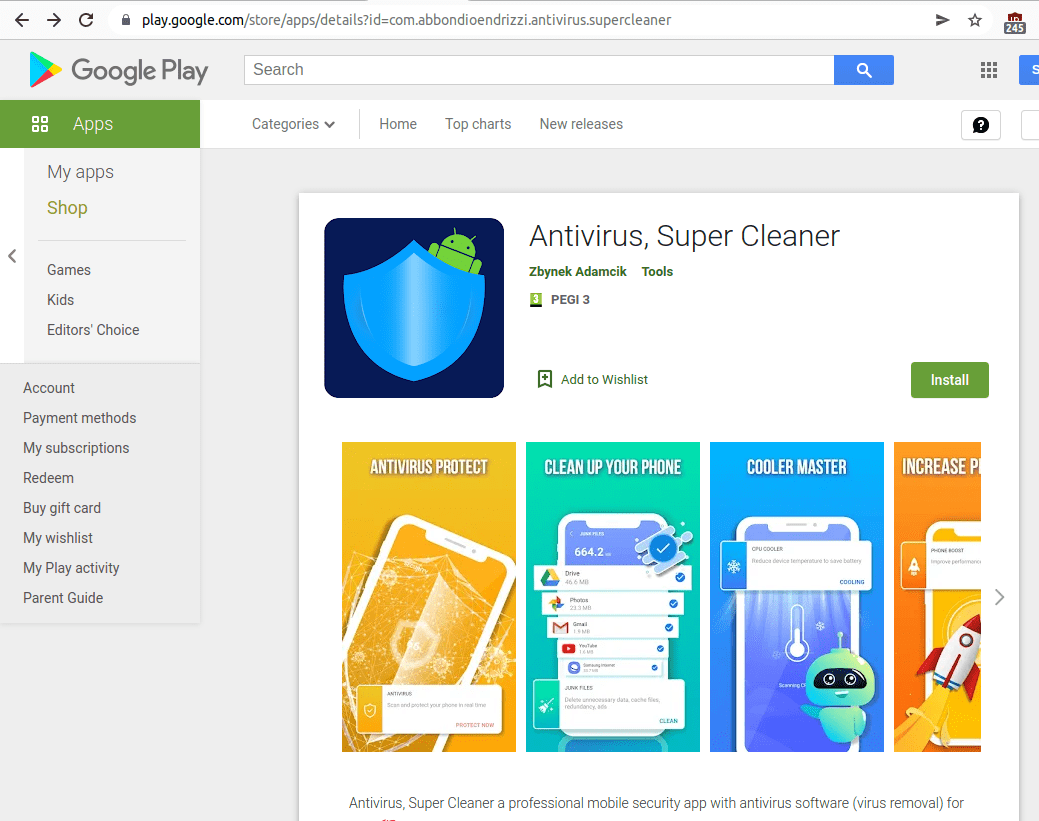

透過Google Play市集來散布惡意軟體的現象,曾一度因市集業者加強管控而略有減少,但最近駭客似乎找到了規避檢測的方法,再度透過上架的App來散布惡意軟體。例如,資安業者NCC Group發現,安卓木馬SharkBot透過在Google Play市集上架的4款防毒軟體、手機清理程式,吸引受害者下載,一旦這些軟體被安裝到手機上,就會以自動回覆(Auto-Reply)的功能,從C2中繼站取得SharkBot,並植入受害手機。

透過Google Play市集來散布惡意軟體的現象,曾一度因市集業者加強管控而略有減少,但最近駭客似乎找到了規避檢測的方法,再度透過上架的App來散布惡意軟體。例如,資安業者NCC Group發現,安卓木馬SharkBot透過在Google Play市集上架的4款防毒軟體、手機清理程式,吸引受害者下載,一旦這些軟體被安裝到手機上,就會以自動回覆(Auto-Reply)的功能,從C2中繼站取得SharkBot,並植入受害手機。

研究人員指出,這款木馬程式的特別之處,在於具備了自動轉帳系統(ATS)機制,能讓駭客與受害者少許互動之下,將銀行帳戶的存款轉走,而這次駭客也將ATS機制延伸運用於突破雙因素驗證(2FA)防護。

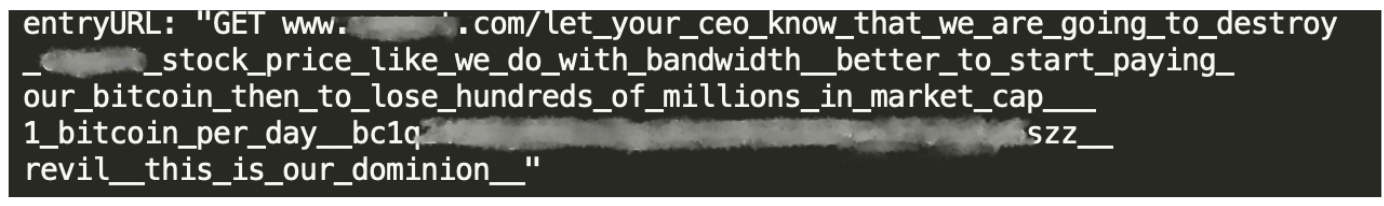

駭客透過殭屍網路Mēris發動DDoS攻擊,並運用URL留下勒索訊息,要脅不付錢就破壞受害企業股價

駭客藉由DDoS攻擊癱瘓網站,並進行勒索,如今出現了新的手法。資安業者Imperva最近揭露由殭屍網路Mēris發動的DDoS攻擊,其攻擊的頻率最高達到每秒發出250萬次請求(Mrps),但比較值得留意的是,駭客將勒索訊息挾帶於URL裡面,甚至要脅將破壞受害企業的股價,來脅迫以比特幣支付贖金。

研究人員指出,駭客的攻擊目標都是上市公司,多半位於美國與歐洲,一旦出現DDoS攻擊的事故,有可能重挫股價。而對於攻擊者的身分,研究人員看到攻擊者自稱是勒索軟體組織REvil,但不確定是否是該組織所為。

過往駭客發動DDoS攻擊,多半是利用較為缺乏資安防護能力的家用網路設備,如路由器、IP Camera,來組成殭屍網路大軍,但如今,資安設備也淪為駭客放大攻擊流量的工具。資安業者Akamai於3月1日指出,他們的客戶遭到DDoS攻擊,駭客濫用易受攻擊的防火牆設備,或是網頁內容過濾系統,搭配名為TCP Middlebox Reflection的攻擊手法,來反射並放大TCP攻擊流量,目標是銀行、旅遊、電玩、媒體、網站代管等業者。

研究人員指出,可被用做「Middlebox」的設備相當廣泛,不只許多企業採用的網頁內容過濾系統,甚至是中國的網路長城(GFW)也是可被利用的對象。雖然此次攻擊出現的攻擊流量並不算大,僅有11 Gbps,或是每秒請求150萬個封包(1.5 Mpps),但研究人員指出,這種手法可讓攻擊者一次最多將流量放大75倍,而可能會吸引越來越多駭客採用。

國內上櫃矽晶圓大廠環球晶圓旗下的子公司GlobalWafers Japan,於3月2日發布公告,指出他們在2月28日偵測到未經授權的伺服器存取,並隨即關閉內部網路系統防止災害擴大,導致生產與出貨受到影響,並亦預計於3月3日恢復。而此事在國內中央社、經濟日報等多家媒體報導後,環球晶亦於3月3日於股市公開資訊站發布重大訊息證實確有此事,並表示該公司有良好的資訊備份,目前各項系統與受影響機臺正逐步恢復運作與生產,且公司機密資料與營運皆不受影響。

【漏洞與修補】

APC不斷電系統存在重大漏洞TLStorm,2千萬臺設備曝險

日前臺灣發生全國無預警大停電的事故,使得企業對於不斷電系統(UPS)設備的需求大增,但知名品牌的產品驚傳重大漏洞,駭客可用來遠端接管設備。資安業者Armis在施耐德子公司APC的SmartConnect、Smart-UPS產品線裡,發現了3個漏洞,駭客一旦利用,將能發動RCE攻擊,操控企業的UPS設備,市面上2千萬臺設備都有可能曝露相關風險。這些漏洞被命名為TLStorm,其中CVE-2022-22805、CVE-2022-22806可在進行TLS連線的過程中,造成記憶體溢位與身分驗證繞過,這兩者皆無須使用者互動(ZeroClick)即能利用;而第3個漏洞CVE-2022-0715,則是允許駭客透過網路安裝未簽章的韌體。研究人員於2021年10月31日進行通報,施耐德電氣已發布修補程式。

Access:7漏洞恐波及100個廠商的物聯網裝置與醫療設備

物聯網裝置的管理軟體漏洞,有可能影響眾多連網裝置。資安業者Forescout揭露名為Access:7的漏洞,這些漏洞存在於Parametric Technology Corporation(PTC)開發的Axeda遠端管理平臺,其中有3個是RCE漏洞,CVSS風險層級達到9.8分。根據研究人員的調查,採用Axeda的物聯網業者超過100家、逾150款設備,其中超過半數裝置被用於醫療產業。PTC獲報後,於3月7日發布資安通告與修補軟體。

駭客透過VoIP系統漏洞放大流量發動DDoS攻擊,新手法可將流量放大近43億倍

繼日前駭客利用防火牆、網頁內容過濾系統等資安設備放大流量,發動分散式阻斷服務(DDoS),如今攻擊手法再度翻新,從原本可放大約70倍,一舉突破至數十億倍。Akamai、Cloudflare、Lumen等多家雲端服務及資安業者聯手,在今年1月7日至2月8日,發現針對網路服務供應商(ISP)、金融機構、物流公司等組織的DDoS攻擊,攻擊流量透過UDP通訊協定10074埠傳送,經調查後得知流量來自加拿大電信業者Mitel開發的VoIP系統,駭客利用近2,600個曝露於網際網路的MiCollab電話交換機(PBX)與MiVoice Business Express協作系統,藉由TP-240驅動程式漏洞CVE-2022-26143來放大流量。

研究人員對此漏洞進行實驗,發現透過上述VoIP系統的漏洞,可將流量放大到近43億(4,294,967,296)倍。研究人員指出,這樣的手法駭客很可能只需要使用1個封包的流量,就能發動攻擊,而使得攻擊來源難以追查。Mitel獲報後已修補上述漏洞。

HP電腦UEFI韌體存在16個漏洞,可被攻擊者用於植入惡意軟體

資安業者Binarly、HP、美國電腦網路危機處理暨協調中心(CERT/CC)聯手,公布存在於HP電腦UEFI韌體的16個漏洞,這些漏洞與系統管理模組(SMM)、驅動程式執行環境(DXE)有關,CVSS風險層級為7.2分至8.8分。研究人員指出,由於信賴平臺模組(TPM)的限制,韌體完整性檢測機制難以察覺漏洞遭到利用的情況,再加上有不少UEFI漏洞是可重複利用的錯誤,一旦駭客利用這些漏洞,後果恐怕相當嚴重。HP先後於2月2日與3月8日,發布韌體更新程式。

在2018年引起全球關注的CPU推測執行(Speculative Execution)漏洞,使得IT業者透過軟、硬體予以修補,但最近又有資安人員發現可以繞過相關修補的2種型態漏洞,而影響Intel、Arm、AMD的處理器,但所幸所有受影響的處理器,僅曝露於其中一種漏洞的風險。

資安業者VUSec指出,他們找到名為Branch History Injection(BHI,亦稱Spectre-BHB)的攻擊手法,可針對原本受到Spectre第2版漏洞影響的Intel與Arm處理器下手。Intel、Arm獲報後都發布資安通告,並提出緩解措施。

雖然AMD處理器不受上述BHI漏洞波及,但還是無法倖免於難。資安業者Grsecurity揭露AMD處理器漏洞CVE-2021-26341,影響該廠牌第1代與第2代Zen微架構的處理器產品,攻擊者一旦利用這項漏洞,可透過直線推測(Straight-line-speculation,SLS)的方式發動攻擊,洩露受害電腦的機密資料。AMD表示,他們尚未發現此漏洞被用於攻擊行動的跡象。

Linux重大漏洞Dirty Pipe可讓攻擊者覆寫唯讀檔案

作業系統的核心元件存在檔案讀寫漏洞,有可能被攻擊者用於提升權限。資安研究員Max Kellermann揭露名為Dirty Pipe的Linux漏洞(CVE-2022-0847),這項漏洞影響Linux Kernel 5.8以上的版本,亦波及Android作業系統,可被尚未取得特殊權限的使用者,用來在唯讀的檔案上進行注入或是覆寫,甚至原本需要root權限執行的SUID屬性檔案也不能倖免。研究人員強調,該漏洞與2016年出現的Dirty COW漏洞(CVE-2016-5195)相當類似,但Dirty Pipe更容易被利用。

Linux基金會於2月23日發布5.16.11、5.15.25、5.10.102版Linux Kernel來修補上述漏洞,Google則於24日將相關修補程式併入Android核心程式碼。

Azure自動化服務存在漏洞,恐允許攻擊者挾持其他Azure用戶帳號

資安業者Orca Security揭露名為AutoWarp的重大漏洞,這項漏洞存在於微軟Azure Automation服務裡,一旦遭到利用,攻擊者就有機會查詢Token, 而能夠存取其他用戶的帳號,進而接管這些租戶的資源。研究人員指出,至少有1家跨國電信業者、2家汽車製造商、1家銀行集團、四大會計事務所受到影響。微軟獲報後於2021年12月10日修補相關漏洞,並表示尚未有外洩Token遭到濫用的證據。

Google的K8s自動化管理工具Autopilot驚傳漏洞

自動化管理工具一旦出現漏洞,很有可能讓攻擊者得以破壞企業的應用系統。例如,資安業者Palo Alto Networks指出,他們在2021年6月,發現Google針對自家K8s環境GKE提供的自動化管理工具Autopilot,曝露多項漏洞,一旦駭客利用,將能用於逃脫Pod並破壞底層的節點,或是提升權限成為叢集管理員,以及能建立叢集操作員看不到的後門,並以管理權限存取。Google在獲報後陸續修補上述Autopilot漏洞,並導入緩解措施。

研究人員呼籲,IT人員要留意K8s環境是否存在權限過高的Pod,並透過移除不必要的權限、設置相關規則來與一般的Pod隔離等方式,來減少相關弱點可能被利用的威脅。

微軟於3月8日發布例行修補(Patch Tuesday),總共修補了71個漏洞,其中,有3個是重大等級的零時差漏洞CVE-2022-21990、CVE-2022-24459、CVE-2022-24512,分別存在於遠端桌面連線(RDP)用戶端程式、Windows傳真與掃描、.NET與Visual Studio,已有部分漏洞出現概念性驗證(PoC)攻擊工具,但所幸目前尚未出現遭到利用的跡象。

該公司亦認為,本月修補的SMB第3版漏洞CVE-2022-24508、Exchange Server漏洞CVE-2022-23277,有可能也會成為駭客關注的焦點。

近3成WordPress外掛程式存在重大漏洞,卻沒有相關修補程式可用

受到許多網站採用的內容管理系統WordPress,外掛程式存在漏洞的情況不時傳出,但這樣的情況有多嚴重?根據資安業者Patchstack的調查,大部分WordPress網站的漏洞與外掛程式有關,僅有0.58%出現於WordPress主程式。在2021年,約有42%的WordPress網站存在容易受到攻擊的外掛程式,這些網站平均有18個這種元件,其中有6個是沒有安裝相關更新的外掛程式而曝險。

受到許多網站採用的內容管理系統WordPress,外掛程式存在漏洞的情況不時傳出,但這樣的情況有多嚴重?根據資安業者Patchstack的調查,大部分WordPress網站的漏洞與外掛程式有關,僅有0.58%出現於WordPress主程式。在2021年,約有42%的WordPress網站存在容易受到攻擊的外掛程式,這些網站平均有18個這種元件,其中有6個是沒有安裝相關更新的外掛程式而曝險。

值得留意的是,2021年有29%的WordPress外掛程式存在重大漏洞,且沒有可用的修補程式,這樣的情況較2020年增加了1.5倍。從漏洞的類型來看,近半數為跨網站指令碼(XSS),其次為跨網站請求偽造(CSRF)、SQL注入、任意檔案上傳等。

【資安產業動態】

先前傳出有意出售的資安業者Mandiant,現在Google正式宣布併購。Google於3月8日宣布,他們將以每股23美元的價格,以現金買下Mandiant,此起交易價值約54億美元。日後Mandiant將併入Google Cloud部門,使得Google能為客戶提供端對端的安全營運套件,管理內部網路與雲端環境。

在一個月前傳出微軟有意購買Mandiant的消息後,後者的股價從2月7日收盤價15.06美元上漲,至3月8日收盤價為22.04美元,換言之,Google溢價57%買下Mandiant。而這起併購案是Google史上金額第2高,僅次於2012年買下摩托羅拉行動裝置部門的125億美元。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09