微軟周一(4/4)指出,該公司定期會監控旗下雲端基礎設施與服務的攻擊行動,而自從Spring Core漏洞被揭露後,微軟便在其雲端服務上追蹤到有少數針對Spring Cloud與Spring Core漏洞的攻擊嘗試。

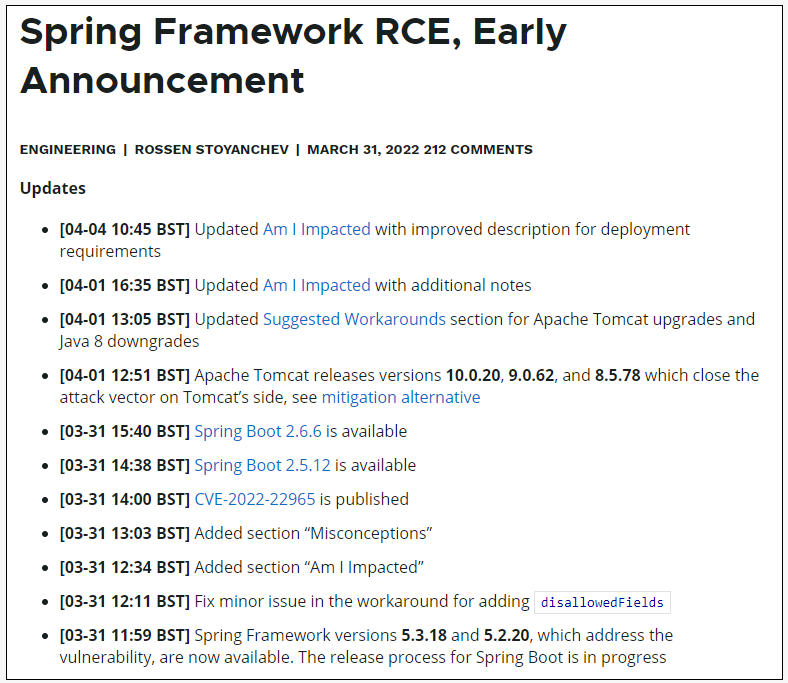

Spring Core漏洞被外界稱為SpringShell,在3月29日被揭露的當下尚未修補,而且已有概念性驗證程式問世,Spring在3月31日賦予漏洞編號CVE-2022-22965,同一天也釋出了Spring Framework 5.3.18及Spring Framework 5.2.20以修補該漏洞,也更新了自Spring Framework衍生的Spring Boot。

Spring Framework為最受歡迎的輕量級Java開源框架,然而,在Java Development Kit(JDK)9或以上的版本上,CVE-2022-22965允許遠端駭客藉由該框架的參數綁定功能取得一個AccessLogValve物件,並利用一個惡意的欄位值來觸發管線機制,再於任意的路徑中寫入檔案。該漏洞影響於JDK 9+上執行的Spring MVC與WebFlux應用程式。

儘管有人擔心CVE-2022-22965漏洞可能如同Log4Shell漏洞嚴重,但要以既有的概念性驗證程式開採該漏洞需要許多條件,包括必須採用JDK 9+版本,以Apache Tomcat作為Servlet容器,包裝成傳統的WAR並部署為獨立的Tomcat實例,依賴spring-webmvc或spring-webflux,以及採用Spring Framework 5.3.0至5.3.17、5.2.0至5.2.19,或是更舊的版本。

微軟僅說發現針對CVE-2022-22965漏洞的攻擊嘗試,並未說明駭客是否成功,但這無疑是個警訊。

事實上,資安業者Check Point於本周指出,在CVE-2022-22965漏洞被揭露的前四天,該公司就偵測到3.7萬次的攻擊嘗試,全球約有16%的組織受到影響,其中光是軟體業者便占了28%。

圖片來源/Check Point

Spring已釋出的Spring Framework 5.3.18及Spring Framework 5.2.20來修補該漏洞,若無法立即更新,亦應升級到Apache Tomcat 10.0.20、9.0.62與8.5.78來解決既有概念性驗證程式的濫用,或是降級至Java 8,以及關閉特定欄位的綁定功能,不過,Spring警告,CVE-2022-22965漏洞可能有其它的開採方式,儘速升級Spring Framework才是上策。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09